Siber güvenlik araştırmacıları, arka kapının güncellenmiş bir versiyonunu ortaya çıkardı. LODEINFO Hedef odaklı kimlik avı saldırıları yoluyla dağıtılıyor.

Bulgular Japon şirketi ITOCHU Cyber & Intelligence’dan geliyor. söz konusu Kötü amaçlı yazılım “yeni özelliklerin yanı sıra anti-analiz (analizden kaçınma) tekniklerinde yapılan değişikliklerle güncellendi.”

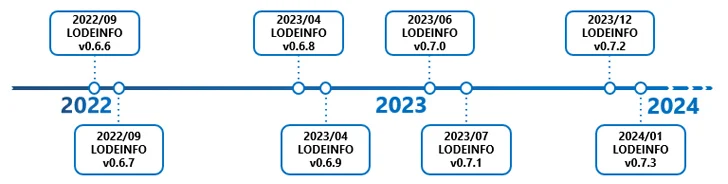

LODEINFO (sürüm 0.6.6 ve 0.6.7) ilk olarak Kaspersky tarafından Kasım 2022’de belgelendi; bu belgede, isteğe bağlı kabuk kodu yürütme, ekran görüntüleri alma ve dosyaları aktör tarafından kontrol edilen bir sunucuya geri çıkarma yeteneklerinin ayrıntıları verildi.

Bir ay sonra ESET, Japon siyasi kurumlarını hedef alan ve LODEINFO’nun konuşlandırılmasına yol açan saldırıları açıkladı.

Arka kapı, 2021’den bu yana Japonya’yı hedef alan saldırılar düzenleme geçmişine sahip olan Stone Panda (aka APT10, Bronze Riverside, Cicada, Earth Tengshe, MirrorFace ve Potassium) olarak bilinen Çinli bir ulus devlet aktörünün eseridir.

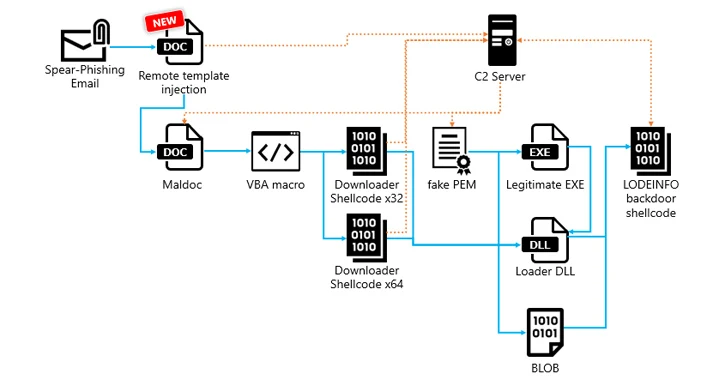

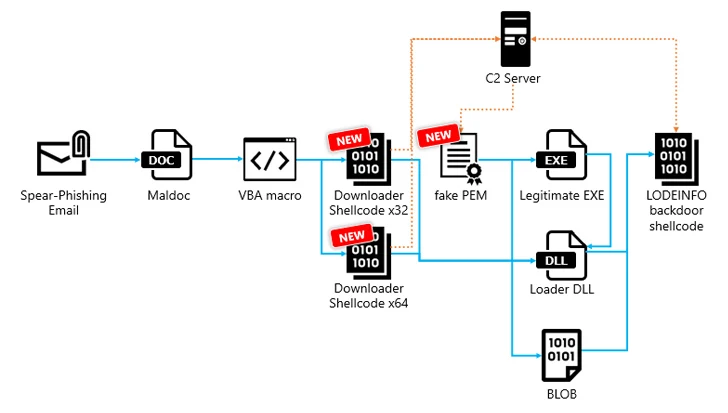

Saldırı zincirleri, açıldığında en sonunda LODEINFO implantını çalıştırabilecek indirici kabuk kodunu başlatmak için VBA makrolarını çalıştıran, kötü amaçlı Microsoft Word belgeleri taşıyan kimlik avı e-postalarıyla başlar.

2023’teki LODEINFO enfeksiyon yollarının, kurban şablonu içeren sahte bir Word belgesini her açtığında, düşmanın altyapısında barındırılan kötü amaçlı makroları almak ve yürütmek için uzak şablon enjeksiyon yöntemlerinden yararlanıldığı da gözlemlendi.

Dahası, Microsoft Office’in Japonca olup olmadığını belirlemek için dil ayarlarını doğrulamak amacıyla Haziran 2023 civarında kontrollerin eklendiği, ancak bir ay sonra LODEINFO 0.7.1 sürümünü kullanan saldırılarda kaldırılacağı söyleniyor.

ITOCHU, “Ayrıca maldoc’un dosya adı da Japonca’dan İngilizceye değiştirildi.” dedi. “Bundan yola çıkarak v0.7.1’in büyük olasılıkla Japonca dışındaki dillerdeki ortamlara saldırmak için kullanıldığına inanıyoruz.”

LODEINFO sürüm 0.7.1’i sağlayan saldırılardaki bir diğer dikkate değer değişiklik, kabuk kodu indiricisinin Gizliliği Geliştirilmiş Posta olarak görünen bir dosyayı getirmesini içeren yeni bir ara aşamanın tanıtılmasıdır (PEM) bir C2 sunucusundan, bu da arka kapıyı doğrudan belleğe yükler.

İndirici, kötü amaçlı kodu gizlemeye yönelik kendi kendine yama mekanizmasına, komuta ve kontrol (C2) sunucu bilgilerine yönelik kodlama yöntemine ve sahte PEM dosyasından şifresi çözülen verilerin yapısına dayanan DOWNIISSA adlı bilinen bir dosyasız indiriciyle benzerlikler paylaşıyor.

Şirket, “LODEINFO arka kapı kabuk kodu, saldırganların virüslü ana bilgisayarlara uzaktan erişmesine ve çalıştırmasına olanak tanıyan dosyasız bir kötü amaçlı yazılımdır” dedi ve 2023 ve 2024’te bulunan örneklerde ekstra komutlar yer aldı. LODEINFO’nun en son sürümü 0.7.3’tür.

“Karşı önlem olarak, LODEINFO’nun hem indirici kabuk kodu hem de arka kapı kabuk kodu dosyasız kötü amaçlı yazılım olduğundan, onu tespit etmek için bellekteki kötü amaçlı yazılımı tarayabilen ve tespit edebilen bir ürünün tanıtılması önemlidir” diye ekledi.