Siber güvenlik araştırmacıları, Google Kubernetes Engine’i (GKE) etkileyen ve Google hesabına sahip tehdit aktörlerinin Kubernetes kümesinin kontrolünü ele geçirmek için kullanabileceği potansiyel bir boşluk keşfetti.

Kritik eksikliğe kod adı verildi Sistem:Tümü Bulut güvenlik firması Orca tarafından. Doğadaki 250.000 kadar aktif GKE kümesinin saldırı vektörüne karşı duyarlı olduğu tahmin ediliyor.

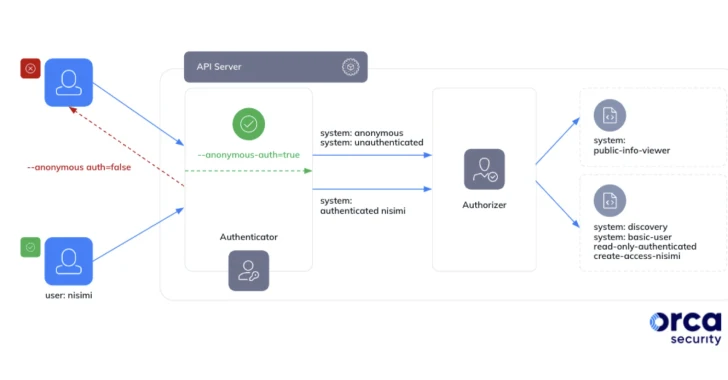

İçinde rapor The Hacker News ile paylaşılan güvenlik araştırmacısı Ofir Yakobi, bunun “muhtemelen yaygın bir yanlış anlamadan kaynaklandığını” söyledi. sistem:kimliği doğrulanmış grup Google Kubernetes Engine yalnızca doğrulanmış ve deterministik kimlikleri içerirken gerçekte kimliği doğrulanmış herhangi bir Google hesabını (kuruluş dışında bile) içerir.”

System:authenticated grubu bir özel grup Bu, kimliği doğrulanmış tüm varlıkları, insan kullanıcıları ve hizmet hesaplarını içerir. Sonuç olarak, yöneticilerin istemeden de olsa aşırı hoşgörülü roller vermeleri durumunda bunun ciddi sonuçları olabilir.

Özellikle, bir Google hesabına sahip olan harici bir tehdit aktörü, kendi hesaplarını kullanarak bu yanlış yapılandırmayı kötüye kullanabilir. Google OAuth 2.0 taşıyıcı jetonu Yanal hareket, kripto madenciliği, hizmet reddi ve hassas veri hırsızlığı gibi takip eden istismarlar için kümenin kontrolünü ele geçirmek.

Daha da kötüsü, bu yaklaşım, OAuth taşıyıcı jetonunu alan gerçek Gmail veya Google Workspace hesabına bağlanabilecek bir iz bırakmıyor.

Sys: Her şey bulundu çok sayıda kuruluşu etkiliyorJWT belirteçleri, GCP API anahtarları, AWS anahtarları, Google OAuth kimlik bilgileri, özel anahtarlar ve kimlik bilgileri gibi çeşitli hassas verilerin kapsayıcı kayıt defterlerine ifşa edilmesine yol açar ve bunların sonuncusu daha sonra kapsayıcı görüntülerini truva atı haline getirmek için kullanılabilir.

Google’a yapılan sorumlu açıklamanın ardından şirket, system:authenticated grubun GKE 1.28 ve sonraki sürümlerinde küme yöneticisi rolüne bağlanmasını engellemek için adımlar attı.

“Kümelerinizi, küme yöneticisi erişimindeki yanlış yapılandırmalardan yararlanan toplu kötü amaçlı yazılım saldırılarına karşı korumaya yardımcı olmak için, sürüm 1.28 ve üzerini çalıştıran GKE kümeleri, küme yöneticisi ClusterRole’u sisteme:anonim kullanıcıya veya sisteme:kimliği doğrulanmamış veya doğrulanmamış şekilde bağlamanıza izin vermez sistem:kimliği doğrulanmış gruplar,” Google artık notlar belgelerinde.

Google ayrıca kullanıcılara system:authenticated grubu herhangi bir RBAC rolüne bağlamamalarını, ayrıca kümelerin hem ClusterRoleBindings hem de RoleBindings kullanılarak gruba bağlanıp bağlanmadığını değerlendirmelerini ve güvenli olmayan bağlamaları kaldırmalarını öneriyor.

Orca ayrıca, bu yöntemin kullanıldığı büyük ölçekli bir saldırının kamuya açık bir kaydı bulunmamakla birlikte, bunun yalnızca zaman meselesi olabileceği ve kullanıcıların küme erişim kontrollerini güvence altına almak için uygun adımları atmasını gerektirebileceği konusunda da uyardı.

Şirket, “Bu bir gelişme olsa da, bunun hâlâ gruba atanabilecek birçok başka rol ve izin bıraktığını unutmamak önemlidir” dedi.