Artık kullanılmayan sistemin arkasındaki operatörler Cehennem Süzgeci 2022 ile 2023 arasındaki bir yıllık süre içinde 16.000’den fazla benzersiz kötü amaçlı alan oluşturdu.

Singapur merkezli Group-IB, planın “şüphelenmeyen kullanıcıları, kripto para birimi cüzdanlarını, kurbanları işlemleri yetkilendirmeleri için kandırmak amacıyla Web3 protokollerini taklit eden saldırganların altyapısına bağlamalarını sağlamak için yüksek kaliteli kimlik avı sayfalarından yararlandığını” belirtti. söz konusu The Hacker News ile paylaşılan bir raporda.

Kasım 2022’den Kasım 2023’e kadar aktif olan Inferno Drainer’ın 2020’den fazla hasat elde ettiği tahmin ediliyor 87 milyon dolar yasa dışı kar 137.000’den fazla kurbanı dolandırarak.

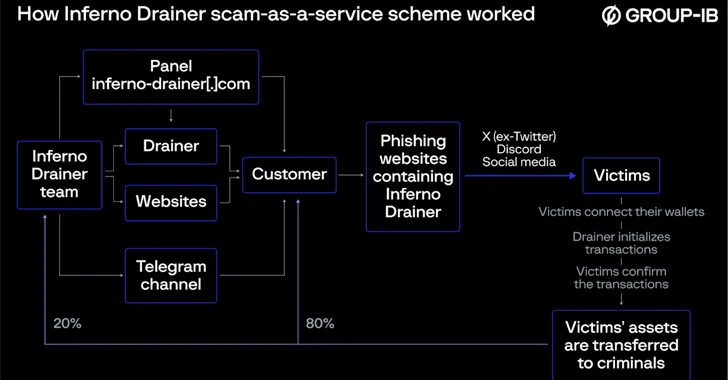

Kötü amaçlı yazılım, kazançlarından %20 kesinti karşılığında hizmet olarak dolandırıcılık (veya hizmet olarak süzgeç) modeli kapsamında bağlı kuruluşlara sunulan daha geniş bir benzer teklifler kümesinin bir parçasıdır.

Dahası, Inferno Drainer’ın müşterileri kötü amaçlı yazılımı kendi kimlik avı sitelerine yükleyebilir veya geliştiricinin kimlik avı web siteleri oluşturma ve barındırma hizmetinden hiçbir ekstra ücret ödemeden veya bazı durumlarda çalınan varlıkların %30’unu ücretlendirmeden yararlanabilir.

DaaS aracı, Monkey Drainer’ın Mart 2023’te kapatılmasının ardından popülerlik kazandı ve bu aynı zamanda DaaS adı verilen başka bir kısa ömürlü Drainer hizmetinin ortaya çıkmasına da yol açtı. Zehir Süzgeç.

Scam Sniffer tarafından derlenen veriler gösteriler Süzgeç kitlerini çoğaltan kripto kimlik avı dolandırıcılıklarının, 2023’te yaklaşık 320.000 kullanıcıdan kümülatif olarak 295,4 milyon dolarlık varlık çaldığı belirtiliyor.

Group-IB’ye göre etkinlik, 16.000’den fazla benzersiz alanda barındırılan özel hazırlanmış sayfalar aracılığıyla 100’den fazla kripto para birimi markasını taklit etti.

Bu alanların 500’ünün daha ayrıntılı analizi, JavaScript tabanlı filtrenin başlangıçta bir GitHub deposunda (kuzdaz.github) barındırıldığını ortaya çıkardı.[.]io/seaport/seaport.js) bunları doğrudan web sitelerine eklemeden önce. “kuzdaz” kullanıcısı şu anda mevcut değil.

Benzer şekilde, 350 siteden oluşan başka bir grup, farklı bir GitHub deposu olan “kasrlorcian.github”da “coinbase-wallet-sdk.js” adlı bir JavaScript dosyası içeriyordu.[.]yani.”

Bu siteler daha sonra Discord ve X (eski adıyla Twitter) gibi sitelerde yayıldı ve potansiyel kurbanları ücretsiz jetonlar (aka airdrop) sunma ve cüzdanlarını bağlama kisvesi altında bu sitelere tıklamaya ikna etti; bu noktada işlemler onaylandıktan sonra varlıkları tükendi. .

Seaport.js, coinbase.js ve Wallet-connect.js adlarını kullanırken amaç, yetkisiz işlemleri tamamlamak için Seaport, WalletConnect ve Coinbase gibi popüler Web3 protokollerini taklit etmekti. Bu komut dosyalarından birini içeren en eski web sitesi 15 Mayıs 2023’e kadar uzanıyor.

Group-IB analisti Viacheslav Shevchenko, “Inferno Drainer’a ait kimlik avı web sitelerinin bir diğer tipik özelliği, kullanıcıların kısayol tuşlarını kullanarak veya fareye sağ tıklayarak web sitesi kaynak kodunu açamamasıydı” dedi. “Bu, suçluların senaryolarını ve yasa dışı faaliyetlerini kurbanlarından gizlemeye çalıştıkları anlamına geliyor.”

Google’ın sahip olduğu Mandiant’ın X hesabının, bu ayın başlarında, Rainbow Drainer olarak bilinen bir çeşidi olan CLINKSINK olarak takip edilen bir kripto para toplayıcıyı barındıran bir kimlik avı sayfasına bağlantılar dağıtmak için ele geçirildiğini belirtmekte fayda var. Yaklaşık 4,17 milyon dolarlık varlık çaldı Geçtiğimiz ay 3.947 Solana kullanıcısından.

“‘Hizmet olarak X’ modelinin gelişmeye devam edeceğine inanıyoruz; bunun nedeni, teknik açıdan daha az yeterliliğe sahip kişilerin siber suçlu olma konusunda ellerinden geleni yapmaları konusunda daha büyük fırsatlar yaratması ve geliştiriciler için de, kendilerini güçlendirmenin son derece karlı bir yolu olmasıdır.” gelirler” dedi şirket Hacker News’e.

“Ayrıca, yetkili bir ses tarafından yazıldığı iddia edilen gönderilerin izleyicilerin gözünde güven uyandırması ve potansiyel kurbanların bağlantıları takip etme ve hesaplarını bağlama olasılığını artırabileceğinden, resmi hesapları hacklemeye yönelik girişimlerin de artmasını bekliyoruz.”

Üstelik Group-IB, Inferno Drainer’ın başarısının yeni süzgeçlerin geliştirilmesini hızlandırabileceğini ve Web3 protokollerini taklit eden kötü amaçlı komut dosyaları içeren web sitelerinde bir artışa yol açabileceğini belirterek, 2024’ün “süzücü yılı” olabileceğine dikkat çekti.

Group-IB’nin Yüksek Teknoloji Suç Soruşturma Departmanı başkanı Andrey Kolmakov, “Inferno Drainer faaliyetini durdurmuş olabilir, ancak 2023 boyunca öne çıkması, drenajlar daha da gelişmeye devam ederken kripto para sahipleri için ciddi risklerin bulunduğunu gösteriyor” dedi.