ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ve Federal Soruşturma Bürosu (FBI) uyardı tehdit aktörlerinin konuşlandırılması AndroxGh0st Kötü amaçlı yazılımlar “kurbanların tespiti ve hedef ağlarda istismar edilmesi” için bir botnet oluşturuyor.

Python tabanlı bir kötü amaçlı yazılım, AndroxGh0st Kötü amaçlı yazılımın AlienFox, GreenBot (diğer adıyla Maintance), Legion ve Predator gibi birçok benzer araca ilham vermesiyle ilk olarak Lacework tarafından Aralık 2022’de belgelendi.

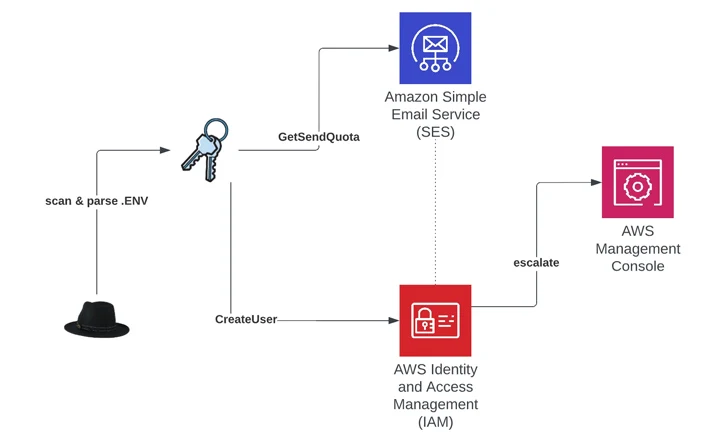

Bulut saldırı aracı, Laravel ortam dosyalarına erişmek ve Amazon Web Services (AWS), Microsoft Office 365, SendGrid ve Twilio gibi yüksek profilli uygulamaların kimlik bilgilerini çalmak için bilinen güvenlik açıklarına karşı savunmasız sunuculara sızma yeteneğine sahiptir.

Saldırganların silah olarak kullandığı dikkate değer kusurlardan bazıları arasında CVE-2017-9841 (PHPUnit), CVE-2021-41773 (Apache HTTP Sunucusu) ve CVE-2018-15133 (Laravel Çerçevesi).

Lacework, “AndroxGh0st, tarama, açığa çıkan kimlik bilgilerinin ve API’lerin kullanılması ve hatta web kabuklarının konuşlandırılması dahil olmak üzere SMTP’nin kötüye kullanılmasını mümkün kılan birçok özelliğe sahiptir.” söz konusu. “Özellikle AWS için, kötü amaçlı yazılım AWS anahtarlarını tarar ve ayrıştırır, ancak aynı zamanda kaba kuvvet saldırıları için anahtarlar oluşturma yeteneğine de sahiptir.”

Bu özellikler, AndroxGh0st’i ek yükleri indirmek ve güvenliği ihlal edilmiş sistemlere kalıcı erişimi sürdürmek için kullanılabilecek güçlü bir tehdit haline getiriyor.

Gelişme, SentinelOne’ın, saldırganlar tarafından web sunucularını, bulut hizmetlerini, içerik yönetim sistemlerini (CMS) ve SaaS platformlarını ihlal etmek için kullanılan FBot adlı ilgili ancak farklı bir aracı ortaya çıkarmasından bir haftadan kısa bir süre sonra geldi.

Bu aynı zamanda NETSCOUT’un, 2023 Kasım ortasından bu yana botnet tarama aktivitesinde önemli bir artış yaşandığına ve 5 Ocak 2024’te yaklaşık 1,3 milyon farklı cihazla zirveye ulaştığına dair bir uyarının ardından geldi. Kaynak IP adreslerinin çoğunluğu ABD ve Çin ile ilişkilidir. , Vietnam, Tayvan ve Rusya.

Şirket, “Etkinliğin analizi, saldırganların botnet fırlatma rampaları oluşturmak için kullandığı ucuz veya ücretsiz bulut ve barındırma sunucularının kullanımında bir artışı ortaya çıkardı” dedi. söz konusu. “Bu sunucular denemeler, ücretsiz hesaplar veya düşük maliyetli hesaplar aracılığıyla kullanılıyor; bu da anonimlik sağlıyor ve bakımı minimum düzeyde tutuyor.”