Perşembe günü Microsoft, bir kez daha devre dışı bırakıldığını söyledi ms-appinstaller protokol işleyicisi Varsayılan olarak, kötü amaçlı yazılım dağıtmak amacıyla birden fazla tehdit aktörü tarafından kötüye kullanılmasının ardından.

Microsoft Tehdit İstihbaratı ekibi, “Gözlenen tehdit aktörü etkinliği, fidye yazılımı dağıtımına yol açabilecek kötü amaçlı yazılımlara yönelik bir erişim vektörü olarak ms-appinstaller protokol işleyicisinin mevcut uygulamasını kötüye kullanıyor.” söz konusu.

Ayrıca birçok siber suçlunun, MSIX dosya formatını ve ms-appinstaller protokol işleyicisini kullanan bir hizmet olarak bir kötü amaçlı yazılım kitini satışa sunduğunu da belirtti. değişiklikler App Installer sürüm 1.21.3421.0 veya üzeri sürümlerde yürürlüğe girmiştir.

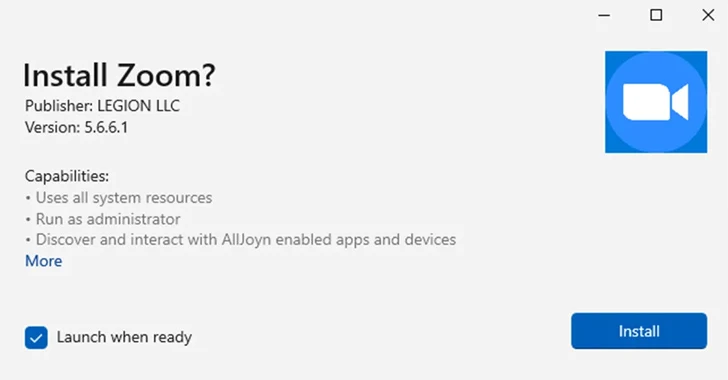

Saldırılar, Microsoft Teams aracılığıyla dağıtılan imzalı kötü amaçlı MSIX uygulama paketleri veya Google gibi arama motorlarındaki meşru popüler yazılımlara yönelik kötü amaçlı reklamlar biçiminde gerçekleşiyor.

KULLANICIDAN YÖNETİCİYE: Bilgisayar Korsanlarının Tam Kontrolü Nasıl Kazandığını Öğrenin

Bilgisayar korsanlarının yönetici olmak için kullandıkları gizli taktikleri, çok geç olmadan bunu nasıl tespit edip engelleyeceğinizi keşfedin. Web seminerimize bugün kaydolun.

Mali motivasyona sahip en az dört farklı bilgisayar korsanlığı grubunun, 2023 Kasım ortasından bu yana Uygulama Yükleyici hizmetinden yararlandığı ve bunu insanlar tarafından çalıştırılan fidye yazılımı faaliyetleri için bir giriş noktası olarak kullandığı gözlemlendi.

- Fırtına-0569Zoom, Tableau, TeamViewer ve AnyDesk’i taklit eden sitelerle BATLOADER’ı arama motoru optimizasyonu (SEO) zehirlenmesi yoluyla yayan ve Cobalt Strike’ı sunmak ve Black Basta fidye yazılımı dağıtımı için Storm-0506’ya erişimi devretmek için kötü amaçlı yazılımı kullanan bir ilk erişim aracısı.

- Fırtına-1113çeşitli hırsız kötü amaçlı yazılımlar ve uzaktan erişim truva atları için bir kanal görevi gören EugenLoader’ı (diğer adıyla FakeBat) dağıtmak için Zoom kılığına giren sahte MSIX yükleyicilerini kullanan bir ilk erişim aracısı.

- Sangria Fırtınası (diğer adıyla Carbon Spider ve FIN7), Carbanak’ı düşürmek için Storm-1113’ün EugenLoader’ını kullanıyor ve bu da Gracewire adlı bir implant sağlıyor. Alternatif olarak grup, daha sonra NetSupport RAT ve Gracewire’ı yüklemek için kullanılan POWERTRASH’ı dağıtmak amacıyla kullanıcıları sahte açılış sayfalarından kötü amaçlı MSIX uygulama paketleri indirmeye ikna etmek için Google reklamlarına güvendi.

- Fırtına-1674TeamsPhisher aracını kullanarak Teams mesajları aracılığıyla Microsoft OneDrive ve SharePoint kılığına girerek sahte giriş sayfaları gönderen ve alıcıları tıklandığında Adobe Acrobat Reader’larını kötü amaçlı bir MSIX yükleyicisini indirmeleri için güncellemelerini isteyen PDF dosyalarını açmaya teşvik eden bir ilk erişim komisyoncusu. SectopRAT veya DarkGate yüklerini içerir.

Microsoft, Storm-1113’ü aynı zamanda “hizmet olarak” da çalışan, Sangria Tempest ve Storm-1674 gibi diğer tehdit aktörlerine iyi bilinen yazılımları taklit eden kötü amaçlı yükleyiciler ve açılış sayfası çerçeveleri sağlayan bir varlık olarak tanımladı.

Ekim 2023’te Elastic Security Labs, Google Chrome, Microsoft Edge, Brave, Grammarly ve Cisco Webex için sahte MSIX Windows uygulama paketi dosyalarının GHOSTPULSE adlı bir kötü amaçlı yazılım yükleyicisini dağıtmak için kullanıldığı başka bir kampanyanın ayrıntılarını verdi.

Bu, Microsoft’un Windows’ta MSIX ms-appinstaller protokol işleyicisini ilk kez devre dışı bırakması değil. Şubat 2022’de teknoloji devi, tehdit aktörlerinin Emotet, TrickBot ve Bazaloader’ı sunmak için kendisini silah haline getirmesini önlemek için aynı adımı attı.

Microsoft, “Tehdit aktörleri muhtemelen ms-appinstaller protokol işleyici vektörünü seçmiştir çünkü bu vektör, Microsoft Defender SmartScreen ve yürütülebilir dosya formatlarının indirilmesi için yerleşik tarayıcı uyarıları gibi kullanıcıları kötü amaçlı yazılımlardan korumaya yardımcı olmak için tasarlanmış mekanizmaları atlayabilir” dedi.