Tehdit aktörü olarak anılan Bulut Atlası Rus işletmelerine yönelik bir dizi hedef odaklı kimlik avı saldırısıyla ilişkilendirildi.

Hedefler arasında bir Rus tarımsal sanayi kuruluşu ve devlete ait bir araştırma şirketi yer alıyor. rapor Grup-IB’nin bu yılın başlarında Rusya’dan resmi olarak ayrılmasının ardından kurulan bağımsız bir siber güvenlik şirketi olan FACCT’den.

En az 2014’ten beri aktif olan Bulut Atlası, kökeni bilinmeyen bir siber casusluk grubudur. Temiz Ursa, Başlangıç, Oksijen ve Kızıl Ekim olarak da adlandırılan tehdit aktörü, Rusya, Belarus, Azerbaycan, Türkiye ve Slovenya’yı hedef alan ısrarlı kampanyalarıyla tanınıyor.

Aralık 2022’de Check Point ve Positive Technologies, PowerShower olarak adlandırılan PowerShell tabanlı bir arka kapının ve aktör kontrollü bir sunucuyla iletişim kurabilen DLL yüklerinin konuşlandırılmasına yol açan çok aşamalı saldırı dizilerini ayrıntılı olarak açıkladı.

KULLANICIDAN YÖNETİCİYE: Bilgisayar Korsanlarının Tam Kontrolü Nasıl Kazandığını Öğrenin

Bilgisayar korsanlarının yönetici olmak için kullandıkları gizli taktikleri, çok geç olmadan bunu nasıl tespit edip engelleyeceğinizi keşfedin. Web seminerimize bugün kaydolun.

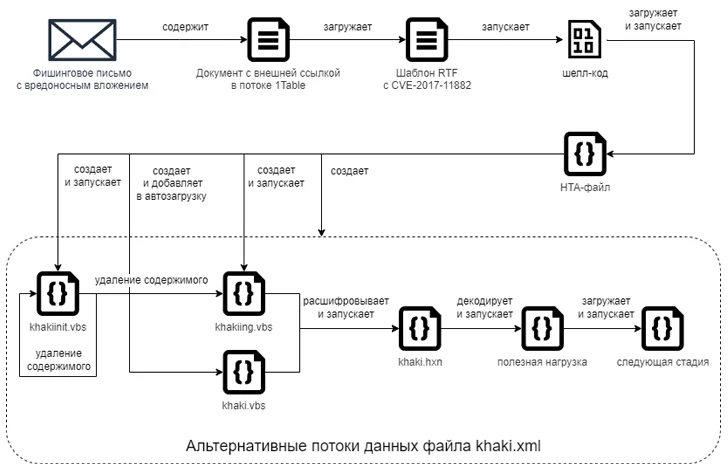

Başlangıç noktası, Cloud Atlas’ın kullandığı bir teknik olan kötü amaçlı yüklerin yürütülmesini başlatmak için Microsoft Office’in Denklem Düzenleyicisi’ndeki altı yıllık bir bellek bozulması kusuru olan CVE-2017-11882’yi kullanan, sahte bir belge içeren bir kimlik avı mesajıdır. mümkün olduğunca erken Ekim 2018.

Kaspersky, “Aktörün devasa hedef odaklı kimlik avı kampanyaları, hedeflerini tehlikeye atmak için basit ama etkili yöntemleri kullanmaya devam ediyor.” kayıt edilmiş Ağustos 2019’da. “Diğer birçok izinsiz giriş setinden farklı olarak Cloud Atlas, daha az ayrımcı olabilmek için son kampanyalarında açık kaynak implantları kullanmayı seçmedi.”

FACCT, en son öldürme zincirini Positive Technologies tarafından açıklanana benzer olarak tanımladı; CVE-2017-11882’nin RTF şablonu enjeksiyonu yoluyla başarılı bir şekilde kullanılmasıyla, gizlenmiş bir HTA dosyasının indirilmesinden ve çalıştırılmasından sorumlu olan kabuk kodunun önünü açtı. Postalar popüler Rus e-posta hizmetleri Yandex Mail ve VK’nın Mail.ru’sundan geliyor.

Kötü amaçlı HTML uygulaması daha sonra uzak bir sunucudan bilinmeyen bir VBS kodunun alınmasından ve yürütülmesinden nihai olarak sorumlu olan Visual Basic Komut Dosyası (VBS) dosyalarını başlatır.

Positive Technologies, “Bulut Atlası grubu uzun yıllardır faaliyet gösteriyor ve saldırılarının her yönünü dikkatlice düşünüyor.” söz konusu grubun geçen yılki üyesi.

“Grubun araç seti yıllardır değişmedi; tek seferlik yük istekleri kullanarak ve bunları doğrulayarak kötü amaçlı yazılımlarını araştırmacılardan gizlemeye çalışıyorlar. Grup, meşru bulut depolama ve iyi belgelenmiş yazılım özelliklerini kullanarak ağ ve dosya saldırısı algılama araçlarından kaçınıyor, özellikle Microsoft Office’te.”

Bu gelişme, şirketin Rusya’da bulunan en az 20 kuruluşun Pupy RAT’ın değiştirilmiş bir versiyonu olan Decoy Dog kullanılarak ele geçirildiğini ve bunun Hellhounds adını verdiği gelişmiş bir kalıcı tehdit aktörüne atfedildiğini söylemesinin ardından geldi.

Aktif olarak bakımı yapılan kötü amaçlı yazılım, düşmanın virüslü ana bilgisayarı uzaktan kontrol etmesine izin vermenin yanı sıra, telemetri verilerini Mastodon’daki “Lamir Hasabat” adındaki “otomatik” bir hesaba iletmek için tasarlanmış bir komut dosyasıyla birlikte gelir (@lahat) Mindly.Social örneğinde.

Güvenlik araştırmacıları Stanislav Pyzhov ve Aleksandr Grigorian, “Decoy Dog’un ilk sürümüne ilişkin materyaller yayınlandıktan sonra, kötü amaçlı yazılım yazarları, bunun hem trafikte hem de dosya sisteminde tespitini ve analizini engellemek için çok çaba harcadılar.” söz konusu.