Yeni bir kimlik avı kampanyası, Nim programlama dilinde yazılmış bir arka kapı sunmak için sahte Microsoft Word belgelerinden yem olarak yararlanıyor.

Netskope araştırmacıları Ghanashyam Satpathy ve Jan Michael Alcantara, “Alışılmadık programlama dillerinde yazılan kötü amaçlı yazılımlar, araştırmacıların ve tersine mühendislerin bilgisizliğinin araştırmalarını engelleyebilmesi nedeniyle güvenlik topluluğunu dezavantajlı duruma sokuyor.” söz konusu.

Nim tabanlı kötü amaçlı yazılım, tehdit ortamında nadir görülen bir durum olsa da, saldırganların dili kullanarak sıfırdan özel araçlar geliştirmeye devam etmesi veya zararlı programlarının mevcut sürümlerini ona taşıması nedeniyle bu durum son yıllarda yavaş yavaş değişiyor.

Bu, NimzaLoader, Nimbda, IceXLoader gibi yükleyicilerin yanı sıra Dark Power ve IceXLoader adları altında takip edilen fidye yazılımı ailelerinde de kanıtlanmıştır. Kanti.

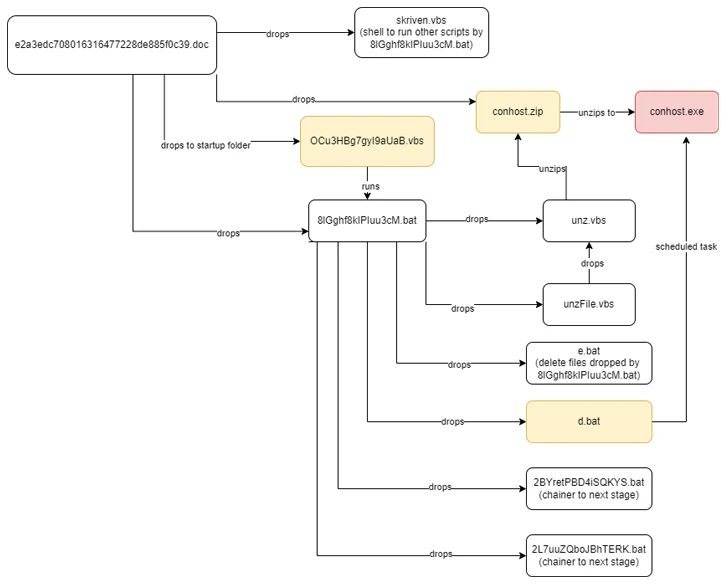

Netskope tarafından belgelenen saldırı zinciri, açıldığında alıcıyı Nim kötü amaçlı yazılımının dağıtımını etkinleştirmek için makroları etkinleştirmeye yönlendiren bir Word belgesi eki içeren bir kimlik avı e-postasıyla başlıyor. E-postayı gönderen kişi kendisini Nepal hükümet yetkilisi olarak tanıtıyor.

İmplant, başlatıldıktan sonra, virüs bulaşmış ana bilgisayarda bilinen analiz araçlarının varlığını belirlemek için çalışan süreçleri numaralandırmaktan ve bir tane bulması halinde kendisini derhal sonlandırmaktan sorumludur.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Aksi takdirde arka kapı, Ulusal Bilgi Teknolojileri Merkezi (NITC) de dahil olmak üzere Nepal’deki bir hükümet alanını taklit eden uzak bir sunucuyla bağlantı kurar ve daha fazla talimat bekler. Komuta ve kontrol (C2) sunucularına artık erişilemiyor –

- posta[.]mafya[.]hükümet[.]kuruluş

- biraz[.]hükümet[.]kuruluş

- mx1[.]Nepal[.]hükümet[.]kuruluş

- DNS[.]hükümet[.]kuruluş

Araştırmacılar, “Nim, statik olarak yazılmış, derlenmiş bir programlama dilidir” dedi. “Bilinen söz diziminin yanı sıra, çapraz derleme özellikleri, saldırganların tek bir kötü amaçlı yazılım çeşidi yazmasına ve farklı platformları hedef alacak şekilde çapraz derlemesine olanak tanıyor.”

Açıklama Cyble olarak geliyor açıklığa kavuşmuş aktör kontrollü bir Telegram kanalı aracılığıyla değerli verileri toplamak ve sızdırmak için tasarlanmış, Editbot Stealer adlı yeni Python tabanlı hırsız kötü amaçlı yazılım sunmak için sosyal medya platformlarındaki mesajlardan yararlanan bir sosyal mühendislik kampanyası.

Tehdit aktörleri yeni kötü amaçlı yazılım türleri üzerinde denemeler yaparken bile, e-posta yoluyla DarkGate ve NetSupport RAT gibi bilinen kötü amaçlı yazılımları dağıtan kimlik avı kampanyaları ve özellikle BattleRoyal adlı bir kümedekiler olmak üzere sahte güncelleme tuzakları (aka RogueRaticate) içeren tehlikeye atılmış web sitelerine dağıtıldığı da gözlemlendi.

Kurumsal güvenlik firması Proofpoint, bu ayın başlarında NetSupport RAT’a geçmeden önce Eylül ve Kasım 2023 arasında DarkGate kötü amaçlı yazılımını kullanan en az 20 kampanya tespit ettiğini söyledi.

Ekim 2023’ün başlarında tanımlanan bir saldırı dizisi, kriterlerini karşılayan kurbanları filtrelemek ve CVE-2023’ten yararlanan bir yükü barındıran aktör tarafından işletilen bir alana yönlendirmek için özellikle iki trafik dağıtım sisteminin (TDS) (404 TDS ve Keitaro TDS) zincirlenmesiyle dikkat çekiyor. 36025 (CVSS puanı: 8,8), Kasım 2023’te Microsoft tarafından giderilen yüksek önem dereceli bir Windows SmartScreen güvenlik atlaması.

Bu, BattleRoyal’in bu güvenlik açığını teknoloji devi tarafından kamuya açıklanmadan bir ay önce sıfır gün olarak silah haline getirdiği anlamına geliyor.

DarkGate, bilgi çalmak ve ek kötü amaçlı yazılım yüklerini indirmek için tasarlanmışken, gerçek bir uzaktan yönetim aracı olarak başlayan NetSupport RAT, kötü niyetli aktörlerin sistemlere sızmak ve sınırsız uzaktan kontrol oluşturmak için kullandığı güçlü bir silaha dönüştü.

“Siber suç tehdit aktörleri [are] Kötü amaçlı yazılım dağıtımını mümkün kılmak için çeşitli TDS araçlarının kullanımı da dahil olmak üzere yeni, çeşitli ve giderek daha yaratıcı olan saldırı zincirlerini benimsemek,” Proofpoint söz konusu.

“Ek olarak, hem e-posta hem de sahte güncelleme tuzaklarının kullanılması, aktörün, kullanıcıların son yükü yüklemesini sağlamak amacıyla birden fazla türde sosyal mühendislik tekniği kullandığını gösteriyor.”

DarkGate ayrıca diğer tehdit aktörleri tarafından da kullanılmaya başlandı. TA571 ve TA577, her ikisinin de AsyncRAT, NetSupport, IcedID, PikaBot ve QakBot (aka Qbot) dahil olmak üzere çeşitli kötü amaçlı yazılımları yaydığı biliniyor.

Kıdemli tehdit istihbarat analisti Selena Larson, “Örneğin, en önde gelen Qbot dağıtımcılarından biri olan TA577, DarkGate kötü amaçlı yazılımını sunmak için Eylül ayında e-posta tehdit verilerine geri döndü ve o zamandan beri genellikle on binlerce mesaj içeren kampanyalarda PikaBot sunduğu gözlemlendi.” Proofpoint’te The Hacker News’e söylendi.