olarak adlandırılan esrarengiz gelişmiş kalıcı tehdit (APT) arasında taktik ve hedefleme örtüşmeleri keşfedildi. Kum Adam ve KEYPLUG olarak bilinen bir arka kapıyı kullandığı bilinen Çin merkezli bir tehdit kümesi.

Değerlendirme, SentinelOne, PwC ve Microsoft Tehdit İstihbaratı ekibi tarafından, düşmanın Lua tabanlı kötü amaçlı yazılımı LuaDream ve KEYPLUG’un “aynı kurban ağlarında birlikte yaşadığının” belirlenmesi gerçeğine dayanarak ortaklaşa yapıldı.

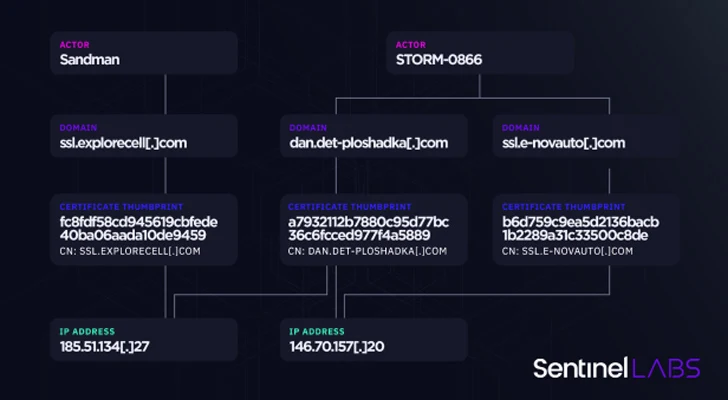

Microsoft ve PwC, etkinliği sırasıyla Storm-0866 ve Red Dev 40 adlarıyla takip ediyor.

“Sandman ve Storm-0866/Red Dev 40, barındırma sağlayıcı seçimleri ve alan adı adlandırma kuralları da dahil olmak üzere altyapı kontrol ve yönetim uygulamalarını paylaşıyor. söz konusu The Hacker News ile paylaşılan bir raporda.

“LuaDream ve KEYPLUG’ın uygulanması, ortak geliştirme uygulamalarına ilişkin göstergeleri ve işlevler ile tasarımdaki örtüşmeleri ortaya çıkararak, operatörlerinin ortak işlevsel gereksinimlerine işaret ediyor.”

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

Sandman ilk kez Eylül 2023’te SentinelOne tarafından ifşa edilmiş ve LuaDream kod adlı yeni bir implant kullanılarak Orta Doğu, Batı Avrupa ve Güney Asya’daki telekomünikasyon sağlayıcılarına yönelik saldırıların ayrıntıları verilmiştir. İzinsiz girişler Ağustos 2023’te kaydedildi.

Öte yandan Storm-0866/Red Dev 40, telekomünikasyon sağlayıcıları ve devlet kurumları da dahil olmak üzere Orta Doğu ve Güney Asya alt kıtasındaki kuruluşları öne çıkaran, ortaya çıkan bir APT kümesini ifade ediyor.

Storm-0866’nın cephaneliğindeki en önemli araçlardan biri, Çin merkezli APT41 (diğer adıyla Brass Typhoon veya Barium) aktörünün altı ABD eyalet hükümeti ağına sızmak için gerçekleştirdiği saldırıların bir parçası olarak ilk kez Google’a ait Mandiant tarafından açıklanan bir arka kapı olan KEYPLUG’dır. Mayıs 2021 ile Şubat 2022 arasında.

Recorded Future, bu Mart ayının başlarında yayınlanan bir raporda, KEYPLUG kullanımını RedGolf olarak takip ettiği Çin devleti destekli bir tehdit faaliyet grubuna bağladı ve bunun “APT41/BARIUM takma adları altında bildirilen tehdit faaliyetleriyle yakından örtüştüğünü” söyledi.

Şirketler, “Bu farklı kötü amaçlı yazılım türlerinin uygulanması ve C2 altyapısının yakından incelenmesi, ortak geliştirme göstergelerinin yanı sıra altyapı kontrolü ve yönetim uygulamalarının yanı sıra işlevler ve tasarımda bazı örtüşmeler ortaya çıkardı; bu da operatörlerinin ortak işlevsel gereksinimlerine işaret ediyor” dedi. .

Dikkate değer örtüşmelerden biri “dan.det-ploshadka” adlı iki LuaDream C2 alanıdır.[.]com” ve “ssl.e-novauto[.]KEYPLUG C2 sunucusu olarak da kullanıma sunulan ve Storm-0866’ya bağlanan com”.

LuaDream ve KEYPLUG arasındaki bir diğer ilginç benzerlik ise her iki implantın da C2 iletişimleri için QUIC ve WebSocket protokollerini desteklemesidir; bu da ortak gereksinimleri ve koordinasyonun arkasında muhtemelen bir dijital malzeme sorumlusunun varlığını gösterir.

Araştırmacılar, “LuaDream ve KEYPLUG’ın yapılandırılmış protokolü HTTP, TCP, WebSocket ve QUIC arasında değerlendirme sırası aynıdır: HTTP, TCP, WebSocket ve QUIC bu sırayla” dedi. “LuaDream ve KEYPLUG’ın üst düzey yürütme akışları çok benzer.”

Lua’nın benimsenmesi, hem ulus devlet uyumlu hem de siber suç odaklı tehdit aktörlerinin giderek daha fazla DLang ve gibi alışılmadık programlama dillerine yöneldiklerinin bir başka işareti. Nim Tespit edilmekten kaçınmak ve kurban ortamlarında uzun süre varlığını sürdürmek.

Özellikle Lua tabanlı kötü amaçlı yazılımlar son on yılda yalnızca birkaç kez tespit edildi. Buna Alev, Hayvan Çiftliği (diğer adıyla SNOWGLOBE) ve Sauron Projesi dahildir.

Araştırmacılar, “Sandman APT’yi, özellikle STORM-0866/Red Dev 40 olmak üzere KEYPLUG arka kapısını kullanan Çin merkezli düşmanlarla ilişkilendiren operasyonel altyapı, hedefleme ve TTP’lerde güçlü örtüşmeler var” dedi. “Bu, Çin’in tehdit ortamının karmaşık doğasını vurguluyor.”