Kuzey Koreli tehdit aktörü olarak bilinen Kimsuki Hedef odaklı kimlik avı kampanyasının bir parçası olarak Güney Kore’deki araştırma enstitülerini hedef aldığı ve nihai hedefi güvenliği ihlal edilmiş sistemlere arka kapılar dağıttığı gözlemlendi.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) “Tehdit aktörü sonuçta bilgi çalmak ve komutları yürütmek için bir arka kapı kullanıyor” dedi. söz konusu Geçen hafta yayınlanan bir analizde.

Saldırı zincirleri, aslında gizlenmiş bir PowerShell betiği, Base64 kodlu bir veri yükü ve sahte bir PDF belgesi içeren kötü amaçlı bir JSE dosyası olan bir içe aktarma bildirimi tuzağıyla başlıyor.

Bir sonraki aşama, dikkat dağıtıcı bir taktik olarak PDF dosyasının açılmasını gerektirirken, PowerShell betiği arka kapıyı başlatmak için arka planda yürütülür.

Kötü amaçlı yazılım, ağ bilgilerini ve diğer ilgili verileri (yani ana bilgisayar adı, kullanıcı adı ve işletim sistemi sürümü) toplayacak ve kodlanmış ayrıntıları uzak bir sunucuya iletecek şekilde yapılandırılmıştır.

Ayrıca komutları çalıştırma, ek yükler yürütme ve kendini sonlandırma yeteneğine sahip olup, virüslü ana bilgisayara uzaktan erişim için onu bir arka kapıya dönüştürüyor.

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

En az 2012’den beri aktif olan Kimsuky, mağduriyet ayak izini Avrupa, Rusya ve ABD’yi kapsayacak şekilde genişletmeden önce Güney Kore devlet kurumlarını, düşünce kuruluşlarını ve çeşitli alanlarda uzman olarak tanımlanan bireyleri hedef almaya başladı.

Bu ayın başlarında ABD Hazine Bakanlığı, Kimsuky’ye jeopolitik olaylar, dış politika ve diplomatik çabalar da dahil olmak üzere Kuzey Kore’nin stratejik hedeflerini desteklemek için istihbarat toplaması nedeniyle yaptırım uyguladı.

Siber güvenlik firması ThreatMon, “Kimsuky, istihbarat toplama faaliyetlerini Kore yarımadasıyla ilgili dış politika ve ulusal güvenlik sorunları, nükleer politika ve yaptırımlara odakladı” dedi. kayıt edilmiş yakın zamanda yayınlanan bir raporda.

Devlet destekli grubun, bubi tuzaklı URL’lerden yararlanarak, tıklandığında, Google Drive’dan bulut depolamayı veri için bir kanal olarak kullanan kötü amaçlı bir VBScript dağıtmak üzere Chrome tarayıcısının bir güncellemesi gibi görünen sahte bir ZIP arşivi indirdiği de gözlemlendi. sızma ve komuta ve kontrol (C2).

Lazarus Grubu Telegram’da Kimlik Avı Yapıyor

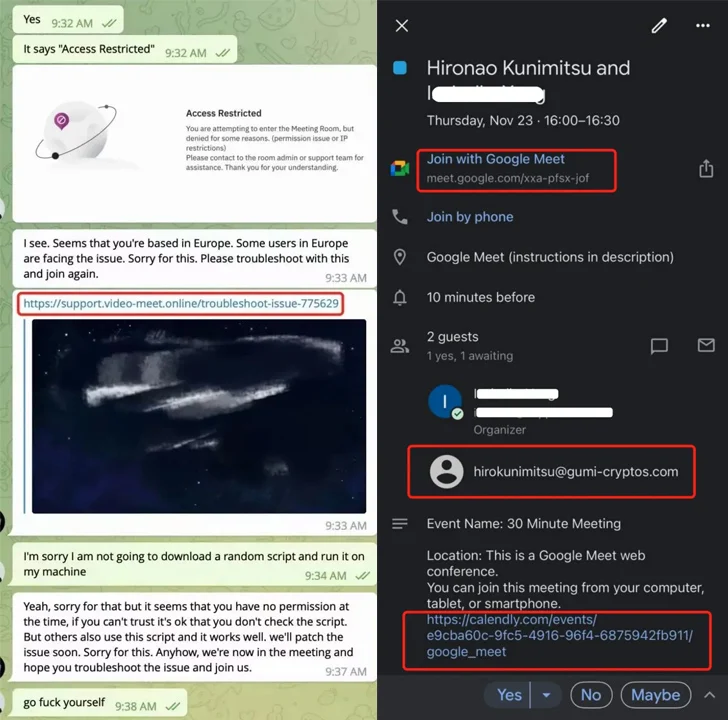

Gelişme, blockchain güvenlik şirketi SlowMist’in, Kuzey Kore destekli Lazarus Group adlı kötü şöhretli grubu Telegram’da kripto para birimi sektörünü hedef alan yaygın bir kimlik avı kampanyasına dahil etmesiyle ortaya çıktı.

Singapur merkezli firma, “Son zamanlarda bu bilgisayar korsanları, çeşitli kripto para birimi proje ekiplerine karşı kimlik avı dolandırıcılığı yürütmek için saygın yatırım kurumları gibi davranarak taktiklerini artırdılar.” söz konusu.

Yakınlık kurulduktan sonra hedefler, kripto hırsızlığını kolaylaştıran çevrimiçi bir toplantı bağlantısını paylaşma kisvesi altında kötü amaçlı bir komut dosyası indirmeye yönlendiriliyor.

Aynı zamanda Seul Büyükşehir Polis Teşkilatı’nın (SMPA) bir raporunu da takip ediyor: sanık Andariel kod adlı Lazarus alt kümesi, yerli savunma şirketlerinden uçaksavar silah sistemleri hakkında teknik bilgi çalmak ve fidye yazılımlarını aklamak için Kuzey Kore’ye geri dönüyor.

Saldırılarda 1,2 terabayt büyüklüğünde 250’den fazla dosyanın çalındığı tahmin ediliyor. Düşmanın izleri gizlemek için giriş noktası olarak “kimlikleri belirsiz abonelere sunucu kiralayan” yerel bir şirketin sunucularını kullandığı söyleniyor.

Ayrıca grup, fidye yazılımı saldırılarında üç Güney Koreli firmadan zorla 470 milyon won (356.000 $) değerinde bitcoin aldı ve bunları Bithumb ve Binance gibi sanal varlık borsaları aracılığıyla akladı. Andariel’in geçmişte Maui fidye yazılımının yayılmasıyla bağlantılı olduğunu belirtmekte fayda var.