Tehdit aktörleri, bulut hesaplarına sızmanın ve takip eden saldırıları gerçekleştirmenin bir yolu olarak Amazon Web Services Security Token Service’den (AWS STS) yararlanabilir.

Red Canary araştırmacıları Thomas Gardner ve Cody Betsworth, hizmetin, tehdit aktörlerinin bulut ortamlarındaki kullanıcı kimliklerini ve rollerini taklit etmelerine olanak tanıdığını belirtiyor. söz konusu Salı günü yapılan bir analizde.

AWS STS bir internet servisi Bu, kullanıcıların bir AWS kimliği oluşturmalarına gerek kalmadan AWS kaynaklarına erişmeleri için geçici, sınırlı ayrıcalıklı kimlik bilgileri talep etmelerine olanak tanır. Bu STS jetonları geçerli olabilir 15 dakikadan 36 saate kadar herhangi bir yerde.

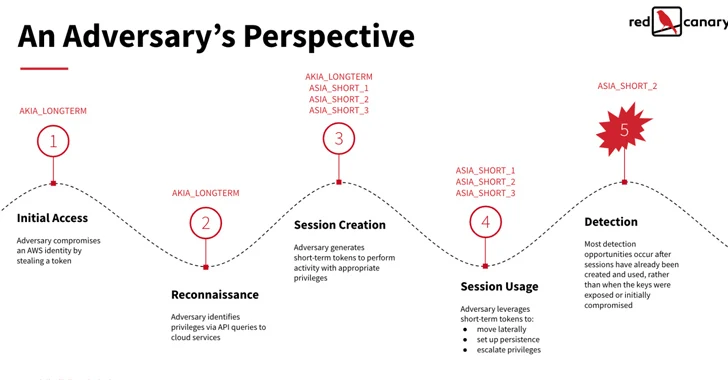

Tehdit aktörleri, kötü amaçlı yazılım bulaşmaları, kamuya açık kimlik bilgileri ve kimlik avı e-postaları gibi çeşitli yöntemlerle uzun vadeli IAM belirteçlerini çalabilir ve ardından bunları API çağrıları aracılığıyla bu belirteçlerle ilişkili rolleri ve ayrıcalıkları belirlemek için kullanabilir.

“Tokenin izin düzeyine bağlı olarak, rakipler bunu, ilk AKIA tokenlerinin ve oluşturduğu tüm ASIA kısa vadeli tokenlerinin keşfedilmesi durumunda kalıcılığı sağlamak için uzun vadeli AKIA tokenlarıyla ek IAM kullanıcıları oluşturmak için de kullanabilirler. ve iptal edildi” dedi araştırmacı.

Bir sonraki aşamada, birden fazla yeni kısa vadeli jeton oluşturmak için MFA kimlik doğrulamalı bir STS jetonu kullanılır ve ardından veri sızıntısı gibi kullanım sonrası eylemler gerçekleştirilir.

Bu tür AWS belirteci kötüye kullanımını azaltmak için CloudTrail olay verilerinin günlüğe kaydedilmesi, rol zinciri olaylarının ve MFA kötüye kullanımının tespit edilmesi ve uzun vadeli IAM kullanıcı erişim anahtarlarının dönüşümlü kullanılması önerilir.

Araştırmacılar, “AWS STS, kullanıcıların bulut altyapıları genelinde statik kimlik bilgilerinin kullanımını ve erişim süresini sınırlamak için kritik bir güvenlik kontrolüdür” dedi.

“Ancak, birçok kuruluşta yaygın olan belirli IAM yapılandırmaları altında, saldırganlar aynı zamanda bu STS tokenlerini oluşturup, bulut kaynaklarına erişmek ve kötü niyetli eylemler gerçekleştirmek için kötüye kullanabilirler.”