En son Gcore Radar raporu Ve onun sonrası birden fazla sektördeki DDoS saldırılarında çarpıcı bir artışın altını çizdi. 2023’ün başında saldırıların ortalama gücü 800 Gbps’ye ulaştıancak şimdi 1,5+ Tbps kadar yüksek bir zirve bile şaşırtıcı değil. Failler, Gcore’un savunmasını kırmak için iki farklı stratejiyle iki girişimde bulundu. Neler olduğunu keşfetmek için okumaya devam edin ve güvenlik sağlayıcısının, son kullanıcıların deneyimlerini etkilemeden saldırganları nasıl durdurduğunu öğrenin.

Güçlü Bir DDoS Saldırısı

Kasım 2023’te, Gcore’un oyun sektöründeki müşterilerinden biri, sırasıyla 1,1 ve 1,6 Tbps hızlarına ulaşan iki büyük DDoS saldırısının hedefi oldu. Saldırganlar, Gcore’un koruyucu mekanizmalarını tehlikeye atmak için çeşitli teknikler kullanarak başarısız bir girişimde bulundu.

Saldırı #1: 1,1 Tbps UDP tabanlı DDoS

İlk siber saldırıda saldırganlar, hedef sunucuya 1,1 Tbps’ye ulaşan bir UDP trafiği barajı gönderdi. İki yöntem kullanıldı:

- Kullanarak rastgele UDP kaynak bağlantı noktalarıgeleneksel filtreleme mekanizmalarından kaçmayı umuyorlardı.

- Saldırganlar gerçek kimliklerini gizledi Kaynak IP adreslerini taklit etmek.

Bu, saldırganların bir veri merkezi veya ağdaki mevcut tüm bant genişliğini tüketmeyi, hedef sunucuları trafikle doldurmayı ve bunları yasal kullanıcılar tarafından kullanılamaz hale getirmeyi umdukları klasik bir sel (veya hacimsel) saldırısıydı.

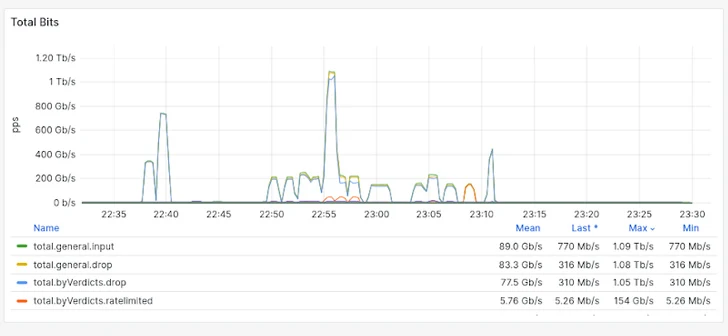

Aşağıdaki grafik, saldırı sırasında müşterinin trafiğini göstermektedir. 1,1 Tbps’lik zirve, ağı veriyle doldurmaya yönelik agresif ancak kısa süreli bir girişimi gösteriyor. Yeşil çizgi (“total.general.input”) tüm gelen trafiği gösterir. Grafikteki diğer renkli çizgiler, sistem veri akışını yönetirken, kötü niyetli trafiği filtrelemek ve durdurmak için alınan önlemler de dahil olmak üzere ağın tepkilerini temsil ediyor.

|

| Saldırı, 22:55 civarında 1,1 Tbps’lik kısa ama yoğun bir zirveden oluştu |

Saldırı #2: 1,6 Tbps TCP tabanlı DDoS

|

| Saldırının tutarlı trafik hacmi 700 Mbps idi ve başlangıçta 1600 Mbps’ye kadar yükseldi |

Saldırganlar bu kez TCP protokolünü çeşitli yöntemlerle kullanmaya çalıştı. SYN seliPSH ve ACK trafiği.

Bir SYN taşkın saldırısında, hedef sunucuya ACK paketleri olmadan birkaç SYN paketi teslim edilir. Bu, sunucunun her SYN paketi için yarı açık bir bağlantı oluşturduğu anlamına gelir. Başarılı olursa, sunucunun kaynakları tükenecek ve bağlantı kabul etmeyi bırakacaktır.

Saldırının PSH, ACK aşaması hızlı bir şekilde hedef sisteme veri gönderir. ACK bayrağı, sunucunun önceki paketi aldığını gösterir. Bu, sistemi verileri anında işlemeye zorlayarak kaynakları boşa harcar. PSH, ACK paketlerini kullanan bir SYN seli saldırısına karşı savunmak, bir SYN seline karşı savunmaktan daha zordur, çünkü PSH bayrağı sunucunun paket içeriğini anında işlemesine ve daha fazla kaynak tüketmesine neden olur.

Daha önce olduğu gibi amaç, müşterinin sunucularına aşırı yük yüklemek ve hizmetlerini yetkili kullanıcılar için erişilemez hale getirmekti. Bu SYN seli 685,77 Mbps’lik bir zirve hacmine sahipti ve PSH, ACK’nın büyüklüğü 906,73 Mbps’ydi.

Gcore’un Savunma Stratejileri

Gcore’un DDoS Koruması, müşterinin son kullanıcıları için düzenli hizmeti korurken her iki saldırıyı da etkili bir şekilde etkisiz hale getirdi. DDoS güvenlik tehditlerini savuşturmaya yönelik genel yaklaşım, Gcore’un ön cephe savunmaları gibi çeşitli teknikleri içerir:

- Dinamik trafik şekillendirme: Dinamik olarak ayarlanan trafik oranları, kritik hizmetlerin sürekliliğini sağlarken saldırının etkisini de etkili bir şekilde azaltır. Zararlı iletimleri yavaşlatırken gerçek trafiğe öncelik vermek için uyarlanabilir eşikler ve hız kısıtlamaları kullanılır.

- Anormallik tespiti ve karantina: Makine öğrenimine dayalı modeller, anormallikleri belirlemek için davranışı analiz eder. Bir anormallik oluştuğunda, otomatik karantina mekanizmaları hatalı trafiği ek analiz için izole edilmiş segmentlere yönlendirir.

- Düzenli ifade filtreleri: Meşru trafiği kesintiye uğratmadan kötü amaçlı yükleri engellemek için düzenli ifadeye dayalı filtre kuralları uygulanır. Sürekli ince ayarları, hatalı pozitif sonuçlar olmadan en iyi korumayı sağlar.

- İşbirlikçi tehdit istihbaratı: Gcore, sektördeki meslektaşlarıyla tehdit istihbaratı alışverişinde aktif olarak yer alıyor. Toplu içgörüler ve gerçek zamanlı tehdit beslemeleri, Gcore’un güvenlik tekniklerine rehberlik ederek gelişen saldırı vektörlerine hızlı yanıt verilmesine olanak tanır.

Gcore, bu stratejileri kullanarak DDoS saldırılarının etkisini etkili bir şekilde azaltmayı ve müşterilerinin platformunu kesintiye karşı koruyarak potansiyel itibar ve mali kayıpları ortadan kaldırmayı başardı.

Çözüm

1,5 Tbps’den fazla hacimdeki DDoS saldırıları, saldırganların koruma hizmetlerini atlatmak için yaratıcı teknikler kullanması nedeniyle, endüstriler genelinde giderek artan bir tehlike oluşturmaktadır. 2023 yılı boyunca Gcore hem ortalama hem de maksimum saldırı hacimlerinde artışlar kaydetti ve bu iki bağlantılı saldırı da bu eğilimi gösteriyor.

Makalede ele alınan saldırılarda Gcore, dinamik trafik şekillendirme, anormallik tespiti, düzenli ifade filtreleri ve işbirliğine dayalı tehdit istihbaratının bir kombinasyonu sayesinde her türlü hasarı önlemeyi başardı. Keşfetmek DDoS Koruması Ağınızı sürekli gelişen DDoS tehditlerine karşı koruma seçenekleri.