DarkGate ve PikaBot gibi kötü amaçlı yazılım aileleri sunan kimlik avı kampanyaları, artık kullanılmayan QakBot truva atından yararlanan saldırılarda daha önce kullanılan taktiklerin aynısını izliyor.

Cofense, “Bunlar arasında, ilk enfeksiyon olarak ele geçirilen e-posta dizileri, kullanıcı erişimini sınırlayan benzersiz kalıplara sahip URL’ler ve QakBot dağıtımında gördüğümüzle neredeyse aynı olan bir enfeksiyon zinciri yer alıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Kullanılan kötü amaçlı yazılım aileleri aynı zamanda QakBot bağlı şirketlerinin kullanmasını beklediğimiz özelliklere de uyuyor.”

QBot ve Pinkslipbot olarak da adlandırılan QakBot, bu Ağustos ayının başlarında Ördek Avı Operasyonu kod adlı koordineli kolluk kuvvetleri çabasının bir parçası olarak kapatıldı.

DarkGate ve PikaBot’un bu kampanyalarda kullanılması şaşırtıcı değil çünkü her ikisi de güvenliği ihlal edilmiş ana bilgisayarlara ek yükler iletmek için kanal görevi görebilir ve bu da onları siber suçlular için cazip bir seçenek haline getirir.

PikaBot’un QakBot ile paralellikleri daha önce Zscaler tarafından Mayıs 2023’te kötü amaçlı yazılım analizinde vurgulanmış ve “dağıtım yöntemleri, kampanyalar ve kötü amaçlı yazılım davranışları” arasındaki benzerliklere dikkat çekilmişti.

DarkGate, antivirüs sistemleri tarafından tespit edilmekten kaçınmak için gelişmiş tekniklerin yanı sıra tuş vuruşlarını kaydetme, PowerShell’i çalıştırma ve operatörlerinin virüslü bir ana bilgisayarı uzaktan kontrol etmesine olanak tanıyan bir ters kabuk uygulama yeteneklerini de içeriyor.

Sekoia, “Bağlantının çift yönlü olması, saldırganların gerçek zamanlı olarak komut gönderip yanıt alabilmesi, kurbanın sisteminde gezinmesine, veri sızdırmasına veya başka kötü niyetli eylemler gerçekleştirmesine olanak sağladığı anlamına geliyor.” dedi. söz konusu Kötü amaçlı yazılıma ilişkin yeni bir teknik raporda.

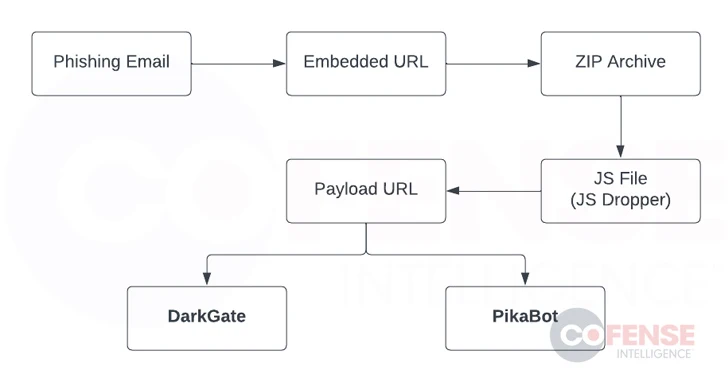

Cofense’nin yüksek hacimli kimlik avı kampanyasına ilişkin analizi, saldırı zincirlerinin, ele geçirilen e-posta dizilerindeki bir ZIP arşivine işaret eden bubi tuzaklı bir URL’yi yaymasıyla, geniş bir sektör yelpazesini hedef aldığını gösteriyor.

ZIP arşivi, DarkGate veya PikaBot kötü amaçlı yazılımını indirip çalıştırmak için ikinci bir URL ile bağlantı kuran bir JavaScript damlalığı içerir.

Saldırıların kayda değer bir çeşidinin, nihai yükleri teslim etmek için JavaScript bırakıcıları yerine Excel eklentisi (XLL) dosyalarından yararlanıldığı gözlemlendi.

Cofense, “Başarılı bir DarkGate veya PikaBot enfeksiyonu, gelişmiş kripto madenciliği yazılımının, keşif araçlarının, fidye yazılımının veya tehdit aktörlerinin kurbanın makinesine yüklemek istediği diğer kötü amaçlı dosyaların teslim edilmesine yol açabilir” dedi.