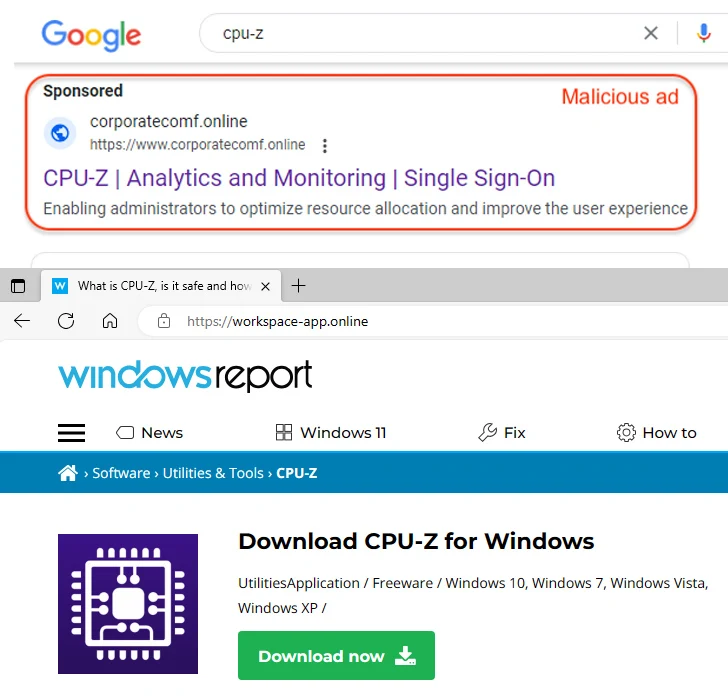

CPU-Z adı verilen popüler bir sistem profili oluşturma aracı için kötü amaçlı bir yükleyici yaymak amacıyla meşru Windows haber portalı gibi görünen sahte siteler kullanan yeni bir kötü amaçlı reklam kampanyası tespit edildi.

Malwarebytes’ten Jérôme Segura, “Bu olay, altyapısında (alan adları) ve tespit edilmekten kaçınmak için kullanılan gizleme şablonlarında görüldüğü gibi Notepad++, Citrix ve VNC Viewer gibi diğer yardımcı programları hedef alan daha büyük bir kötü amaçlı reklam kampanyasının bir parçasıdır.” söz konusu.

Kötü amaçlı reklam kampanyalarının, yaygın olarak kullanılan yazılımların reklamını yapan kopya siteler kurduğu biliniyorsa da, en son etkinlik, web sitesinin WindowsReport’u taklit etme yönünde bir sapmaya işaret ediyor[.]com.

Amaç, Google gibi arama motorlarında CPU-Z arayan şüphelenmeyen kullanıcıları, tıklandığında onları sahte portala (workspace-app) yönlendiren kötü amaçlı reklamlar sunarak kandırmaktır.[.]çevrimiçi).

Aynı zamanda, kampanyanın amaçlanan kurbanı olmayan kullanıcılara, gizleme olarak bilinen bir teknikle, farklı makalelerin yer aldığı zararsız bir blog sunulur.

Hileli web sitesinde barındırılan imzalı MSI yükleyicisi, RedLine Stealer’ı ele geçirilen ana makineye dağıtmak için bir kanal görevi gören, FakeBat (diğer adıyla EugenLoader) olarak bilinen bir yükleyici olan kötü amaçlı bir PowerShell betiği içeriyor.

Segura, “Tehdit aktörünün Windows Report’a benzeyen bir tuzak site oluşturmayı seçmesi mümkün çünkü birçok yazılım yardımcı programı genellikle resmi web sayfaları yerine bu tür portallardan indiriliyor.” dedi.

Bu, popüler yazılımlara yönelik yanıltıcı Google Ads’ün kötü amaçlı yazılım dağıtım vektörü olduğu ilk kez ortaya çıkmadı. Geçen hafta siber güvenlik firması eSentire açıklandı BlackCat fidye yazılımı saldırısının yolunu açan güncellenmiş Nitrogen kampanyasının ayrıntıları.

Diğer ikisi kampanyalar Kanadalı siber güvenlik firması tarafından belgelenen Drive-by indirme yöntemi Kullanıcıları şüpheli web sitelerine yönlendirme yöntemi, son aylarda NetWire RAT, DarkGate ve DanaBot gibi çeşitli kötü amaçlı yazılım ailelerinin yayılması için kullanıldı.

Bu gelişme, tehdit aktörlerinin ortadaki rakip (AiTM) kimlik avı kitlerine giderek daha fazla güvenmeye devam etmesiyle ortaya çıkıyor. Çıplak Sayfalar, StroksVe BabaSec çok faktörlü kimlik doğrulamayı atlamak ve hedeflenen hesapları ele geçirmek için.

Hepsinden önemlisi, eSentire ayrıca Wiki-Slack saldırısı olarak adlandırılan yeni bir yönteme de dikkat çekti; bu yöntem, bir Wikipedia makalesinin ilk paragrafının sonunu tahrif ederek ve paylaşarak kurbanları saldırganın kontrolündeki bir web sitesine yönlendirmeyi amaçlayan, kullanıcı yönlendirmeli bir saldırıdır. Slack’te.

Özellikle Slack’teki “yanlış yönetim” tuhaflığından yararlanıyor[s] Vikipedi URL’si olduğunda otomatik olarak bir bağlantı oluşturmak için birinci ve ikinci paragraf arasındaki boşluk” önizleme olarak oluşturuldu kurumsal mesajlaşma platformunda.

Bu saldırıyı gerçekleştirmenin temel ön koşulunun, Vikipedi makalesindeki ikinci paragrafın ilk kelimesinin üst düzey bir alan (örneğin, in, at, com veya net) olması gerektiği ve iki paragrafın makalenin ilk 100 kelimesi içinde yer almalıdır.

Bu kısıtlamalarla bir tehdit, Slack’in paylaşılan sayfanın önizleme sonuçlarını biçimlendirme biçiminin, tıklatıldığında kurbanı bubi tuzaklı bir siteye götüren kötü amaçlı bir bağlantıya işaret etmesi gibi bu davranışı bir silah haline getirebilir.

eSentire, “Eğer birinin etik korkulukları yoksa, ilgili Wikipedia sayfalarını düzenleyerek Wiki-Slack saldırısının saldırı yüzeyini genişletebilirler.” söz konusu.