Sahte kullanılarak yeni bir siber saldırı kampanyası gözlemlendi MSIX Google Chrome, Microsoft Edge, Brave, Grammarly ve Cisco Webex gibi popüler yazılımlar için Windows uygulama paketi dosyaları olarak adlandırılan yeni bir kötü amaçlı yazılım yükleyiciyi dağıtmak için HAYALET DARBE.

Elastic Security Labs araştırmacısı Joe Desimone, “MSIX, geliştiricilerin uygulamalarını Windows kullanıcılarına paketlemek, dağıtmak ve yüklemek için kullanabileceği bir Windows uygulama paketi biçimidir.” söz konusu Geçen hafta yayınlanan teknik bir raporda.

“Ancak MSIX, satın alınan veya çalınan kod imzalama sertifikalarına erişim gerektirerek bunları ortalamanın üzerinde kaynak grupları için uygun hale getiriyor.”

Yem olarak kullanılan yükleyicilere dayanarak, potansiyel hedeflerin, güvenliği ihlal edilmiş web siteleri, arama motoru optimizasyonu (SEO) zehirlenmesi veya kötü amaçlı reklamcılık gibi bilinen teknikler yoluyla MSIX paketlerini indirmeye yönlendirildiğinden şüpheleniliyor.

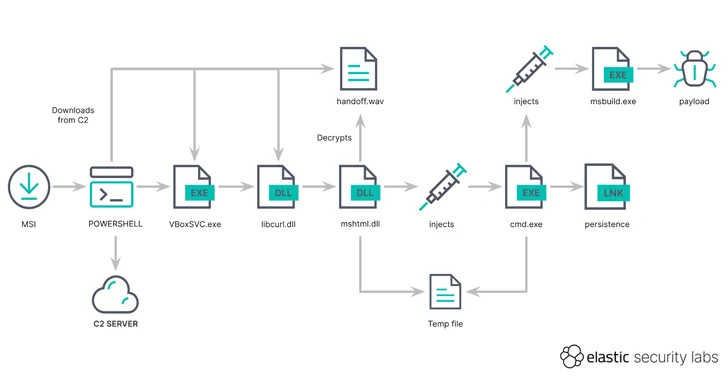

MSIX dosyasının başlatılması, kullanıcılardan Yükle düğmesine tıklamalarını isteyen bir Windows açar; bu, GHOSTPULSE’ın uzak bir sunucudan güvenliği ihlal edilmiş ana bilgisayara gizlice indirilmesiyle sonuçlanır (“manojsinghnegi”)[.]com”) bir PowerShell betiği aracılığıyla.

Bu süreç birden fazla aşamadan oluşur; ilk veri, Oracle VM VirtualBox hizmeti (VBoxSVC.exe) gibi görünen ancak gerçekte Notepad++ (gup.exe) ile birlikte gelen yasal bir ikili dosya içeren bir yürütülebilir dosya içeren bir TAR arşiv dosyasıdır.

TAR arşivinde ayrıca handoff.wav ve gup.exe’nin DLL yan yüklemesine karşı savunmasız olduğu gerçeğinden yararlanarak bulaşma sürecini bir sonraki aşamaya taşımak için yüklenen libcurl.dll’nin truva atı haline getirilmiş bir sürümü de mevcuttur.

Desimone, “PowerShell, geçerli dizinden kötü amaçlı DLL libcurl.dll dosyasını yükleyecek ikili VBoxSVC.exe dosyasını çalıştırıyor” dedi. “Tehdit aktörü, şifrelenmiş kötü amaçlı kodun diskteki kapladığı alanı en aza indirerek dosya tabanlı AV ve ML taramasından kaçabilir.”

Değiştirilen DLL dosyası daha sonra handoff.wav’ı ayrıştırarak ilerler; bu da, mshtml.dll olarak bilinen bir yöntem olan mshtml.dll aracılığıyla kodu çözülen ve yürütülen şifrelenmiş bir veriyi paketler. modül Ezilmesonuçta GHOSTPULSE’ı yüklemek için.

GHOSTPULSE, olarak bilinen başka bir tekniği kullanarak bir yükleyici görevi görür. süreç eşlemesi SectopRAT, Rhadamanthys, Vidar, Lumma ve NetSupport RAT’ı içeren son kötü amaçlı yazılımın yürütülmesini başlatmak için.