Tehdit aktörlerinin, Binance’in Akıllı Zincir (BSC) sözleşmelerini “kurşun geçirmez barındırmanın bir sonraki seviyesi” olarak tanımlanan şekilde kullanarak kötü amaçlı kod sundukları gözlemlendi.

İki ay önce tespit edilen kampanyaya kod adı verildi EterGizleme Guardio Labs tarafından.

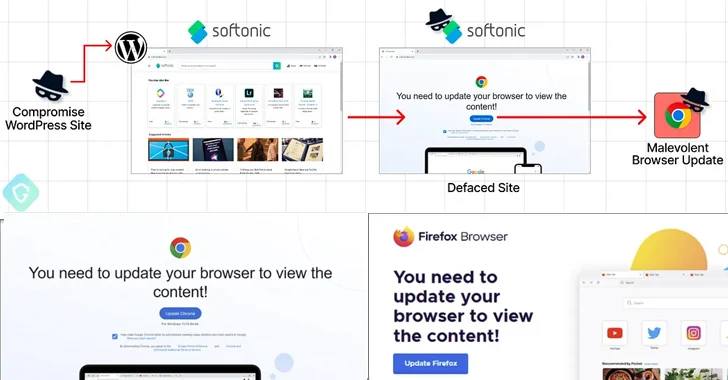

Romandaki değişim, bir alandaki en son yinelemeyi işaret ediyor devam eden kampanya Bu, şüphelenmeyen ziyaretçilere, sitelere erişilmeden önce tarayıcılarını güncellemeleri için sahte bir uyarı sunmak üzere ele geçirilmiş WordPress sitelerinden yararlanır ve sonuçta Amadey, Lumma veya RedLine gibi bilgi çalan kötü amaçlı yazılımların yayılmasına yol açar.

Güvenlik araştırmacıları Nati Tal ve Oleg Zaytsev, “Kötüye kullanılan Cloudflare Worker ana bilgisayarlarında kod barındırmaya yönelik ilk yöntemleri kaldırılırken, hızla blockchain’in merkezi olmayan, anonim ve halka açık doğasından yararlanmaya yöneldiler.” söz konusu.

“Bu kampanya etkin ve tespit edilmesi ve kaldırılması her zamankinden daha zor.”

Tehdit aktörlerinin hem kötü amaçlı eklentiler aracılığıyla WordPress sitelerini hedef alması hem de web sitelerini ihlal etmek için popüler eklentilerdeki kamuya açıklanmış güvenlik kusurlarından yararlanması şaşırtıcı değil. Bu, virüslü web sitelerini isteğe bağlı olarak tamamen ele geçirme olanağı sağlar.

En son saldırı dizisinde, virüslü sitelere, verileri sorgulamak için tasarlanmış karmaşık Javascript enjekte ediliyor. BNB Akıllı Zincir bir oluşturarak akıllı sözleşme saldırgan kontrollü blok zinciri adresi.

Amaç, aldatıcı tarayıcı güncelleme bildirimlerini sunmak için bir komut ve kontrol (C2) sunucusundan üçüncü aşama yükünü alan ikinci aşama bir komut dosyası getirmektir.

Bir kurbanın sahte arayüzdeki güncelleme düğmesine tıklaması durumunda, Dropbox’tan veya diğer meşru dosya barındırma hizmetlerinden kötü amaçlı bir yürütülebilir dosya indirmeye yönlendiriliyor.

Adres ve ilgili sözleşme, kimlik avı planında kullanıldığı şekilde etiketlenmiş olsa da, bunun merkezi olmayan bir hizmette barındırılmasının sonucu, şu anda saldırı zincirine müdahale etmenin ve onu bozmanın hiçbir yolu olmadığı anlamına geliyor.

“Bu adres, mağdurların fon veya başka herhangi bir Fikri mülkiyeti aktarmaya ikna edilebileceği herhangi bir mali veya diğer faaliyette kullanılan bir adres olmadığından, güvenliği ihlal edilmiş WordPress sitelerinin ziyaretçilerinin, gizli planda neler olup bittiğine dair hiçbir fikri yoktur.” araştırmacılar açıkladı.

“Sahte, kötü amaçlı veya buna benzer bir şey olarak etiketlenen bu sözleşme hâlâ çevrimiçi ve kötü amaçlı yükü taşıyor.”

Eklentilerin WordPress için büyük bir saldırı yüzeyi haline gelmesiyle birlikte, içerik yönetim sistemine (CMS) güvenen kullanıcıların en iyi güvenlik uygulamalarına uymaları ve sistemlerini en son yamalarla güncel tutmaları, istenmeyen yönetici kullanıcıları kaldırmaları ve güçlü eklentiler uygulamaları önerilir. şifreler.