Citrix NetScaler ADC ve Gateway cihazlarında yakın zamanda açıklanan kritik bir kusur, tehdit aktörleri tarafından kimlik bilgisi toplama kampanyası yürütmek için kullanılıyor.

Etkinliği geçen ay ortaya çıkaran IBM X-Force, söz konusu saldırganlar, kullanıcı kimlik bilgilerini yakalamak amacıyla kimlik doğrulama web sayfasının HTML içeriğine kötü amaçlı bir komut dosyası eklemek amacıyla yama yapılmamış NetScaler Ağ Geçitlerine saldırmak için “CVE-2023-3519″u kullandı.

Citrix tarafından Temmuz 2023’te ele alınan CVE-2023-3519 (CVSS puanı: 9,8), kimliği doğrulanmamış uzaktan kod yürütülmesine yol açabilecek kritik bir kod yerleştirme güvenlik açığıdır. Geçtiğimiz birkaç ay boyunca, savunmasız cihazlara sızmak ve sonraki saldırılar için kalıcı erişim elde etmek amacıyla yoğun şekilde istismar edildi.

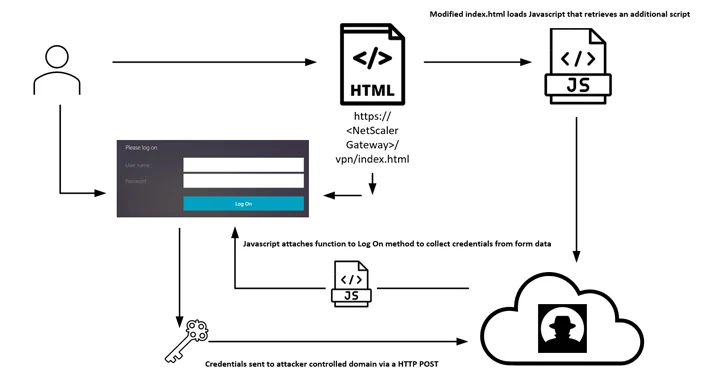

IBM X-Force tarafından keşfedilen en son saldırı zincirinde operatörler, CVE-2023-3519’dan yararlanılmasını tetiklemek ve PHP tabanlı bir web kabuğunu devreye almak için özel hazırlanmış bir web isteği gönderdi.

Web kabuğunun sağladığı erişim, daha sonra saldırganın kontrol ettiği altyapıda barındırılan uzak bir JavaScript dosyasına referans veren NetScaler Gateway oturum açma sayfasına özel kod eklemek için kullanılır.

JavaScript kodu, kullanıcı tarafından sağlanan kullanıcı adı ve şifre bilgilerini içeren form verilerini toplamak ve kimlik doğrulama sonrasında bunu HTTP POST yöntemi aracılığıyla uzak bir sunucuya aktarmak için tasarlanmıştır.

Şirket, çoğunluğu ABD ve Avrupa’da bulunan “değiştirilmiş NetScaler Gateway giriş sayfalarını barındıran en az 600 benzersiz kurban IP adresi” tespit ettiğini söyledi. Eklemelerin birden fazla kez ortaya çıkması nedeniyle saldırıların fırsatçı nitelikte olduğu söyleniyor.

Kampanyanın ne zaman başladığı tam olarak belli değil ancak giriş sayfasındaki en erken değişiklik 11 Ağustos 2023’te gerçekleşti ve bu da kampanyanın yaklaşık iki aydır devam ettiğini gösteriyor. Bilinen herhangi bir tehdit aktörü veya grubuyla ilişkilendirilmemiştir.

Açıklama, Fortinet FortiGuard Laboratuvarlarının, D-Link, Geutebrück, Korenix, Netis’in IP kameraları ve yönlendiricilerindeki çeşitli kusurları hedef alan gözden geçirilmiş bir açık listesinden yararlanan IZ1H9 Mirai tabanlı DDoS kampanyasının güncellenmiş bir versiyonunu ortaya çıkarmasıyla geldi. Sunhillo SureLineTP-Link, TOTOLINK, Yealink ve Zyxel.

Güvenlik araştırmacısı Cara Lin, “Bu, kampanyanın savunmasız cihazlara virüs bulaştırma ve yakın zamanda piyasaya sürülen çok sayıda CVE’yi kapsayan yararlanma kodunun hızlı kullanımı yoluyla botnet’ini önemli ölçüde genişletme kapasitesini vurguluyor” dedi. söz konusu.

Güvenlik açıklarının başarılı bir şekilde kullanılması, IZ1H9 yükünü almak için kullanılan bir kabuk komut dosyası indiricisinin konuşlandırılmasının önünü açıyor ve güvenliği ihlal edilmiş Linux makinelerini büyük ölçekli kaba kuvvet ve DDoS saldırıları için uzaktan kontrol edilen botlara dönüştürüyor.

Lin, “Bu tehdide karşı koymak için kuruluşların mümkün olduğunda derhal yamaları uygulamaları ve cihazlar için varsayılan oturum açma kimlik bilgilerini her zaman değiştirmeleri şiddetle tavsiye edilir.” dedi.

Bu gelişme aynı zamanda, tehdit aktörleri tarafından bir Wi-Fi ağı oluşturarak kurulum işlemi sırasında kabuk komutlarını çalıştırmak için kullanılabilecek D-Link DAP-X1860 menzil genişleticisini (CVE-2023-45208) etkileyen yeni bir yama uygulanmamış uzaktan komut ekleme kusuruyla da örtüşmektedir. kesme işareti sembolünü içeren hazırlanmış bir SSID ile RedTeam Sızma Testi.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), geçen ay yayınlanan bir danışma belgesinde, web sitelerine ve ilgili web hizmetlerine yönelik hacimsel DDoS saldırıları riskinin altını çizerek, kuruluşları tehdidi azaltmak için uygun hafifletici önlemleri uygulamaya çağırdı.

“Bu saldırılar, hedef sistemin kaynaklarını tüketmek, hedefi ulaşılamaz veya erişilemez hale getirmek ve kullanıcıların hizmete erişimini engellemek amacıyla belirli web sitelerini hedef alıyor.” söz konusu.