.NET Framework için NuGet paket yöneticisinde barındırılan kötü amaçlı bir paketin, SeroXen RAT adlı bir uzaktan erişim truva atı yaydığı tespit edildi.

Pathoschild.Stardew.Mod.Build.Config adlı paket, adlı bir kullanıcı tarafından yayınlandı. Dağıtımadı verilen meşru bir paketin yazım hatasıdır Pathoschild.Stardew.ModBuildConfigyazılım tedarik zinciri güvenlik firması Phylum söz konusu bugün bir raporda.

Gerçek paket bugüne kadar yaklaşık 79.000 indirme alırken, kötü amaçlı varyantın 6 Ekim 2023’te yayınlandıktan sonra indirme sayısını yapay olarak şişirerek 100.000 indirmeyi aştığı söyleniyor.

Paketin arkasındaki profil, kümülatif olarak en az 2,1 milyon indirme sayısına ulaşan altı paket daha yayınladı; bunlardan dördü Kraken, KuCoin, Solana ve Monero gibi çeşitli kripto hizmetleri için kitaplık görünümüne büründü ancak aynı zamanda SeroXen RAT’ı dağıtmak için tasarlandı.

Saldırı zinciri, herhangi bir uyarıyı tetiklemeden kod yürütmeyi gerçekleştirmek için tasarlanmış bir Tools/init.ps1 betiği aracılığıyla paketin kurulumu sırasında başlatılıyor; bu davranış daha önce JFrog tarafından Mart 2023’te bir sonraki aşamadaki kötü amaçlı yazılımları almak için kullanıldığı açıklanmıştı.

JFrog, “Kullanımdan kaldırılmış olmasına rağmen init.ps1 betiği Visual Studio tarafından hala kabul ediliyor ve bir NuGet paketi yüklenirken herhangi bir uyarı olmadan çalışacak.” söz konusu o zaman. “Bir saldırgan .ps1 dosyasının içine rastgele komutlar yazabilir.”

Phylum tarafından analiz edilen pakette, PowerShell betiği uzak bir sunucudan x.bin adlı bir dosyayı indirmek için kullanılıyor; bu aslında oldukça karmaşık bir Windows Batch betiğidir ve bu da başka bir dosyanın oluşturulmasından ve yürütülmesinden sorumludur. Sonuçta SeroXen RAT’ı dağıtmak için PowerShell betiği.

Kullanıma hazır bir kötü amaçlı yazılım olan SeroXen RAT, ömür boyu paket olarak 60 $ karşılığında satışa sunuluyor ve bu da onu siber suçluların kolayca erişebilmesini sağlıyor. Quasar RAT, r77 rootkit ve Windows komut satırı aracının işlevlerini birleştiren dosyasız bir RAT’tır. NirCmd.

Phylum, “NuGet paketlerinde SeroXen RAT’ın keşfi, saldırganların açık kaynaklı ekosistemlerden ve bunları kullanan geliştiricilerden nasıl yararlanmaya devam ettiğinin altını çiziyor” dedi.

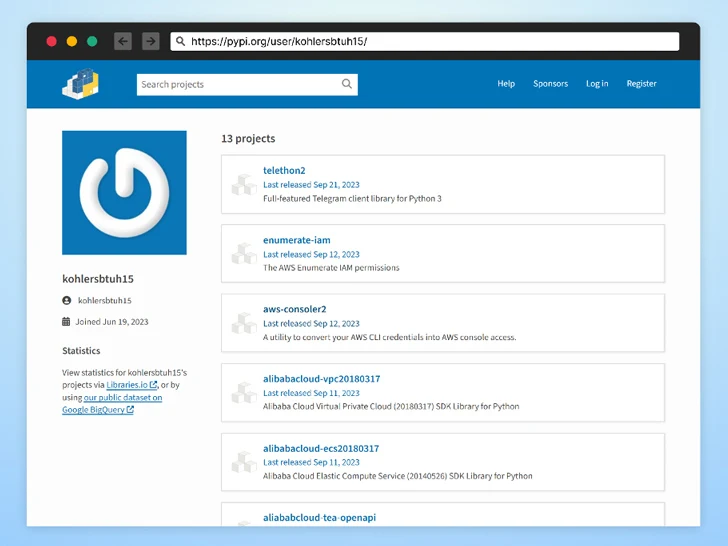

Bu gelişme, şirketin Python Paket Dizini (PyPI) deposunda Aliyun, Amazon Web Services (AWS) ve Tencent Cloud gibi bulut hizmet sağlayıcılarının yasal tekliflerini taklit ederek kimlik bilgilerini gizlenmiş bir uzaktan kumandaya gizlice ileten yedi kötü amaçlı paket tespit etmesiyle gerçekleşti. URL’si.

Paketlerin adları aşağıda listelenmiştir –

- tencent-cloud-python-sdk’si

- python-alibabacloud-sdk-çekirdeği

- Alibabacloud-oss2

- python-alibabacloud-çay-openapi

- aws-numaralandır-iam

- numaralandır-iam-aws

- alisdkcore

Phylum, “Bu kampanyada saldırgan, geliştiricinin güvenini suiistimal ediyor, mevcut, köklü bir kod tabanını alıyor ve hassas bulut kimlik bilgilerini sızdırmayı amaçlayan tek bir bitlik kötü amaçlı kod ekliyor.” kayıt edilmiş.

“Bu incelik, saldırganın paketlerin orijinal işlevselliğini koruma stratejisinde yatıyor, tabiri caizse radarın altından uçmaya çalışıyor. Saldırı minimalist ve basit ama yine de etkili.”

Aynı kampanyanın ek ayrıntılarını da paylaşan Checkmarx, Telegram’ın API’si ile etkileşime geçmek için bir Python kütüphanesi olan telethon’u taklit etmeyi amaçlayan telethon2 adlı aldatıcı bir paket aracılığıyla Telegram’ı hedeflemek için tasarlandığını söyledi.

Sahte kütüphanelerin indirilmesinin çoğunluğu ABD’den geliyor ve onu Çin, Singapur, Hong Kong, Rusya ve Fransa takip ediyor.

Şirket, “Bu paketlerdeki kötü amaçlı kod, otomatik yürütme yerine stratejik olarak işlevlerin içine gizlendi ve yalnızca bu işlevler çağrıldığında tetiklenecek şekilde tasarlandı” dedi. söz konusu. “Saldırganlar, geliştiricileri kötü amaçlı paketlerine çekmek için Typosquatting ve StarJacking tekniklerinden yararlandı.”

Bu ayın başında Checkmarx daha fazla açığa çıktı PyPI’yi yazılım tedarik zincirine tohumlamayı amaçlayan amansız ve giderek karmaşıklaşan bir kampanya 271 kötü amaçlı Python paketi Windows ana bilgisayarlarından hassas verileri ve kripto para birimini çalmak için.

Sistem savunmasını ortadan kaldıracak işlevlerle de donatılmış olarak gelen paketler, kaldırılmadan önce toplu olarak yaklaşık 75.000 kez indirildi.