Kuzey Kore bağlantılı Lazarus Grubu İspanya’daki isimsiz bir havacılık şirketini hedef alan ve Meta için personel alımı yapan bir tehdit aktörünün firma çalışanlarına yaklaştığı bir siber casusluk saldırısıyla bağlantılı olduğu ortaya çıktı.

ESET güvenlik araştırmacısı Peter Kálnai, “Hedef şirketin çalışanlarıyla LinkedIn aracılığıyla sahte bir işe alım uzmanı iletişime geçti ve kendilerini bir kodlama mücadelesi veya testi olarak sunan kötü amaçlı bir yürütülebilir dosyayı açmaları için kandırıldı.” söz konusu The Hacker News ile paylaşılan teknik bir raporda.

Saldırı, bilgisayar korsanlığı ekibi tarafından stratejik öneme sahip potansiyel hedeflerde çalışan çalışanları cezbetmek ve onları enfeksiyon zincirini harekete geçirmek için kazançlı iş fırsatlarıyla baştan çıkarmak amacıyla düzenlenen, Dream Job Operasyonu adlı uzun süredir devam eden hedef odaklı kimlik avı kampanyasının bir parçası. .

Bu Mart ayının başlarında, Slovak siber güvenlik şirketi, SimplexTea adında bir arka kapı başlatmak için sahte HSBC iş tekliflerinin kullanıldığı, Linux kullanıcılarını hedef alan bir saldırı dalgasının ayrıntılarını vermişti.

Windows sistemleri için tasarlanan en son saldırının nihai hedefi, LightlessCan kod adlı bir implantın konuşlandırılmasıdır.

“Saldırının en endişe verici yönü, tasarımında ve işletiminde yüksek düzeyde gelişmişlik sergileyen ve önceki BLINDINGCAN ile karşılaştırıldığında kötü amaçlı yeteneklerde önemli bir ilerlemeyi temsil eden karmaşık ve muhtemelen gelişen bir araç olan yeni tür yük LightlessCan’dır. ” dedi Kálnai.

AIRDRY veya ZetaNile adıyla da bilinen BLINDINGCAN, sızan ana bilgisayarlardan hassas bilgileri toplayabilen, zengin özelliklere sahip bir kötü amaçlı yazılımdır.

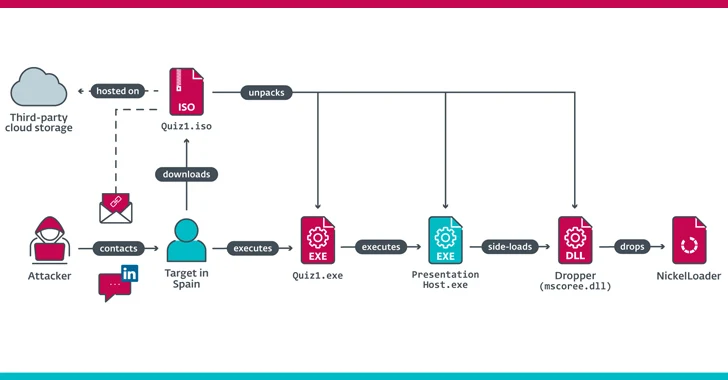

Her şey hedefin, LinkedIn’de Meta Platformlar için çalışan sahte bir işe alım görevlisinden bir mesaj almasıyla başladı; bu kişi daha sonra sözde işe alma sürecinin bir parçası olarak iki kodlama sorgulaması gönderdi ve kurbanı test dosyalarını (Quiz1.iso ve Quiz2 olarak adlandırıldı) çalıştırmaya ikna etti. iso) üçüncü taraf bir bulut depolama platformunda barındırılır.

ESET, kötü amaçlı Quiz1.exe ve Quiz2.exe ikili dosyalarını içeren ISO dosyalarının şirket tarafından sağlanan bir cihaza indirilip çalıştırıldığını, bunun da sistemin kendi kendini tehlikeye atmasına ve kurumsal ağın ihlaline yol açtığını söyledi.

Saldırı, NickelLoader olarak adlandırılan bir HTTP(S) indiricisinin önünü açıyor; bu indirici, saldırganların, LightlessCan uzaktan erişim truva atı ve miniBlindingCan olarak adlandırılan BLINDINGCAN’ın bir çeşidi de dahil olmak üzere istenen herhangi bir programı kurbanın bilgisayarının belleğine yerleştirmesine olanak tanıyor ( diğer adıyla AIRDRY.V2).

LightlessCan, 68’e kadar farklı komut desteğiyle donatılmıştır, ancak mevcut sürümünde bu komutlardan yalnızca 43’ü bazı işlevlerle uygulanmaktadır. tminiBlindingCan’ın ana sorumluluğu, diğerlerinin yanı sıra sistem bilgilerini iletmek ve uzak bir sunucudan alınan dosyaları indirmektir.

Kampanyanın dikkate değer bir özelliği, yüklerin şifresinin çözülmesini ve hedeflenen kurbanın makinesi dışında herhangi bir makinede çalıştırılmasını önlemek için yürütme korkuluklarının kullanılmasıdır.

Kálnai, “LightlessCan, çok çeşitli yerel Windows komutlarının işlevlerini taklit ederek, gürültülü konsol yürütmeleri yerine RAT’ın kendi içinde gizli yürütmeyi mümkün kılıyor” dedi. “Bu stratejik değişim gizliliği artırıyor, saldırganın faaliyetlerini tespit etmeyi ve analiz etmeyi daha zorlu hale getiriyor.”

Lazarus Grubu ve Kuzey Kore kökenli diğer tehdit kümeleri, son aylarda Hindistan’daki imalat ve emlak sektörlerine, Pakistan ve Bulgaristan’daki telekom şirketlerine ve Avrupa, Japonya’daki hükümet, araştırma ve savunma müteahhitlerine yönelik saldırılar düzenleyerek son aylarda üretken oldu. göre ve ABD Kaspersky.