Siber güvenlik uzmanları, yeni bir siber suç grubuna ışık tuttu. Gölge Sendikası (eski adıyla Infra Storm) geçen yıl yedi farklı fidye yazılımı ailesinden yararlanmış olabilir.

Group-IB ve Bridewell, “ShadowSyndicate, çeşitli fidye yazılımı grupları ve fidye yazılımı programlarının bağlı kuruluşlarıyla çalışan bir tehdit aktörüdür.” söz konusu yeni bir ortak raporda.

16 Temmuz 2022’den bu yana aktif olan aktör, Quantum, Nokoyawa, BlackCat, Royal, Cl0p, Cactus ve Play türleriyle ilgili fidye yazılımı faaliyetleriyle bağlantı kurarken aynı zamanda Cobalt Strike ve Sliver gibi kullanıma hazır sömürü sonrası araçları da kullanıyor. IcedID ve Matanbuchus gibi yükleyicilerin yanı sıra.

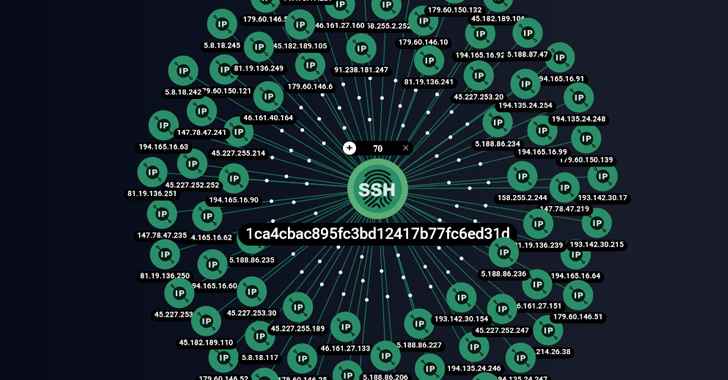

Bulgular, 52’si Cobalt Strike için komuta ve kontrol (C2) olarak kullanılan 85 sunucuda keşfedilen farklı bir SSH parmak izine (1ca4cbac895fc3bd12417b77fc6ed31d) dayanıyor. Bu sunucular arasında sekiz farklı Cobalt Strike lisans anahtarı (veya filigranı) bulunmaktadır.

Sunucuların çoğunluğu (23) Panama’da bulunuyor ve bunu Kıbrıs (11), Rusya (9), Seyşeller (8), Kosta Rika (7), Çekya (7), Belize (6), Bulgaristan (3) takip ediyor. , Honduras (3) ve Hollanda (3).

Group-IB ayrıca ShadowSyndicate’i TrickBot, Ryuk/Conti, FIN7 ve TrueBot kötü amaçlı yazılım operasyonlarına bağlayan ek altyapı çakışmaları da bulduğunu söyledi.

“Cl0p fidye yazılımı bağlı kuruluşlarına bağladığımız 149 IP adresinden, Ağustos 2022’den bu yana 4 farklı kümeden 12 IP adresinin mülkiyetinin ShadowSyndicate olarak değiştirdiğini gördük, bu da bu gruplar arasında bazı potansiyel altyapı paylaşımının olduğunu gösteriyor.” şirketler söyledi.

Açıklama, Alman kolluk kuvvetleri yetkililerinin duyuruldu Bazıları hedef alınan DoppelPaymer fidye yazılımı grubuyla ilişkili aktörlere yönelik ikinci bir hedefli saldırı bu martın başlarındaAlmanya ve Ukrayna’da iki şüpheli hakkında arama emri çıkartılıyor.

44 yaşındaki Ukraynalı ve 45 yaşındaki Alman vatandaşının, ağda önemli sorumluluklar üstlendiği ve fidye yazılımı saldırılarından yasa dışı gelir elde ettiği iddia ediliyor. İsimleri açıklanmadı.

Bu gelişme aynı zamanda ABD Federal Soruşturma Bürosu (FBI) ve Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) çifte şantaj aktörü hakkında yayınladığı ortak tavsiye kararının da ardından geldi. kapkaç (eski adıyla Team Truniger) geniş bir yelpazeyi hedeflemiştir. kritik altyapı sektörleri 2021 ortasından beri.

Ajanslar, “Snatch tehdit aktörleri, kurbanın ağına erişim sağlamak ve bu ağı kalıcı kılmak için birkaç farklı yöntem kullanıyor” dedi. söz konusutaktiklerin tutarlı evrimine ve kötü amaçlı yazılımın Windows sistemlerini yeniden başlatarak tespitten kaçma yeteneğine dikkat çekiyor Güvenli mod.

“Snatch üyeleri, kaba kuvvet uygulamak ve kurbanların ağlarına yönetici kimlik bilgileri kazandırmak için öncelikle Uzak Masaüstü Protokolü’ndeki (RDP) zayıflıklardan yararlanmaya güveniyor. Bazı durumlarda Snatch üyeleri, suç forumlarından/pazar yerlerinden güvenliği ihlal edilmiş kimlik bilgileri arıyor.”

ABD İç Güvenlik Bakanlığı (DHS), en son Ulusal Tehdit Değerlendirmesi raporunda, fidye yazılımı gruplarının kurbanlara finansal olarak şantaj yapma yeteneklerini geliştirmek için sürekli olarak yeni yöntemler geliştirdiğini ve 2023’ün 2021’den sonra en karlı ikinci yıl haline geldiğini belirtti.

DHS raporunda “Bu gruplar, hedeflerinin verilerini şifreleyip sızdırdıkları ve genellikle çalınan verileri kamuya açıklamakla, DDoS saldırıları kullanmakla veya kurbanı ödemeye zorlamak için kurbanın müşterilerini taciz etmekle tehdit ettikleri çok düzeyli gasp kullanımını artırdı.” söz konusu.

Yapay Zekayla Yapay Zekayla Mücadele Edin — Yeni Nesil Yapay Zeka Araçlarıyla Siber Tehditlerle Mücadele Edin

Yapay zekanın yönlendirdiği yeni siber güvenlik zorluklarının üstesinden gelmeye hazır mısınız? Siber güvenlikte artan üretken yapay zeka tehdidini ele almak için Zscaler ile kapsamlı web seminerimize katılın.

Akira bunun bir örneğidir. Fidye yazılımı var erişimini genişletti Mart 2023’te Linux sunucularını ve VMWare ESXi sanal makinelerini içerecek şekilde Windows tabanlı bir tehdit olarak ortaya çıktığından bu yana, trendlere hızla uyum sağlama yeteneğinin altını çiziyor. Eylül ortası itibarıyla grup, ABD ve İngiltere’de 110 kurbanı başarıyla vurdu.

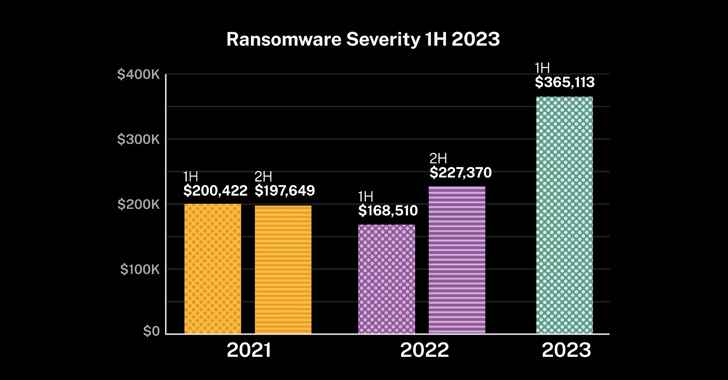

Fidye yazılımı saldırılarının yeniden canlanmasına siber sigorta taleplerinde de bir artış eşlik etti; ABD’de yılın ilk yarısında genel hasar sıklığı %12 arttı ve kurbanlar ortalama %61’lik bir artışla 365.000 dolardan fazla zarar bildirdi. 2022’nin ikinci yarısından itibaren.

Siber sigorta şirketi Coalition, “Geliri 100 milyon dolardan fazla olan işletmeler frekansta en büyük artışı gördü ve diğer gelir bantları daha istikrarlı olsa da, hasarlarda da artışlarla karşılaştılar.” söz konusu.

Tehdit ortamındaki sürekli akışın en iyi örneği BlackCat, Cl0p ve LockBit’tir. kaldı Son ayların en üretken ve evrimsel fidye yazılımı ailelerinden bazıları, öncelikle bankacılık, perakende ve ulaştırma sektörlerini kapsayan küçük ve büyük işletmeleri hedef alıyor. Aktif RaaS ve RaaS ile ilgili grupların sayısı 2023’te %11,3 artarak 39’dan 45’e yükseldi.

Geçtiğimiz hafta eSentire tarafından hazırlanan bir raporda, e-suç grubunun, fidye yazılımını BT ortamına yaymak veya fidye yazılımını dağıtmak için kurban şirketlerin internete açık uzaktan izleme ve yönetim (RMM) araçlarından (veya kendi araçlarından) yararlandığı gözlemlenen iki LockBit saldırısı ayrıntılı olarak anlatıldı. bunu alt müşterilerine sunuyorlar.

Kanadalı şirket, bu tür arazide yaşama (LotL) tekniklerine güvenmenin, BT yönetim araçlarının kötü niyetli ve meşru kullanımını harmanlayarak tespit etme ve ilişkilendirme çabalarını karıştırmayı önleme girişimi olduğunu belirtiyor. söz konusu.

Bu ay Sophos tarafından vurgulanan bir başka BlackCat saldırısı örneğinde, saldırganların isimsiz bir müşterinin Azure portalına erişim sağladıktan sonra Microsoft Azure Depolama hesaplarını şifrelediği görüldü.

“İzinsiz giriş sırasında, tehdit aktörlerinin çeşitli RMM araçlarından (AnyDesk, Splashtop ve Atera) yararlandıkları ve hedefin Sophos Central hesabına erişmek için OTP’yi elde ettikleri tarayıcı uzantısı aracılığıyla hedefin yüklü LastPass kasasına erişmek için Chrome’u kullandıkları gözlemlendi Müşterilerin Sophos ürünlerini yönetmek için kullandıkları ” söz konusu.

“Düşman daha sonra güvenlik politikalarını değiştirdi ve müşterinin sistemlerini ve uzak Azure Depolama hesaplarını .zk09cvt uzantılı yürütülebilir fidye yazılımı aracılığıyla şifrelemeden önce Merkez içindeki Kurcalama Korumasını devre dışı bıraktı.”