Olarak bilinen eşler arası (P2) solucan P2PInfect Ağustos 2023’ün sonlarından bu yana aktivitede bir artışa tanık oldu ve 12 ile 19 Eylül 2023 arasında 600 katlık bir artışa tanık oldu.

Cado Güvenlik araştırmacısı Matt Muir, “P2PInfect trafiğindeki bu artış, doğada görülen varyantların sayısının artmasıyla aynı zamana denk geldi; bu da kötü amaçlı yazılım geliştiricilerinin son derece yüksek bir geliştirme temposunda çalıştığını gösteriyor.” söz konusu Çarşamba günü yayınlanan bir raporda.

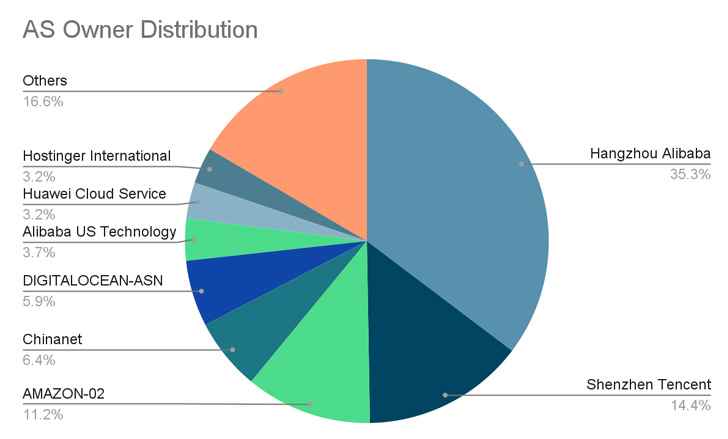

Uzlaşmaların çoğunluğu Çin, ABD, Almanya, İngiltere, Singapur, Hong Kong ve Japonya’da bildirildi.

P2PInfect, zayıf güvenlikli Redis örneklerini ihlal etme yeteneği nedeniyle ilk kez Temmuz 2023’te ortaya çıktı. Kampanyanın arkasındaki tehdit aktörleri o zamandan beri ilk erişim için, kötü amaçlı yazılımı dağıtmak için veritabanının çoğaltma özelliğinin kötüye kullanılması da dahil olmak üzere farklı yaklaşımlara başvurdu.

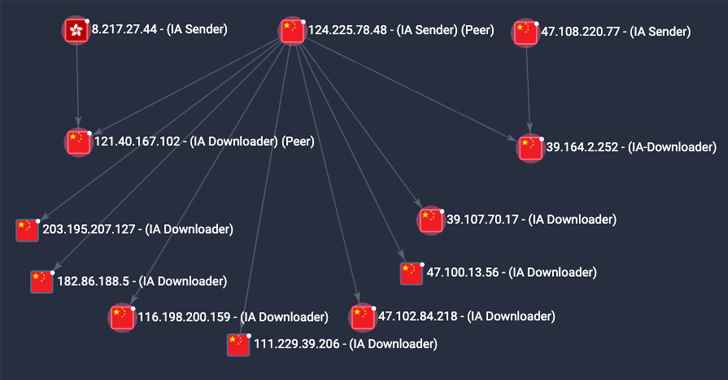

Cado Security, replikasyonu etkinleştirmek için aktör kontrollü bir düğüm tarafından bir hedefe Redis SLAVEOF komutunun verildiği P2PInfect’e atfedilebilen ilk erişim olaylarında bir artış gözlemlediğini söyledi.

Bunu, hedefe kötü amaçlı bir Redis modülünün teslim edilmesi takip eder; bu modül, ana veriyi alıp başlatmak için bir komut çalıştırır, ardından Redis modülünü diskten kaldırmak ve çoğaltmayı devre dışı bırakmak için başka bir kabuk komutu çalıştırılır. .

Yeni varyantların yeni özelliklerinden biri, kötü amaçlı yazılımı her 30 dakikada bir başlatmak için bir cron işini kullanan bir kalıcılık mekanizmasının eklenmesidir. Ek olarak, artık kötü amaçlı yazılım ikilisinin bir kopyasını bir eşten alan ve çalıştıran ikincil bir yöntem de mevcuttur. silinmeli mi yoksa ana süreç sonlandırılmalı mı?

P2PInfect ayrıca saldırgan tarafından kontrol edilen bir SSH anahtarıyla mevcut SSH yetkili_anahtarları dosyalarının üzerine yazar ve mevcut kullanıcıların SSH üzerinden oturum açmasını etkili bir şekilde engeller.

Muir, “Ana veri yükü aynı zamanda sistemdeki tüm kullanıcılar arasında yinelenir ve kullanıcı şifrelerini Pa_ ön eki ve ardından 7 alfasayısal karakter (örn. Pa_13HKlak) gelen bir dizeyle değiştirmeye çalışır.” dedi. Ancak bu adım, kötü amaçlı yazılımın root erişimine sahip olmasını gerektirir.

SaaS Güvenliğini Yükseltme: ITDR ve SSPM için Kapsamlı Bir Kılavuz

ITDR’nin tehditleri nasıl tanımlayıp azalttığına ilişkin eyleme geçirilebilir bilgilerle bir adım önde olun. Kimliğinizin ihlal edilemez kalmasını sağlamada SSPM’nin vazgeçilmez rolü hakkında bilgi edinin.

Kötü amaçlı yazılımın artan karmaşıklığına rağmen P2PInfect’in kesin hedefleri belirsizdir. Cado Security, kötü amaçlı yazılımın kripto madencilerinin yükünü almaya çalıştığını gözlemlediğini ancak bugüne kadar kripto madenciliğine dair bir kanıt bulunmadığını söyledi.

Muir, “P2PInfect geliştiricilerinin kötü amaçlı yüklerinin işlevselliğini korumaya ve yinelemeye kararlı oldukları, aynı zamanda kıtalar ve bulut sağlayıcıları arasında botnet’i hızlı bir şekilde ölçeklendirmeye kararlı oldukları açık” dedi.

“Botnet’in arkasındakilerin ya madenci yüküne ek işlevsellik uygulamayı beklemeleri ya da botnet’e erişimi diğer bireylere veya gruplara satmayı düşünmeleri bekleniyor.”