Takma adı verilen bir bilgisayar korsanlığı kıyafeti Dünya Etrileri Filipinler, Tayvan, Malezya, Güney Afrika, Almanya ve ABD merkezli hükümet ve teknoloji endüstrilerini hedef alan yeni ve devam eden bir siber casusluk kampanyasına atfedildi

Trend Micro araştırmacıları Ted Lee, Lenart Bermejo, Hara Hiroaki, Leon M Chang ve Gilbert Sison, “Earth Estries’in arkasındaki tehdit aktörleri, üst düzey kaynaklarla çalışıyor ve siber casusluk ve yasa dışı faaliyetlerde gelişmiş beceriler ve deneyimlerle çalışıyor.” söz konusu.

En az 2020’den bu yana aktif olan Earth Estries’in, FamousSparrow olarak takip edilen başka bir ulus devlet grubuyla taktiksel örtüşmeleri paylaştığı söyleniyor. Grubun konaklama, hükümet, mühendislik ve hukuk alanlarına sızmak için Microsoft Exchange Server’daki ProxyLogon kusurlarından yararlandığı ilk kez 2021’de ESET tarafından ortaya çıkarıldı. sektörler.

FamousSparrow ile bir terör örgütünün silahlandırılmasından sorumlu tutulan kategorize edilmiş bir faaliyet kümesi olan UNC4841 arasında da ortak noktaların ortaya çıkarıldığını belirtmekte fayda var. yakın zamanda açıklanan sıfır gün kusuru Barracuda Networks E-posta Güvenliği Ağ Geçidi (ESG) cihazlarında.

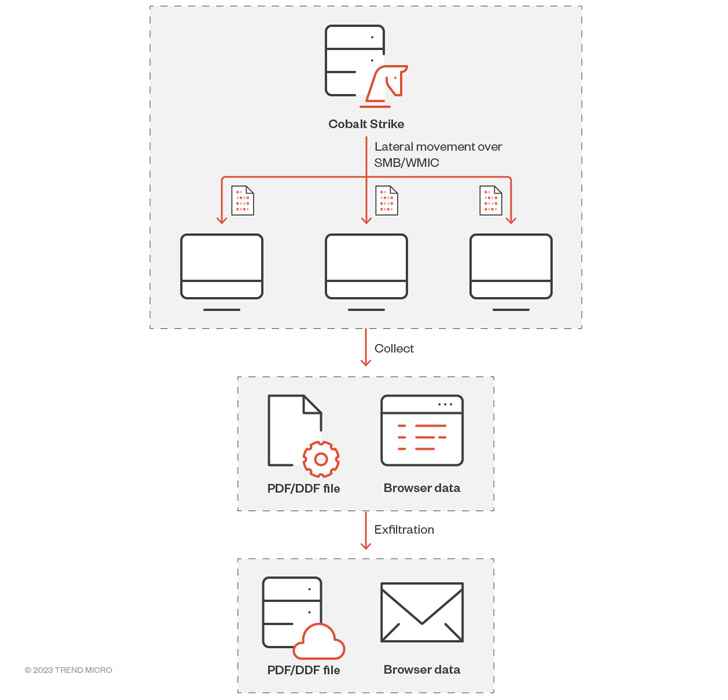

Trend Micro tarafından belgelenen saldırı zincirleri, düşmanın, güvenliği ihlal edilmiş ortamlardan yararlanma sonrası işlemleri yürütmek için Cobalt Strike’tan yararlandığını, ardından ek kötü amaçlı yazılım dağıtmak ve dayanağını genişletmek için hızlı bir şekilde hareket ettiğini gösteriyor.

Saldırganın, veri toplamayı geliştirmek için arka kapılar, tarayıcı veri çalıcıları ve bağlantı noktası tarayıcıları da dahil olmak üzere bir dizi arka kapı ve hackleme aracı kullandığı gözlemlendi.

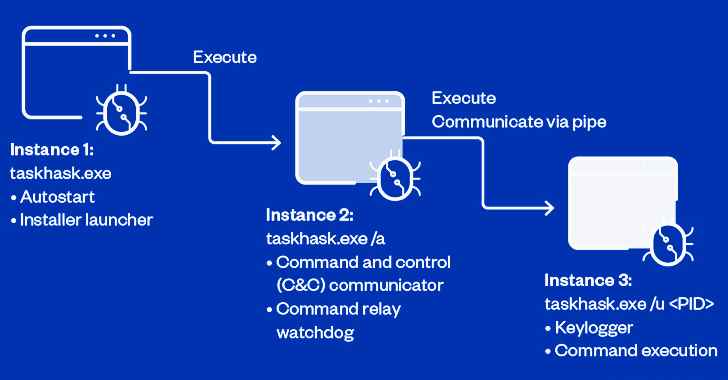

Bu, sistem bilgilerini yakalamak, dosyaları numaralandırmak ve yönetmek ve isteğe bağlı komutları çalıştırmak için Go tabanlı bir implant olan Zingdoor’u kapsar; TrillClient, web tarayıcılarından veri çekmek için yazılmış özel bir hırsızdır; ve tuş vuruşlarını günlüğe kaydedebilen, ekran görüntüleri alabilen, dosya işlemlerini gerçekleştirebilen ve işlemleri izleyebilen bir arka kapı olan HemiGate.

Düşmanın casusluk amaçlarına daha fazla meşruiyet kazandıran şey, maruz kalma ve tespit edilme riskini azaltmak amacıyla, virüs bulaşmış ana bilgisayardaki arka kapılarını düzenli olarak temizleme ve yeniden yerleştirme eğilimidir.

“Earth Estries büyük ölçüde DLL yandan yükleme Araştırmacılar, cephaneliğine çeşitli araçlar yüklemek için “dedi. Araştırmacılar, “Mümkün olduğunca az yer bırakmak için, Windows Kötü Amaçlı Yazılımdan Koruma Tarama Arayüzü’nün (AMSI) günlük mekanizması tarafından algılanmayı önlemek amacıyla PowerShell sürüm düşürme saldırılarını kullanıyorlar.”

Modus operandi’nin bir diğer önemli yönü de Github, Gmail, AnonFiles ve File.io gibi kamu hizmetlerinin komutları ve çalınan verileri takas etmek veya aktarmak için kötüye kullanılmasıdır. Komuta ve kontrol (C2) sunucularının çoğunluğu ABD, Hindistan, Avustralya, Kanada, Çin, Japonya, Finlandiya, Güney Afrika ve Birleşik Krallık’ta bulunmaktadır.

Araştırmacılar, “Tehdit aktörleri, dahili sunuculardan ve geçerli hesaplardan ödün vererek kurbanın ağı içinde yanal hareketler gerçekleştirebilir ve kötü niyetli faaliyetlerini gizlice gerçekleştirebilir” dedi. “Ayrıca tespitten kaçmak için PowerShell sürüm düşürme saldırıları ve yeni DLL yandan yükleme kombinasyonları gibi teknikleri de kullanıyorlar.”