Ağustos 2023’ün başından bu yana npm paket deposunda, adı verilen açık kaynaklı bir bilgi hırsızını dağıtma yeteneklerine sahip bir düzineden fazla kötü amaçlı paket keşfedildi. Luna Jeton Yakalayıcı Roblox geliştiricilerine ait sistemlerde.

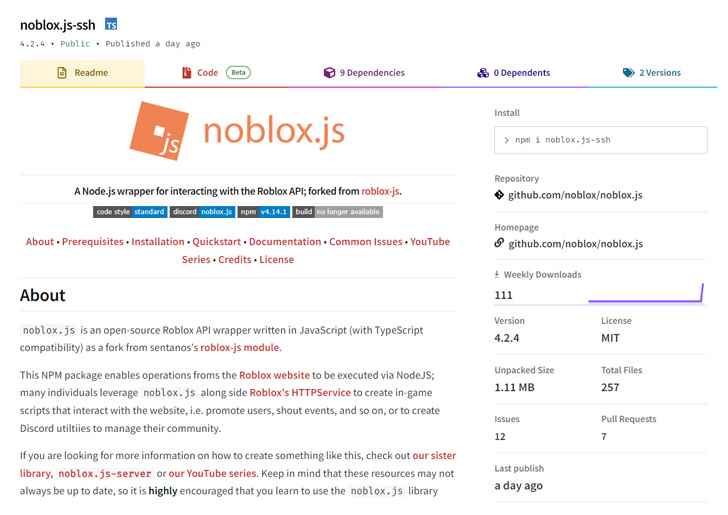

İlk olarak 1 Ağustos’ta ReversingLabs tarafından tespit edilen devam eden kampanya, meşru paket gibi görünen modüller kullanıyor noblox.jsRoblox oyun platformuyla etkileşime giren komut dosyaları oluşturmak için kullanılan bir API sarmalayıcı.

Yazılım tedarik zinciri güvenlik şirketi, etkinliği Ekim 2021’de “iki yıl önce ortaya çıkarılan bir saldırının tekrarı” olarak tanımladı.

“Kötü amaçlı paketler […] meşru noblox.js paketindeki kodu yeniden üretin ancak kötü amaçlı, bilgi çalan işlevler ekleyin,” yazılım tehdidi araştırmacısı Lucija Valentić söz konusu Salı günü yapılan bir analizde.

Paketler kaldırılmadan önce kümülatif olarak 963 kez indirildi. Hileli paketlerin isimleri aşağıdaki gibidir:

- noblox.js-vps (sürüm 4.14.0 – 4.23.0)

- noblox.js-ssh (sürüm 4.2.3 – 4.2.5)

- noblox.js-secure (sürüm 4.1.0, 4.2.0 – 4.2.3)

En son saldırı dalgasının geniş hatları bir öncekine benzer kalsa da, özellikle Luna Grabber’ı sağlayan yürütülebilir dosyanın konuşlandırılmasında kendine has bazı benzersiz özellikler de sergiliyor.

ReversingLabs, bu gelişmenin npm’de ortaya çıkarılan çok aşamalı bir enfeksiyon dizisinin nadir örneklerinden biri olduğunu söyledi.

Valentić, “Yazılım tedarik zincirini hedef alan kötü niyetli kampanyalarda, karmaşık ve basit saldırılar arasındaki fark, genellikle kötü niyetli aktörlerin saldırılarını gizlemek ve kötü amaçlı paketlerini meşru göstermek için harcadıkları çabanın düzeyine iniyor” dedi.

Özellikle modüller, kötü amaçlı işlevlerini, kurulumdan sonra çağrılan postinstall.js adlı ayrı bir dosyada akıllıca gizler.

Bunun nedeni, orijinal noblox.js paketinin aynı zamanda bir aynı isimli dosya kullanıcılarına, belgelerine ve GitHub deposuna bağlantıların yanı sıra bir teşekkür mesajı görüntülemek için.

Öte yandan sahte varyantlar, paketin bir Windows makinesine kurulu olup olmadığını doğrulamak için JavaScript dosyasını kullanır ve eğer öyleyse, Discord CDN’de barındırılan ikinci aşama veriyi indirip çalıştırın veya alternatif olarak bir hata gösterin. İleti.

ReversingLabs, ikinci aşamanın her yinelemede gelişmeye devam ettiğini ve analizi engellemek için giderek daha fazla işlevsellik ve gizleme mekanizmaları eklediğini söyledi. Komut dosyasının birincil sorumluluğu indirmektir Luna Jeton Yakalayıcıweb tarayıcılarından ve Discord belirteçlerinden kimlik bilgilerini çekebilen bir Python aracı.

Ancak, npm kampanyasının arkasındaki tehdit aktörünün, yalnızca Luna Token Grabber’ın arkasındaki yazar(lar) tarafından sunulan yapılandırılabilir bir oluşturucuyu kullanarak kurbanlardan sistem bilgilerini toplamayı seçmiş gibi görünüyor.

Bu, Luna Token Grabber’ın vahşi doğada ilk kez görülmesi değil. Bu Haziran ayının başlarında Trellix, kötü amaçlı yazılım türüyle örtüşen Skuld adlı yeni Go tabanlı bilgi hırsızının ayrıntılarını açıkladı.

Valentić, “Bu, geliştiricileri benzer adlandırılmış, meşru paketler kisvesi altında kötü amaçlı kod indirmeye kandırmak için bir teknik olarak yazım hatası kullanan kötü niyetli aktörlerin eğilimini bir kez daha vurguluyor.” dedi.