Atera uzaktan izleme ve yönetim yazılımı için Windows Yükleyicilerdeki sıfır gün güvenlik açıkları, ayrıcalık yükseltme saldırılarını başlatmak için bir sıçrama tahtası görevi görebilir.

Mandiant tarafından 28 Şubat 2023’te keşfedilen kusurlara tanımlayıcılar atandı. CVE-2023-26077 Ve CVE-2023-26078Atera tarafından sırasıyla 17 Nisan 2023 ve 26 Haziran 2023’te yayınlanan 1.8.3.7 ve 1.8.4.9 sürümlerinde düzeltilen sorunlarla.

Güvenlik araştırmacısı Andrew Oliveau, “NT AUTHORITYSYSTEM bağlamından bir işlem başlatma yeteneği, düzgün yönetilmezse potansiyel güvenlik riskleri oluşturabilir.” söz konusu. “Örneğin, yanlış yapılandırılmış Özel İşlemler NT AUTHORITYSYSTEM olarak çalışan sistem, saldırganlar tarafından yerel ayrıcalık yükseltme saldırılarını yürütmek için kullanılabilir.”

Bu tür zayıflıkların başarılı bir şekilde kullanılması, keyfi kodun yükseltilmiş ayrıcalıklarla yürütülmesinin önünü açabilir.

Her iki kusur da MSI yükleyicisinin onarım işlevinde bulunur ve potansiyel olarak, standart bir kullanıcı tarafından başlatılsalar bile işlemlerin bir NT AUTHORITYSYSTEM bağlamından tetiklendiği bir senaryo oluşturur.

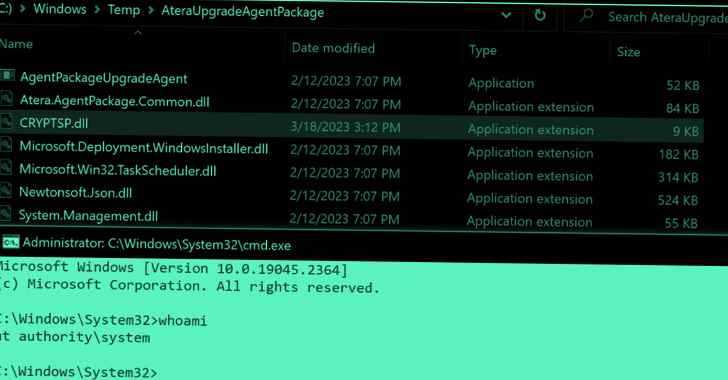

Google’ın sahibi olduğu tehdit istihbaratı firmasına göre, Atera Agent, yerel bir ayrıcalık artırma saldırısına karşı hassastır ve bu saldırı şu şekilde kullanılabilir: DLL kaçırma (CVE-2023-26077), daha sonra NT AUTHORITYSYSTEM kullanıcısı olarak bir Komut İstemi elde etmek için kötüye kullanılabilir.

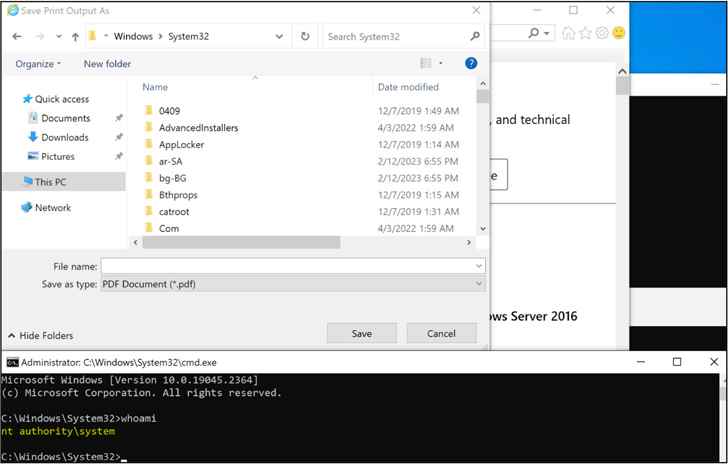

Öte yandan CVE-2023-26078, “bir alt işlem olarak Windows Konsol Ana Bilgisayarını (conhost.exe) tetikleyen sistem komutlarının yürütülmesi” ve sonuç olarak “yükseltilmiş ayrıcalıklarla yürütülürse, bir saldırgan tarafından yerel bir ayrıcalık yükseltme saldırısı gerçekleştirmek için kullanılabilecek bir komut penceresinin açılması” ile ilgilidir.

Oliveau, “Yanlış yapılandırılmış Özel Eylemleri belirlemek ve kullanmak önemsiz olabilir, bu nedenle kuruluşlar için önemli güvenlik riskleri oluşturur” dedi. “Saldırganların MSI onarımları tarafından tetiklenen NT AUTHORITYSYSTEM işlemlerini ele geçirmesini önlemek için yazılım geliştiricilerin Özel Eylemlerini kapsamlı bir şekilde gözden geçirmeleri çok önemlidir.”

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Açıklama Kaspersky olarak geliyor baraka Windows’ta (CVE-2023-23397, CVSS puanı: 9.8) artık düzeltilmiş, ciddi bir ayrıcalık artırma hatasına daha fazla ışık tutuluyor ve özel olarak hazırlanmış bir Outlook görevi, mesajı veya takvim etkinliği kullanan tehdit aktörleri tarafından vahşi doğada aktif bir şekilde sömürülüyor.

Microsoft daha önce Rus ulus-devlet gruplarının hatayı Nisan 2022’den beri silahlandırdığını açıklasa da, antivirüs satıcısı tarafından toplanan kanıtlar açıklığa kavuşmuş kamuoyuna açıklanmadan bir ay önce Ürdün, Polonya, Romanya, Türkiye ve Ukrayna’da hükümeti ve kritik altyapı kuruluşlarını hedef alan kimliği belirsiz bir saldırgan tarafından gerçek dünyadaki istismar girişimlerinin gerçekleştirildiği.