Siber güvenlik araştırmacıları, özellikle bankacılık sektörünü hedef alan ilk açık kaynaklı yazılım tedarik zinciri saldırıları olduğunu söylediklerini keşfettiklerini söylediler.

Checkmarx, “Bu saldırılar, kurban bankanın web varlıklarındaki belirli bileşenleri ona kötü amaçlı işlevler ekleyerek hedeflemek de dahil olmak üzere gelişmiş teknikleri sergiledi.” söz konusu geçen hafta yayınlanan bir raporda.

“Saldırganlar, her hedef için güvenilir ve özelleştirilmiş komuta ve kontrol (C2) merkezleri gibi görünmek için sahte bir LinkedIn profili oluşturmak ve yasa dışı faaliyetler için meşru hizmetleri kullanmak gibi aldatıcı taktikler kullandı.”

Npm paketleri o zamandan beri rapor edildi ve kaldırıldı. Paketlerin isimleri açıklanmadı.

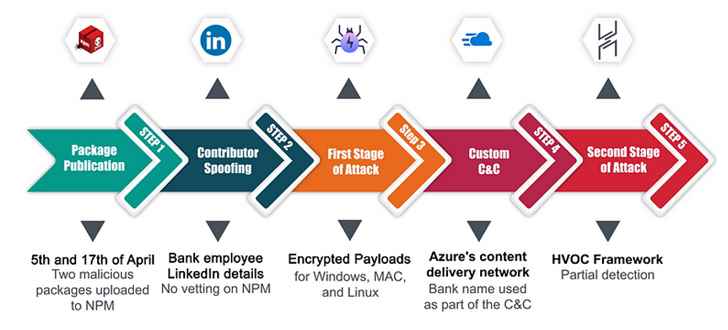

İlk saldırıda, kötü amaçlı yazılım yazarının Nisan 2023’ün başlarında hedef bankanın bir çalışanı gibi görünerek npm kayıt defterine birkaç paket yüklediği söyleniyor. Modüller, bulaşma dizisini etkinleştirmek için bir ön kurulum komut dosyasıyla birlikte geldi. Hileyi tamamlamak için, arkasındaki tehdit aktörü sahte bir LinkedIn sayfası oluşturdu.

Komut dosyası başlatıldıktan sonra ana işletim sistemini belirleyerek bunun Windows, Linux veya macOS olup olmadığını belirledi ve Azure’da söz konusu bankanın adını içeren bir alt etki alanı kullanarak uzak bir sunucudan ikinci aşama bir kötü amaçlı yazılım indirmeye devam etti.

Checkmarx araştırmacıları, “Saldırgan, ikinci aşama yükünü etkili bir şekilde iletmek için Azure’ın CDN alt etki alanlarını akıllıca kullandı.” Dedi. “Azure’ın meşru bir hizmet statüsü nedeniyle geleneksel reddetme listesi yöntemlerini atladığı için bu taktik özellikle zekice.”

İzinsiz girişte kullanılan ikinci aşama yük, Cobalt Strike, Sliver ve Brute Ratel’in kullanımından kaynaklanan tespitten kaçınmak isteyen kötü niyetli aktörlerin giderek daha fazla radarına giren açık kaynaklı bir komuta ve kontrol (C2) çerçevesi olan Havoc’tur.

Şubat 2023’te farklı bir bankayı hedef alan ilgisiz bir saldırıda, düşman npm’ye “kurban bankanın web sitesine uyum sağlamak için titizlikle tasarlanmış ve harekete geçmesi isteninceye kadar hareketsiz kalan” bir paket yükledi.

Spesifik olarak, oturum açma verilerini gizlice ele geçirmek ve ayrıntıları aktör tarafından kontrol edilen bir altyapıya sızdırmak için tasarlandı.

Şirket, “Tedarik zinciri güvenliği, geliştirmenin başlangıç aşamalarından son kullanıcıya teslimata kadar tüm yazılım oluşturma ve dağıtım sürecini koruma etrafında dönüyor” dedi.

“Kötü amaçlı bir açık kaynak paketi bir kez boru hattına girdiğinde, bu esasen anlık bir ihlaldir ve sonraki karşı önlemleri etkisiz hale getirir. Diğer bir deyişle, hasar verilmiş olur.”

Group-IB’nin Rus kolu FACCT, gelişmenin, Rusça konuşan siber suç grubu RedCurl’ün, Kasım 2022 ve Mayıs 2023’te, kurumsal sırları ve çalışan bilgilerini sofistike bir kimlik avı kampanyasının parçası olarak sızdırmak için isimsiz büyük bir Rus bankasını ve bir Avustralya şirketini ihlal etmesinden sonra geldiğini söyledi.

“Son dört buçuk yılda, Rusça konuşan Red Curl grubu […] İngiltere, Almanya, Kanada, Norveç, Ukrayna ve Avustralya’dan şirketlere en az 34 saldırı gerçekleştirdi.” söz konusu.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

“Saldırıların yarısından fazlası – 20 – Rusya’ya düştü. Siber casusların kurbanları arasında inşaat, finans, danışmanlık şirketleri, perakendeciler, bankalar, sigorta ve yasal kuruluşlar vardı.”

Finansal kurumlar ayrıca, bankalar tarafından benimsenen kimlik doğrulama ve dolandırıcılığı önleme mekanizmalarını alt edecek şekilde bir kurbanın bilgisayarından yetkisiz işlemler gerçekleştirmek için drIBAN adlı bir web enjeksiyon araç setinden yararlanan saldırıların alıcı tarafında yer aldı.

“Temel işlevsellik drIBAN ATS motorudur (Otomatik Transfer Sistemi),” Cleafy araştırmacıları Federico Valentini ve Alessandro Strino kayıt edilmiş 18 Temmuz 2023’te yayınlanan bir analizde.

“ATS, kullanıcı tarafından gerçekleştirilen anında meşru bankacılık transferlerini değiştiren, yararlanıcıyı değiştiren ve daha sonra çalınan paranın işlenmesinden ve aklanmasından sorumlu olan TA veya bağlı kuruluşlar tarafından kontrol edilen gayri meşru bir banka hesabına para aktaran bir web enjekte sınıfıdır.”