Bir Çinli ulus-devlet grubunun, güvenliği ihlal edilmiş sistemlerde PlugX uzaktan erişim truva atını dağıtmak için HTML kaçakçılığı tekniklerini kullanarak Avrupa’daki Dışişleri bakanlıklarını ve büyükelçilikleri hedef aldığı gözlemlendi.

Siber güvenlik firması Check Point, adı verilen etkinliği söyledi kendini beğenmişen az Aralık 2022’den beri devam ediyor.

Check Point, “Kampanya, genellikle çok çeşitli Çinli tehdit aktörleriyle ilişkilendirilen bir implant olan PlugX’in yeni bir türünü konuşlandırmak için (en önemlisi HTML Kaçakçılığı) yeni dağıtım yöntemleri kullanıyor.” söz konusu.

“Yükün kendisi eski PlugX türevlerinde bulunana benzer kalsa da, teslim yöntemleri düşük tespit oranlarıyla sonuçlanıyor ve bu da yakın zamana kadar harekatın gözden kaçmasına yardımcı oluyordu.”

Operasyonun arkasındaki tehdit aktörünün tam kimliği biraz belirsiz olsa da, mevcut ipuçları aynı zamanda Earth Preta, RedDelta ve Check Point’in kendi adı olan Camaro Dragon olarak izlenen kümelerle örtüşen Mustang Panda’nın yönüne işaret ediyor.

Ancak şirket, bu aşamada kesin olarak hasım topluluğa atfetmek için “yetersiz kanıt” olduğunu söyledi.

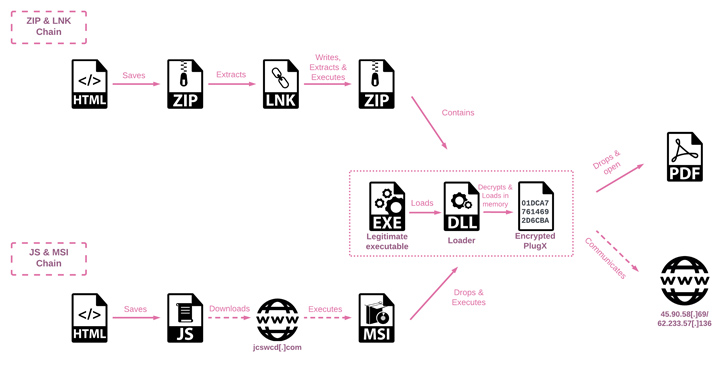

En son saldırı dizisi, kullanımı için önemlidir. HTML Kaçakçılığı Hedefe yönelik kimlik avı e-postalarına eklenen sahte belgelerde, yasal HTML5 ve JavaScript özelliklerinin kötü amaçlı yazılımı bir araya getirmek ve başlatmak için kötüye kullanıldığı gizli bir teknik.

Trustwave, “HTML kaçakçılığı, bir ikili dosyayı JavaScript kodu içindeki değişmez bir veri bloğunda depolayarak çevrimdışı çalışabilen HTML5 niteliklerini kullanır.” kayıt edilmiş bu Şubat başlarında. “Veri bloğu veya katıştırılmış yükün kodu, bir web tarayıcısı aracılığıyla açıldığında bir dosya nesnesine dönüştürülür.”

VirusTotal kötü amaçlı yazılım veritabanına yüklenen belgelerin analizi, bunların Çekya, Macaristan, Slovakya, Birleşik Krallık, Ukrayna ve ayrıca muhtemelen Fransa ve İsveç’teki diplomatları ve devlet kurumlarını hedef almak için tasarlandığını ortaya koyuyor.

Bir örnekte, tehdit aktörünün Uygur temalı bir yem kullandığı söyleniyor (“Çin UN.docx’te Tanınmış Uygur Konuşmacısını Engellemeye Çalışıyor”), açıldığında gömülü, görünmez bir izleme yoluyla harici bir sunucuya işaret ediyor. keşif verilerini sızdırmak için piksel.

Çok aşamalı bulaşma işlemi, son yük olan PlugX’in şifresini çözmek ve başlatmak için DLL yandan yükleme yöntemlerini kullanır.

Korplug olarak da adlandırılan kötü amaçlı yazılım, 2008 yılına kadar uzanır ve operatörlerin dosya hırsızlığı, ekran yakalama, tuş vuruşu kaydı ve komut yürütme gerçekleştirmesine olanak tanıyan “farklı işlevlere sahip çeşitli eklentileri” barındırabilen modüler bir truva atıdır.

Check Point, “Örnekleri incelememiz sırasında, tehdit aktörü, C&C sunucusundan gönderilen ve faaliyetlerinin tüm izlerini silmeyi amaçlayan bir toplu komut dosyası gönderdi.” Dedi.

“Del_RoboTask Update.bat adlı bu komut dosyası, geçerli yürütülebilir dosyayı, PlugX yükleyici DLL’sini ve kalıcılık için uygulanan kayıt defteri anahtarını ortadan kaldırır ve sonunda kendini siler. Bunun, tehdit aktörlerinin inceleme altında olduklarını fark etmelerinin bir sonucu olması muhtemeldir. .”