Aktif, finansal olarak motive edilmiş bir kampanya, savunmasız SSH sunucularını hedef alarak onları gizlice bir proxy ağına tuzağa düşürür.

Akamai araştırmacısı Allen West, “Bu, saldırganın uzaktan erişim için SSH’den yararlandığı, kurban sunucuları gizlice Peer2Profit veya Honeygain gibi bir eşler arası (P2P) proxy ağına dahil eden kötü amaçlı komut dosyaları çalıştırdığı aktif bir kampanyadır.” söz konusu Perşembe raporunda.

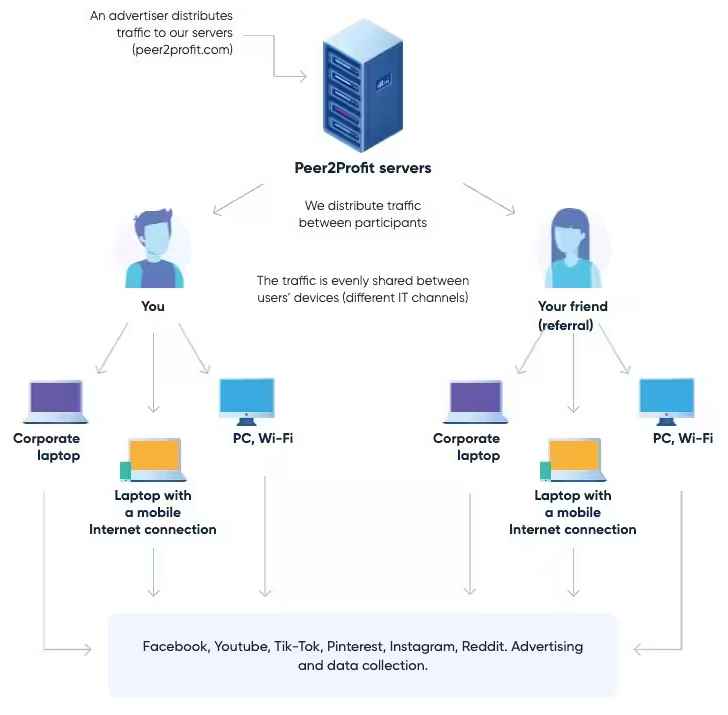

Güvenliği ihlal edilmiş bir sistemin kaynaklarının yasa dışı bir şekilde kripto para madenciliği yapmak için kullanıldığı kripto hırsızlığının aksine, proxy korsanlığı, tehdit aktörlerine, bir P2P düğümü olarak farklı hizmetleri gizlice çalıştırmak için kurbanın kullanılmayan bant genişliğinden yararlanma yeteneği sunar.

Bu, iki kat fayda sağlar: Saldırganın, cryptojacking gerçekleştirmek için gerekli olacak önemli ölçüde azaltılmış kaynak yükü ile ekstra bant genişliğinden para kazanmasını sağlamakla kalmaz, aynı zamanda keşif şansını da azaltır.

“Kripto hırsızlığına karşı daha sinsi bir alternatif ve vekalet eden baş ağrılarını artırabilecek ciddi etkileri var. Katman 7 saldırıları zaten hizmet ediyor,” dedi West.

Daha da kötüsü, proxyware hizmetleri tarafından sağlanan anonimlik, trafiği aracı düğümler aracılığıyla yönlendirerek saldırılarının kaynağını gizlemek için kötü niyetli aktörler tarafından kötüye kullanılabileceği için iki ucu keskin bir kılıç olabilir.

En son kampanyayı 8 Haziran 2023’te keşfeden Akamai, etkinliğin güvenlik açığını aşmak için tasarlandığını söyledi. SSH sunucuları ve karşılığında, bir CSS dosyası (“csdark.css”) olarak kamufle ederek curl komut satırı aracı da dahil olmak üzere güvenliği ihlal edilmiş bir web sunucusundan gerekli bağımlılıkları alacak şekilde donatılmış, karartılmış bir Bash betiği konuşlandırın.

Gizli komut dosyası, kurbanın bant genişliğini kar için paylaşan Docker hizmetlerini başlatmadan önce, bant genişliği paylaşım hizmetlerini çalıştıran rakip bulut sunucularını aktif olarak arar ve sonlandırır.

Web sunucusunun daha ayrıntılı bir incelemesi, aynı zamanda bir kripto para madencisini barındırmak için kullanıldığını ortaya çıkardı, bu da tehdit aktörlerinin hem cryptojacking hem de proxyjacking saldırılarıyla uğraştığını gösteriyor.

Proxy yazılımı doğası gereği alçakça olmasa da Akamai, “bu şirketlerden bazılarının ağdaki IP’lerin kaynağını doğru bir şekilde doğrulamadığını ve hatta ara sıra insanların yazılımı iş bilgisayarlarına yüklemelerini önerdiğini” belirtti.

Ancak bu tür operasyonlar, uygulamalar kullanıcıların bilgisi veya rızası olmadan yüklendiğinde siber suçlar alemine dönüşür ve böylece tehdit aktörünün birkaç sistemi kontrol etmesine ve gayri meşru gelir elde etmesine olanak tanır.

West, “Eski teknikler, özellikle yeni sonuçlarla eşleştirildiğinde etkili olmaya devam ediyor” dedi. “Güçlü parolalar, yama yönetimi ve titiz günlük kaydı dahil olmak üzere standart güvenlik uygulamaları etkili bir önleme mekanizması olmaya devam ediyor.”