200.000 kadar WordPress web sitesi, Ultimate Üye eklentisindeki yama uygulanmamış kritik bir güvenlik açığından yararlanan devam eden saldırıların riski altındadır.

CVE-2023-3460 (CVSS puanı: 9.8) olarak izlenen kusur, 29 Haziran 2023’te yayınlanan en son sürüm (2.6.6) dahil olmak üzere Ultimate Üye eklentisinin tüm sürümlerini etkiliyor.

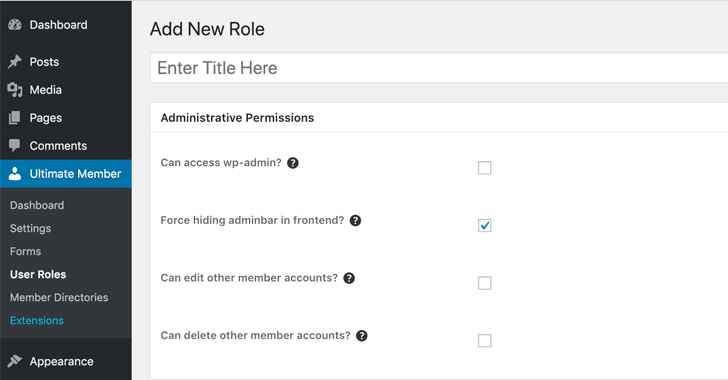

Nihai Üye bir popüler eklenti Bu, WordPress sitelerinde kullanıcı profillerinin ve toplulukların oluşturulmasını kolaylaştırır. Ayrıca hesap yönetimi özellikleri sağlar.

WordPress güvenlik şirketi WPScan, “Bu çok ciddi bir sorun: kimliği doğrulanmamış saldırganlar, yönetici ayrıcalıklarına sahip yeni kullanıcı hesapları oluşturmak için bu güvenlik açığından yararlanabilir ve onlara etkilenen sitelerin tam kontrolünü ele geçirme gücü verebilir.” söz konusu bir uyarıda.

Aktif suistimal nedeniyle kusurla ilgili ayrıntılar gizlenmiş olsa da, bu, yeni bir kullanıcının wp_capabilities kullanıcı meta değerini bir yöneticininkiyle değiştirmek ve siteye tam erişim elde etmek için uygulamaya konan yetersiz bir blok listesi mantığından kaynaklanmaktadır.

“Eklentinin, bir kullanıcının güncelleme yapamaması gereken, önceden tanımlanmış bir yasaklanmış anahtarlar listesi olsa da, sağlanan bir meta anahtar değerinde çeşitli durumlar, eğik çizgiler ve karakter kodlaması kullanmak gibi filtreleri atlamanın önemsiz yolları vardır. eklentinin savunmasız sürümlerinde,” Wordfence araştırmacısı Chloe Chamberland söz konusu.

Konu daha sonra ortaya çıktı raporlar ortaya çıktı etkilenen sitelere eklenen hileli yönetici hesaplarının sayısı, eklenti bakımcılarından 2.6.4, 2.6.5 ve 2.6.6 sürümlerinde kısmi düzeltmeler yapmalarını ister. Yeni bir güncelleme beklenen önümüzdeki günlerde çıkacak.

Ultimate Member, sürüm notlarında “UM Formları aracılığıyla kullanılan bir ayrıcalık yükseltme güvenlik açığı” dedi. “Vahşi ortamda bilinen bu güvenlik açığı, yabancıların yönetici düzeyinde WordPress kullanıcıları oluşturmasına izin verdi.”

Ancak WPScan, yamaların eksik olduğunu ve bunları aşmak için çok sayıda yöntem bulduğunu, yani sorunun hala aktif olarak istismar edilebilir olduğunu belirtti.

Gözlemlenen saldırılarda zafiyet, apadmins, se_brutal, segs_brutal, wpadmins, wpengine_backup ve wpenginer adlarıyla yeni hesaplar açarak sitenin yönetim paneli üzerinden kötü amaçlı eklenti ve temalar yüklemek için kullanılıyor.

Ultimate Üye kullanıcılarına, güvenlik açığını tamamen kapatan uygun bir yama sağlanana kadar eklentiyi devre dışı bırakmaları önerilir. Yetkisiz hesapların eklenip eklenmediğini belirlemek için web sitelerindeki tüm yönetici düzeyindeki kullanıcıları denetlemeniz de önerilir.