Araştırmacılar, Barracuda Networks e-posta güvenlik ağ geçitlerinin (ESG’ler) son uzlaşmasının, uç cihazlara özgü güvenlik başarısızlıklarından yararlanmak için üç farklı arka kapı kullanan yeni keşfedilen bir Çin APT’si tarafından gerçekleştirildiğini söylüyor.

Barracuda’nın zaman çizelgesine göre, 18 Mayıs’ta şirket, bazı ESG’lerinden gelen anormal trafiğe karşı uyarıldı. Ertesi gün, güvenlik şirketi Mandiant ile işbirliği içinde sıfırıncı gün güvenlik açığını keşfetti — CVE-2023-2868 – CVSS güvenlik açığı önem ölçeğinde 10 üzerinden 9,8 puan verildiğinden, bu puan onu kritik derecelendirmiştir.

Barracuda, Dark Reading’e sağladığı birçok açıklamada, dünya çapındaki aktif ESG cihazlarının yaklaşık %5’inin uzlaşma kanıtı gösterdiğini belirtti. Şirketin küresel bir ayak izi var ve pazar payını izleyenler bunu şu şekilde tespit ediyor: ESG pazarının yaklaşık beşte birini talep ediyoriçeren müşterilerle CVS Sağlık, IBM ve McKesson.

Şimdi, bir 15 Haziran Perşembe günü yayınlanan rapor.

Araştırmacılar, UNC4841’in hedeflerinin üçte birinin tamamının devlet kurumları olduğunu ve yarısından fazlasının Amerika’da olduğunu – ancak “bu, ürünün müşteri tabanını kısmen yansıtıyor olabilir” dedi. Çoğu durumda, bilgisayar korsanları yalnızca belirli hedeflerden değil, Güneydoğu Asya’daki hükümet yetkilileri ve akademisyenler de dahil olmak üzere bireysel hedeflerden e-posta verileri topladı.

Mandiant’ın Google Cloud siber casusluk analizinden sorumlu üst düzey yöneticisi Ben Read, “Kesinlikle çok yetenekliler” diyor. “Bir güvenlik açığı bulmak ve onu kendi yöntemleriyle kullanmak, çözmesi çok zaman ve uzmanlık gerektirecek bir anlayışı gösteriyor. Kesinlikle önemli miktarda fonları var.”

UNC4841’in Birçok Arka Kapısı

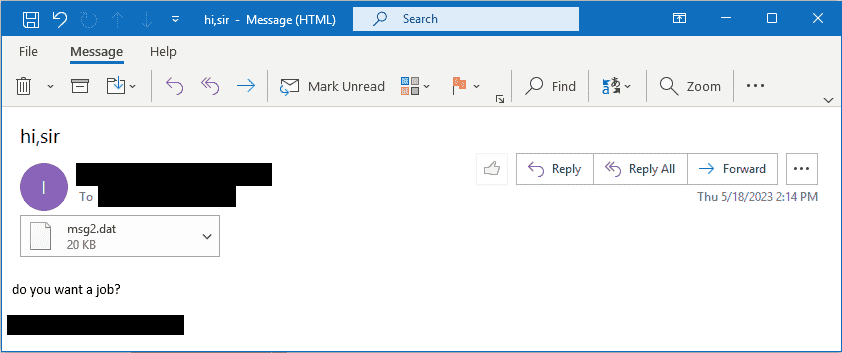

UNC4841’in saldırıları, genel mesajlar ve bozuk dilbilgisi içeren ilkel kimlik avı e-postalarıyla başladı. Ancak e-postalara ekli olarak, açıldığında CVE-2023-2868’den yararlanan ve saldırganların hedef makinelerde uzaktan kod yürütmesine izin veren kötü amaçlı teyp arşivi (TAR) dosyaları vardı.

Saldırganlar artık Barracuda ESG’lere sağlanan ayrıcalıkların denetimindeyken, her biri meşru ESG modülleri ve hizmetleri gibi görünmeye çalışan üç ayrı arka kapı konuşlandırdı – SALTWATER, SEASPY ve SEASIDE.

Google Cloud’da Mandiant kıdemli olay müdahale danışmanı Austin Larsen, “Bu arka kapılar farklı yeteneklere sahiptir, ancak cihazla komuta ve kontrol (C2) iletişimine izin verme açısından örtüşürler” diye açıklıyor. Ona göre, üç arka kapıya sahip olmak bir tür hata toleransıdır: “Oyuncuya, birden fazla arka kapı aracılığıyla fazlalık oluşturarak bu cihazlara erişimi sürdürmek için oldukça yoğun bir istek gösteriliyor.”

Larsen, arka kapıları keşfedilip ele alındıktan sonra bile, “tehdit aktörü Barracuda ve Mandiant tarafından gerçekleştirilen herhangi bir eyleme çok hızlı tepki verdi” diyor.

Bu durum, Barracuda bir dizi güvenlik yaması yayınladıktan sonra bile UNC4841’in kötü amaçlı etkinliğinin neden devam ettiğini açıklayabilir. 31 Mayıs’tan itibaren, saldırganları cihazlardan nihayet kurtarmak için şirket, etkilenen tüm ESG’leri müşterilere hiçbir ücret ödemeden doğrudan değiştirmeyi teklif etti.

Edge Cihazları Hakkında Ne Yapmalı?

Larsen, sorunun sadece ESG’ler olmadığına, genel olarak uç cihazların yeterince güvenli olmadığına dikkat çekiyor.

“Bunun oluşturduğu tehdit, ağ savunucularının tipik olarak altta yatan işletim sistemine ilişkin görünürlüğe sahip olmamasıdır ve bu nedenle, algılama için EDR çözümleri gibi geleneksel karşı önlemleriniz genellikle bu cihazlarda çalışmaz” diye açıklıyor. “Böylece aktörler, buranın operasyon yapmak için harika bir yer olduğunu anladılar çünkü genellikle tespit edilmekten kaçınabiliyorlar.”

Edge cihazlarıyla ilgili sorunlar yalnızca buradan kaynaklanır. “Ağların ucunda yaşıyorlar, bu nedenle tipik olarak bir şekilde İnternet’e maruz kalıyorlar ve bu noktada birçok cihaz eski bir aşamadadır” diye ekliyor. “Güvenlik açısından bu cihazların bazı daha modern ürünler ve çözümlerle aynı düzeyde ilgi görmediğini görüyoruz.”

Ancak uç cihazların kendileri savunmasız olsalar bile, uygun segmentasyonla bağlı oldukları ağların böyle olması gerekmez.

Larsen, “Sömürüden sonra uç cihazlardan yanal olarak hareket etmeye çalışan bu özel tehdit aktörünü belirledik” diyor. “Bu cihazlar, ağın ayrıcalıksız bir bölümünde olsaydı, bu yanal hareketin bir kısmını engelleyebilirdi.”