Uygulama geliştirme çerçevesi Expo.io’nun Açık Yetkilendirme (OAuth) uygulamasında kritik bir güvenlik açığı açıklandı.

Eksiklik, atanan CVE tanımlayıcısı CVE-2023-28131, CVSS puanlama sisteminde 9.6 önem derecesine sahiptir. API güvenlik firması Salt Labs söz konusu sorun, daha sonra hesapları ele geçirmek ve hassas verileri sifonlamak için kullanılabilecek kimlik bilgisi sızıntısına duyarlı çerçeveyi kullanan hizmetler sağladı.

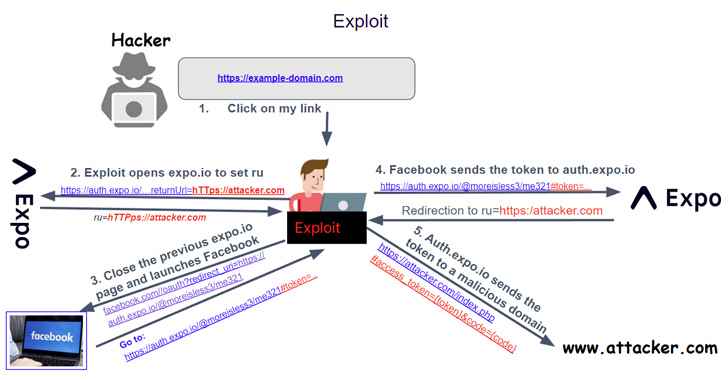

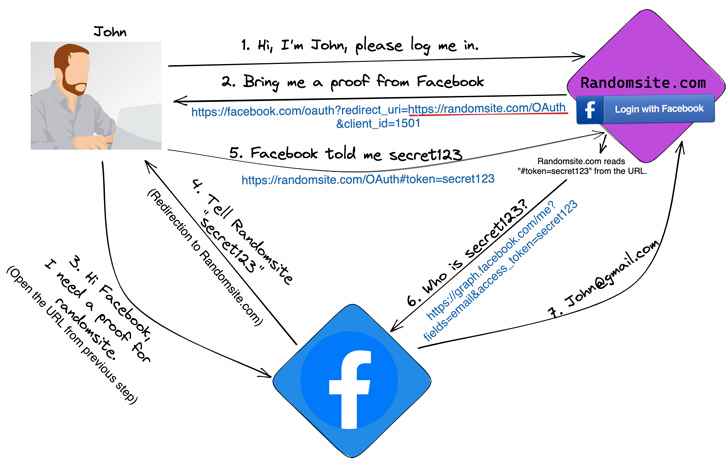

Belirli koşullar altında, bir tehdit aktörü, Facebook, Google veya Twitter gibi çeşitli platformlarda güvenliği ihlal edilmiş bir kullanıcı adına keyfi eylemler gerçekleştirmek için kusurdan faydalanabilirdi.

Electron’a benzeyen Expo, Android, iOS ve web üzerinde çalışan evrensel yerel uygulamalar geliştirmek için açık kaynaklı bir platformdur.

Saldırının başarılı olabilmesi için, Expo kullanan sitelerin ve uygulamaların AuthSession Proxy ayarını Google ve Facebook gibi bir üçüncü taraf sağlayıcı kullanarak çoklu oturum açma (SSO) için yapılandırmış olması gerektiğini belirtmekte fayda var.

Farklı bir şekilde ifade edilirse, güvenlik açığı, bir oturum açma sağlayıcısı (örn. Facebook) ile ilişkili gizli belirteci aktör tarafından kontrol edilen bir alana göndermek ve bunu kurbanın hesabının kontrolünü ele geçirmek için kullanmak için kullanılabilir.

Bu da, hedeflenen kullanıcıyı, e-posta, SMS mesajları veya şüpheli bir web sitesi gibi geleneksel sosyal mühendislik vektörleri yoluyla gönderilebilecek özel hazırlanmış bir bağlantıya tıklaması için kandırarak gerçekleştirilir.

Expo, bir danışma belgesinde, 18 Şubat 2023’teki sorumlu açıklamanın ardından saatler içinde bir düzeltme dağıttığını söyledi. göç AuthSession API proxy’lerini kullanmaktan SSO özelliklerini etkinleştirmek için derin bağlantı URL şemalarını üçüncü taraf kimlik doğrulama sağlayıcılarına doğrudan kaydetmeye kadar.

Expo’dan James Ide, “Güvenlik açığı, potansiyel bir saldırganın bir kullanıcıyı kötü amaçlı bir bağlantıyı ziyaret etmesi, üçüncü taraf bir kimlik doğrulama sağlayıcısında oturum açması ve yanlışlıkla üçüncü taraf kimlik doğrulama bilgilerini ifşa etmesi için kandırmasına izin verebilirdi.” söz konusu.

“Bunun nedeni, auth.expo.io’nun bir uygulamanın geri arama URL’si kullanıcı geri arama URL’sine güvendiğini açıkça onaylamadan önce.”

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Açıklama aşağıdakileri takip eder: keşif Booking.com’da (ve kardeş sitesi Kayak.com’da) bir kullanıcının hesabının kontrolünü ele geçirmek, kişisel veya ödeme kartı verilerine ilişkin tam görünürlük elde etmek ve mağdur adına eylemler gerçekleştirmek için kullanılmış olabilecek benzer OAuth sorunları.

Bulgular, İsviçre siber güvenlik şirketi Sonar’dan haftalar sonra da geldi. detaylı Pimcore kurumsal içerik yönetim sisteminde bir yol geçişi ve bir SQL enjeksiyon kusuru (CVE-2023-28438) bir saldırgan, web sunucusunun izinleriyle sunucuda keyfi PHP kodunu çalıştırmak için kötüye kullanabilir.

Sonar, Mart 2023’te de açıklığa kavuşmuş LibreNMS 22.10.0 ve önceki sürümlerini etkileyen, Basit Ağ Yönetimi Protokolü (Basit Ağ Yönetimi Protokolü) (SNMP) etkin.