adlı bir bilgisayar korsanlığı grubu YağAlfa Yemen ile şüpheli bağlantıları olan Husi hareketi Arap yarımadasındaki kalkınma, insani yardım, medya ve sivil toplum kuruluşlarını hedef alan bir siber casusluk kampanyasıyla bağlantılı.

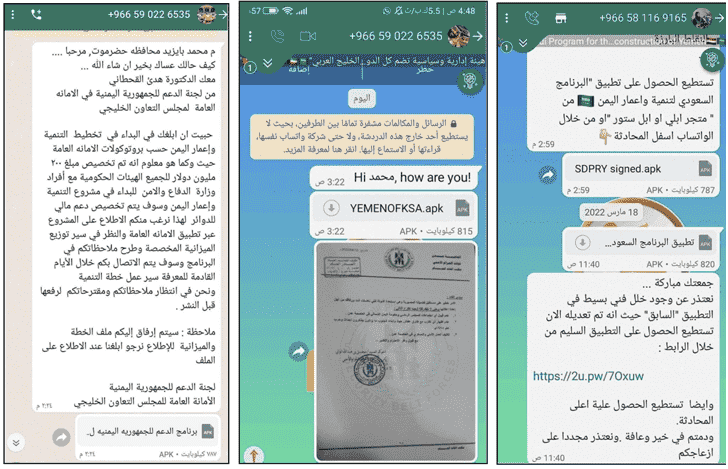

Siber güvenlik şirketi Recorded Future, “OilAlpha, hedeflerine karşı sosyal mühendislik saldırıları başlatmak için WhatsApp gibi şifreli sohbet habercileri kullandı.” söz konusu Salı günü yayınlanan bir teknik raporda.

“Aynı zamanda URL bağlantı kısaltıcıları da kullandı. Mağduriyet değerlendirmesine göre, hedeflenen varlıkların çoğunluğunun Arapça konuşanlar ve çalıştırılan Android cihazlar olduğu görülüyor.”

OilAlpha, Recorded Future tarafından Nisan 2022’den bu yana şirket tarafından TAG-41 ve TAG-62 adları altında izlenen iki çakışan kümeye verilen yeni kripto addır. TAG-XX (Tehdit Faaliyet Grubu’nun kısaltması), ortaya çıkan tehdide atanan geçici takma addır gruplar.

Düşmanın Husi hareketinin çıkarına hareket ettiğine dair değerlendirme, saldırılarda kullanılan altyapının neredeyse tamamen Yemenli bir telekomünikasyon hizmet sağlayıcısı olan Public Telecommunication Corporation (PTC) ile ilişkili olduğu gerçeğine dayanıyor. Husilerin kontrolüne tabi.

Bununla birlikte, PTC varlıklarının ısrarlı kullanımı, bilinmeyen bir üçüncü tarafın uzlaşma olasılığını dışlamaz. Ancak Recorded Future, bu akıl yürütmeyi destekleyecek herhangi bir kanıt bulamadığını kaydetti.

Diğer bir faktör de, kötü amaçlı Android tabanlı uygulamaların, muhtemelen ilgili delegeleri gözetlemek için kullanılmasıdır. Suudi Arabistan hükümeti öncülüğünde müzakereler. Bu uygulamalar, Suudi Arabistan hükümetine ve BAE’deki bir insani yardım kuruluşuna bağlı varlıkları taklit ediyordu.

Saldırı zincirleri, potansiyel hedeflerin (siyasi temsilciler, medya şahsiyetleri ve gazeteciler) Suudi Arabistan telefon numaralarını kullanarak uygulamaları Suudi Arabistan’a aitmiş gibi göstererek APK dosyalarını doğrudan WhatsApp hesaplarından almalarıyla başlar. UNICEFSTK’lar ve diğer yardım kuruluşları.

Uygulamalar, kendi açılarından, virüslü cihazlardan hassas bilgileri yakalamak için çok sayıda özellikle birlikte gelen SpyNote (diğer adıyla SpyMax) adlı bir uzaktan erişim truva atını bırakmak için bir kanal görevi görür.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Recorded Future, “OilAlpha’nın Android cihazları hedeflemeye odaklanması, Android cihazların Arap Yarımadası bölgesindeki yüksek doygunluğu nedeniyle şaşırtıcı değil.” Dedi.

Siber güvenlik şirketi ayrıca, grupla ilişkili komuta ve kontrol (C2) sunucularıyla iletişim kuran njRAT (Bladabindi olarak da bilinir) örnekleri gözlemlediğini ve bu da operasyonlarında eş zamanlı olarak masaüstü kötü amaçlı yazılım kullandığını gösterdiğini söyledi.

“OilAlpha, saldırılarını sponsor bir varlığın, yani Yemen’deki Husilerin emriyle başlattı” diye teorileştirdi. “OilAlpha doğrudan sponsor kuruluşa bağlı olabilir veya bir sözleşme tarafı gibi faaliyet gösteriyor olabilir.”

“OilAlpha’nın faaliyeti Husi yanlısı olsa da, bu tehdit faaliyetinden Yemenli ajanların sorumlu olduğuna dair yeterli kanıt yok. Lübnan veya Irak Hizbullahı gibi dış tehdit aktörleri ve hatta IRGC’yi destekleyen İranlı operatörler bu tehdit faaliyetine öncülük etmiş olabilir.”