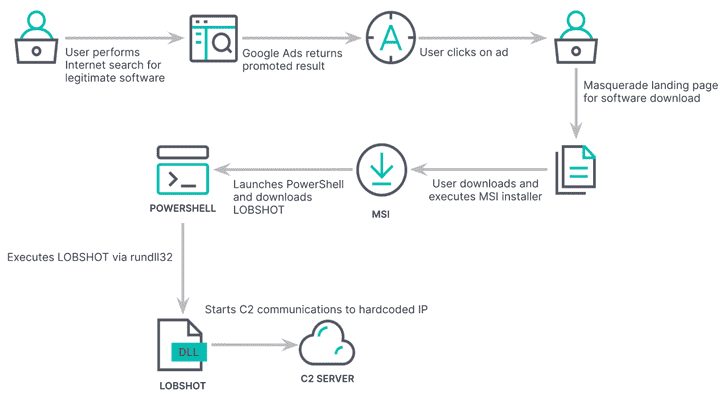

Tehdit aktörlerinin kötü amaçlı yazılım sunmak için Google Ads’ü nasıl kötüye kullandığının bir başka örneğinde, bir tehdit aktörünün bu tekniği Windows tabanlı yeni bir finansal truva atı ve bilgi hırsızı olarak adlandırmak için kullandığı gözlemlendi. LOBSHOT.

Elastic Security Labs araştırmacısı Daniel Stepanic bir analizde, “LOBSHOT, radarın altında kalarak kurbanları toplamaya devam ediyor.” dedi. yayınlanan geçen hafta.

“LOBSHOT’un temel yeteneklerinden biri, hVNC (Gizli Sanal Ağ Bilgi İşlem) bileşeni etrafındadır. Bu tür modüller, makineye doğrudan ve gözlemlenmemiş erişime izin verir.”

Amerikan-Hollandalı şirket, kötü amaçlı yazılım türünü, tarihsel olarak grupla bağlantılı altyapıya dayalı olarak TA505 olarak bilinen bir tehdit aktörüne bağladı. TA505, Evil Corp, FIN11 ve Indrik Spider adları altında izlenen faaliyet kümeleriyle örtüşen, finansal olarak motive edilmiş bir e-suç örgütüdür.

Son gelişme önemlidir, çünkü Dridex bankacılık truva atı ile ilişkilendirilen TA505’in kötü amaçlı yazılım cephaneliğini veri hırsızlığı ve finansal dolandırıcılık yapmak için bir kez daha genişlettiğinin bir işaretidir.

İlk örnekleri Temmuz 2022’ye dayanan LOBSHOT, operatörler tarafından tutulan benzer açılış sayfalarından oluşan bir ağda barındırılan AnyDesk gibi meşru araçlar için hileli Google reklamları aracılığıyla dağıtılır.

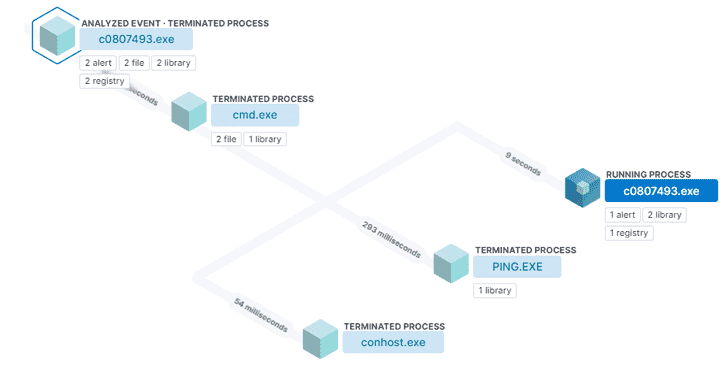

Kötü amaçlı yazılım, güvenlik yazılımı tarafından algılanmaktan kaçınmak için dinamik içe aktarma çözünürlüğü (yani, çalışma zamanında gerekli Windows API’lerinin adlarını çözümleme), öykünme önleme kontrolleri ve dize gizleme içerir.

Kurulduktan sonra, kalıcılığı ayarlamak için Windows Kayıt Defteri değişikliklerini yapar ve Google Chrome, Microsoft Edge ve Mozilla Firefox gibi web tarayıcılarında bulunan 50’den fazla kripto para birimi cüzdan uzantısından verileri sifonlar.

LOBSHOT’un diğer dikkate değer özellikleri, güvenliği ihlal edilmiş ana bilgisayara bir ağ aracılığıyla uzaktan erişme yeteneği etrafında döner. hVNC modül ve kurbanın dikkatini çekmeden üzerinde gizlice eylemler gerçekleştirin.

Stepanic, “Tehdit grupları, LOBSHOT gibi arka kapılarla yasal yazılımları maskelemek için kötü amaçlı reklamcılık tekniklerinden yararlanmaya devam ediyor.” dedi.

“Bu tür kötü amaçlı yazılımlar küçük görünüyor, ancak sonunda tehdit aktörlerinin tamamen etkileşimli uzaktan kontrol yetenekleriyle ilk erişim aşamalarında hızlı hareket etmesine yardımcı olan önemli işlevler içeriyor.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Bulgular ayrıca, giderek artan sayıda rakibin, kullanıcıları sahte web sitelerine yönlendirmek ve popüler yazılımların truva atlı yükleyicilerini indirmek için bir teknik olarak kötü amaçlı reklamcılık ve arama motoru optimizasyonu (SEO) zehirlenmesini nasıl benimsediğinin altını çiziyor.

gelen verilere göre eSentireGootLoader’ın arkasındaki tehdit aktörleri, ABD, Kanada, Birleşik Krallık ve Avustralya’daki hukuk firmalarını ve kurumsal hukuk departmanlarını hedef alan bir dizi saldırıyla ilişkilendirildi.

2018’den beri aktif olan ve fidye yazılımı saldırıları için ilk hizmet olarak erişim işlemi işlevi gören GootLoader, kötü amaçlı yazılım içeren bağlantılara işaret eden virüslü WordPress bloglarına anlaşma ve sözleşme arayan kurbanları ikna etmek için SEO zehirlenmesi kullanır.

Saldırı zinciri, belirli bölgelerdeki kurbanları hedeflemek için geofencing uygulamasının yanı sıra, olay müdahale ekipleri tarafından keşfedilmesinden kaçınmak için kötü amaçlı yazılımın ele geçirilen sitelerden günde yalnızca bir kez indirilebileceği şekilde tasarlanmıştır.

eSentire, GootLoader’ın halihazırda saldırıya uğramış kurbanları taramak için IP adresi yöntemini kullanmasının, son kullanıcıların IP adreslerini önleyici olarak bloke etmek ve kuruluşların potansiyel virüs bulaşmasını önlemek için ona karşı kullanılabileceğini buldu.