Cuma günü Microsoft, müşterilerin yakın zamanda yamalanan bir Outlook güvenlik açığıyla ilişkili risk göstergelerini (IoC’ler) keşfetmesine yardımcı olmak için rehberlik paylaştı.

CVE-2023-23397 (CVSS puanı: 9,8) olarak izlenen, kritik kusur NT Lan Manager (NTLM) sağlamalarını çalmak ve herhangi bir kullanıcı etkileşimi gerektirmeden bir geçiş saldırısı düzenlemek için kullanılabilecek bir ayrıcalık yükseltme durumuyla ilgilidir.

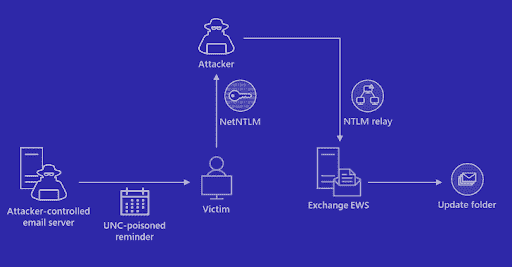

Şirket, “Dış saldırganlar, kurbandan saldırganların kontrolündeki güvenilmeyen bir konuma bağlantıya neden olacak özel hazırlanmış e-postalar gönderebilir” dedi. kayıt edilmiş bu ay yayınlanan bir danışma belgesinde.

“Bu sızdıracak Net-NTLMv2 karması kurbanı güvenilmeyen ağa aktarır ve saldırgan bunu başka bir hizmete aktarabilir ve kurban olarak kimlik doğrulaması yapabilir.”

Güvenlik açığı, Mart 2023 için Salı Yaması güncellemelerinin bir parçası olarak Microsoft tarafından çözüldü, ancak Rusya merkezli tehdit aktörleri Avrupa’daki hükümet, ulaşım, enerji ve askeri sektörleri hedef alan saldırılardaki kusuru silah haline getirmeden önce değil.

Microsoft’un olay müdahale ekibi, Nisan 2022 gibi erken bir tarihte, eksikliğin potansiyel istismarına dair kanıt bulduğunu söyledi.

Teknoloji devi tarafından açıklanan bir saldırı zincirinde, başarılı bir Net-NTLMv2 Geçiş saldırısı, tehdit aktörünün bir Exchange Sunucusuna yetkisiz erişim elde etmesini ve kalıcı erişim için posta kutusu klasörü izinlerini değiştirmesini sağladı.

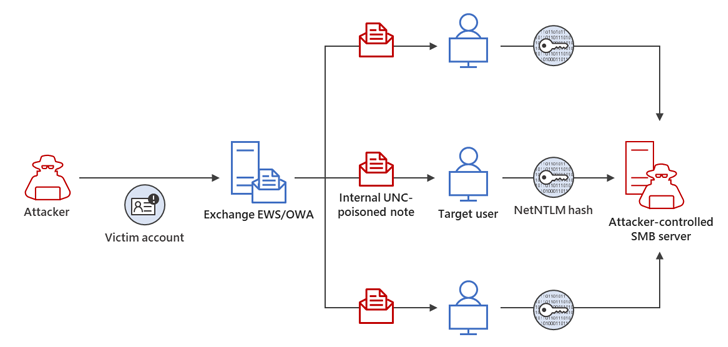

Ele geçirilen e-posta hesabı daha sonra, aynı kuruluşun diğer üyelerini hedef alacak ek kötü amaçlı mesajlar göndererek, güvenliği ihlal edilmiş ortam içinde rakibin erişimini genişletmek için kullanıldı.

Microsoft, “Kaynaklara yetkisiz erişim elde etmek için NTLMv2 karmalarından yararlanmak yeni bir teknik olmasa da, CVE-2023-23397’nin kötüye kullanılması yeni ve gizlidir.” söz konusu.

“Kuruluşlar, CVE-2023-23397 aracılığıyla potansiyel istismarı belirlemek için SMBClient olay günlüğünü, İşlem Oluşturma olaylarını ve diğer mevcut ağ telemetrisini incelemelidir.”

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Açıklama, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) olarak geldi. piyasaya sürülmüş Microsoft bulut ortamlarında kötü amaçlı etkinlik belirtilerini algılamaya yardımcı olan yeni bir açık kaynaklı olay müdahale aracı.

dublajlı Başlıksız Kaz AracıAjans, Python tabanlı yardımcı programın Microsoft Azure, Azure Active Directory ve Microsoft 365 ortamlarını analiz etmek için “yeni kimlik doğrulama ve veri toplama yöntemleri” sunduğunu söyledi.

Bu yılın başlarında Microsoft ayrıca müşterilerini şirket içi Exchange sunucularını güncel tutmaya ve potansiyel tehditleri azaltmak için ağlarını güçlendirmeye yönelik adımlar atmaya çağırdı.