Ermenistan’daki kuruluşlar, adı verilen bir arka kapının güncellenmiş bir sürümünü kullanan bir siber saldırıya uğradı. OktaRAT uzaktan erişime ve masaüstü gözetimine izin verir.

Check Point Research, “Aracın yetenekleri, virüs bulaşmış makinedeki dosyaları arama ve sızdırma, web kamerasından ve masaüstünden video kaydetme, güvenliği ihlal edilmiş makineyi TightVNC ile uzaktan kontrol etme, bir web kabuğu yükleme, bağlantı noktası taraması gerçekleştirme ve daha fazlasını içerir.” söz konusu bir raporda.

Son kampanyanın Kasım 2022’de başladığı söyleniyor ve bu, faaliyetin arkasındaki tehdit aktörlerinin odaklarını ilk kez Azerbaycan’ın ötesine genişlettiği anlamına geliyor.

Siber güvenlik firması, kampanyayı Silent Watch Operasyonu olarak adlandırarak, “Bu saldırıların arkasındaki tehdit aktörleri, birkaç yıldır Azerbaycan’daki insan hakları örgütlerini, muhalifleri ve bağımsız medyayı hedef alıyor.”

2022’nin sonundaki izinsiz girişler, özellikle enfeksiyon zincirindeki değişiklikler, operasyonel güvenliği iyileştirmek için atılan adımlar ve arka kapıyı daha fazla cephane ile donatmak nedeniyle önemlidir.

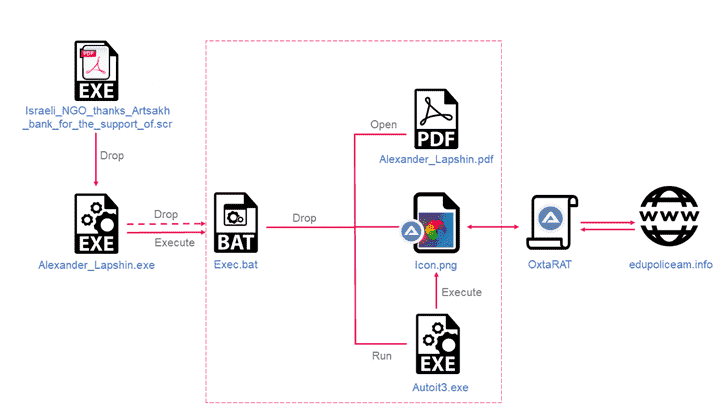

Saldırı dizisinin başlangıç noktası, bir PDF dosyasını taklit eden ve bir PDF simgesi taşıyan, kendiliğinden açılan bir arşivdir. Sözde “belge” başlatıldığında bir yanıltıcı dosya açılır ve ayrıca bir görüntünün içine gizlenmiş kötü amaçlı kod gizlice yürütülür.

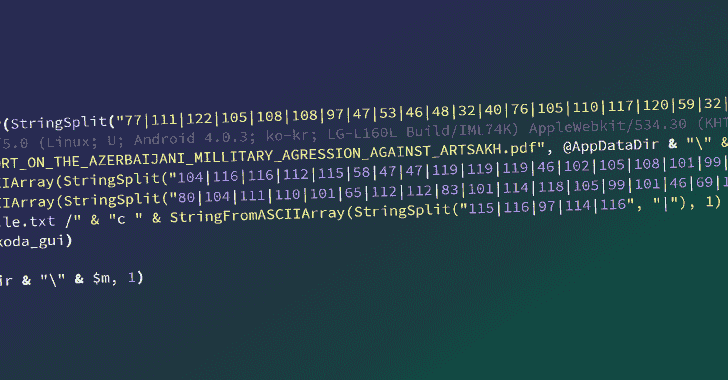

Derlenmiş AutoIT betiğini ve bir görüntüyü birleştiren çok dilli bir dosya olan OxtaRAT, tehdit aktörünün ek komutlar ve dosyalar çalıştırmasına, hassas bilgileri toplamasına, bir web kamerası aracılığıyla keşif ve gözetleme yapmasına ve hatta diğerlerine dönmesine izin veren komutlar içerir.

OxtaRAT oldu kullanmak için koy tarafından hasım Haziran 2021’e kadar uzanıyor, ancak önemli ölçüde azaltılmış işlevsellik, araç setini sürekli olarak güncelleme ve onu bir İsviçre Çakısı kötü amaçlı yazılımına dönüştürme girişimini gösteriyor.

Kasım 2022 saldırısı da birkaç nedenden dolayı öne çıkıyor. İlki, öldürme zincirini etkinleştiren .SCR dosyalarının, kötü amaçlı yazılımı getirmek için bir indirici olarak hareket etmek yerine zaten OxtaRAT implantını içermesidir.

“Bu, oyuncuları C&C sunucusuna ikili dosyalar için ek isteklerde bulunma ve gereksiz dikkat çekme ihtiyacından kurtarıyor ve ayrıca normal bir görüntü gibi göründüğü ve türe özgü atladığı için ana kötü amaçlı yazılımın virüs bulaşmış makinede kolayca keşfedilmesini engelliyor. korumalar,” diye açıkladı Check Point.

İkinci çarpıcı özellik, yardımcı araçları barındıran komuta ve kontrol (C2) alanlarının Ermeni IP adreslerine coğrafi çitle çevrilmesidir.

Ayrıca, OxtaRAT’ın bağlantı noktası taraması için komutları çalıştırma ve bir internet bağlantısının hızını test etme yeteneği de dikkate değerdir; bu, ikincisi muhtemelen “kapsamlı” veri hırsızlığını gizlemenin bir yolu olarak kullanılır.

Check Point, “Daha önce çoğunlukla yerel keşif ve gözetleme yeteneklerine sahip olan OxtaRAT, artık diğer cihazların aktif keşfi için bir pivot olarak kullanılabilir.” Dedi.

“Bu, tehdit aktörlerinin şu anda sosyal mühendislik olan ana saldırı vektörlerini altyapı tabanlı saldırılara doğru genişletmeye hazırlandıklarını gösterebilir. Ayrıca, aktörlerin bireyleri hedef almaktan daha karmaşık veya kurumsal ortamları hedef almaya yöneldiğinin bir işareti olabilir. .”

“Altta yatan tehdit aktörleri, son yedi yıldır Auto-IT tabanlı kötü amaçlı yazılım geliştirmeyi sürdürüyor ve bunu, hedefleri Azerbaycan çıkarlarıyla uyumlu olan gözetleme kampanyalarında kullanıyor.”