Kuzey Kore bağlantılı tehdit aktörü şu şekilde izlendi: APT37 adlı yeni bir kötü amaçlı yazılım parçasına bağlanmıştır. M2RAT güneydeki mevkidaşını hedef alan saldırılarda, bu da grubun özelliklerinin ve taktiklerinin devam eden gelişimini gösteriyor.

Reaper, RedEyes, Ricochet Chollima ve ScarCruft takma adlarıyla da izlenen APT37, Reconnaissance General Bureau’nun (RGB) parçası olan Lazarus ve Kimsuky tehdit kümelerinin aksine Kuzey Kore Devlet Güvenlik Bakanlığı’na (MSS) bağlıdır.

Google’ın sahibi olduğu Mandiant’a göre MSS, APT37’nin teşkilatın önceliklerini yansıtan saldırı kampanyalarıyla “yerel karşı casusluk ve denizaşırı karşı istihbarat faaliyetleri” ile görevlendirildi. Operasyonlar tarihsel olarak sığınmacılar ve insan hakları aktivistleri gibi bireyleri ayırmıştır.

Tehdit istihbaratı firması, “APT37’nin değerlendirilen birincil görevi, Kuzey Kore’nin stratejik askeri, siyasi ve ekonomik çıkarlarını desteklemek için gizli istihbarat toplamaktır.” söz konusu.

Tehdit aktörünün, güvenliği ihlal edilmiş ana bilgisayarlardan hassas bilgileri toplamak için Chinotto, RokRat, BLUELIGHT, GOLDBACKDOOR ve Dolphin gibi özelleştirilmiş araçlara güvendiği bilinmektedir.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC), “Bu RedEyes Group saldırı vakasının ana özelliği, bir Hangul EPS güvenlik açığı kullanması ve kötü amaçlı kodları dağıtmak için steganografi teknikleri kullanmasıdır.” söz konusu Salı günü yayınlanan bir raporda.

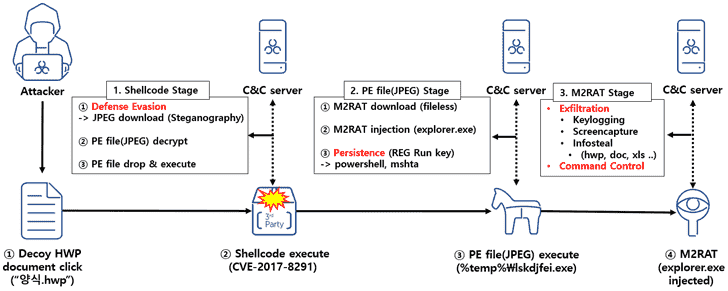

Ocak 2023’te gözlemlenen bulaşma zinciri, kelime işlemci yazılımındaki artık yamalanmış bir kusurdan yararlanan sahte bir Hangul belgesiyle başlıyor (CVE-2017-8291) uzak bir sunucudan bir görüntü indiren kabuk kodunu tetiklemek için.

JPEG dosyası, başlatıldığında M2RAT implantını indiren ve meşru explorer.exe işlemine ekleyen taşınabilir bir yürütülebilir dosyayı gizlemek için steganografik teknikler kullanır.

Kalıcılık, bir Windows Kayıt Defteri modifikasyonu aracılığıyla elde edilirken, M2RAT, keylogging, ekran yakalama, işlem yürütme ve bilgi hırsızlığı yapabilen bir arka kapı işlevi görür. Dolphin gibi, çıkarılabilir disklerden ve bağlı akıllı telefonlardan veri çekmek için de tasarlanmıştır.

ASEC, “Bu APT saldırılarına karşı savunma yapmak çok zor ve özellikle RedEyes grubunun öncelikle bireyleri hedef aldığı biliniyor, bu nedenle kurumsal olmayan bireylerin hasarı fark etmesi bile zor olabilir.”

Bu, CVE-2017-8291’in Kuzey Koreli tehdit aktörleri tarafından silah haline getirildiği ilk sefer değil. 2017’nin sonlarında, Lazarus Group’un Güney Koreli kripto para borsalarını ve kullanıcıları Destover kötü amaçlı yazılımını dağıtmak için hedef aldığı gözlemlendi. Kayıtlı Gelecek.