Siber güvenlik firması Trellix’in geçen ayın sonlarında yaptığı açıklamaya göre, Güney Kore ve ABD’deki e-ticaret sektörleri, devam eden bir GuLoader kötü amaçlı yazılım kampanyasının alıcı tarafında.

Malspam etkinliği, kötü amaçlı yazılımın yüklenmesi için kötü amaçlı yazılım içeren Microsoft Word belgelerinden NSIS yürütülebilir dosyalarına geçiş açısından dikkate değerdir. Kampanya kapsamında hedef alınan diğer ülkeler arasında Almanya, Suudi Arabistan, Tayvan ve Japonya yer alıyor.

NSISNullsoft Scriptable Install System’ın kısaltması olan , Windows işletim sistemi için yükleyiciler geliştirmek için kullanılan komut dosyasıyla çalışan bir açık kaynak sistemidir.

2021’deki saldırı zincirleri, GuLoader’ı yüklemekle görevli yürütülebilir bir dosyayı bırakmak için makro bağlantılı bir Word belgesi içeren bir ZIP arşivinden yararlanırken, yeni kimlik avı dalgası, bulaşmayı etkinleştirmek için ZIP veya ISO görüntüleri içine gömülü NSIS dosyalarını kullanır.

Trellix araştırmacısı Nico Paulo Yturriaga, “Arşivlere ve görüntülere kötü amaçlı yürütülebilir dosyaları yerleştirmek, tehdit aktörlerinin tespit edilmekten kurtulmasına yardımcı olabilir.” söz konusu.

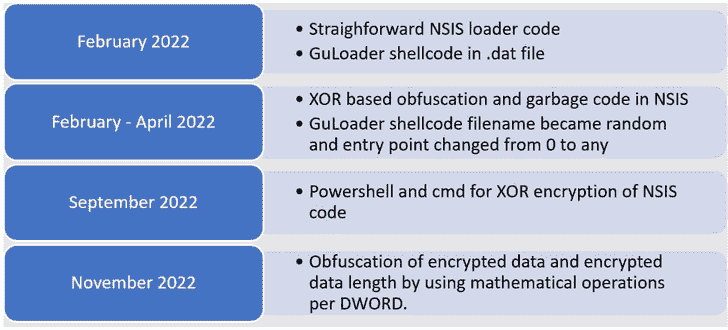

2022 yılı boyunca, GuLoader’ı teslim etmek için kullanılan NSIS betiklerinin, kabuk kodunu gizlemek için ek karartma ve şifreleme katmanlarını paketleyerek, gelişmişlik açısından büyüdüğü söyleniyor.

Geliştirme ayrıca, Microsoft’un internetten indirilen Office dosyalarındaki makroları engellemesine yanıt olarak alternatif kötü amaçlı yazılım dağıtım yöntemlerinde ani artışlara tanık olan tehdit ortamında daha geniş bir değişimin simgesidir.

Yturriaga, “GuLoader kabuk kodunun NSIS yürütülebilir dosyalarına taşınması, tehdit aktörlerinin tespitten kaçmak, sanal alan analizini önlemek ve tersine mühendisliği engellemek için yaratıcılığını ve ısrarını gösteren dikkate değer bir örnektir.” dedi.