Siber güvenlik araştırmacıları, arkasındaki tehdit aktörünün gerçek dünyadaki kimliğini keşfetti Altın Tavuklar çevrimiçi kişi “badbullzvenom” ile giden bir hizmet olarak kötü amaçlı yazılım.

eSentire Tehdit Müdahale Birimi (TRU), 16 aylık bir soruşturmanın ardından yayınlanan kapsamlı bir raporda, dedim “badbullzvenom hesabının iki kişi arasında paylaşıldığına dair birden fazla söz bulundu.”

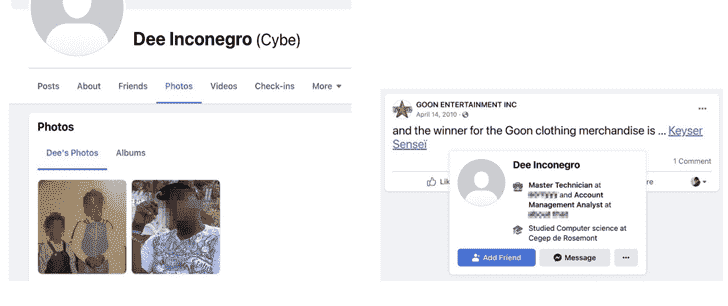

Frapstar olarak bilinen ikinci tehdit aktörünün, siber güvenlik firmasının suçlu aktörün dijital ayak izini bir araya getirmesine olanak tanıyarak kendilerini “Montreal’den Chuck” olarak tanımladığı söyleniyor.

Bu, gerçek adını, resimlerini, ev adresini, ebeveynlerinin, kardeşlerinin ve arkadaşlarının adlarını, sosyal medya hesaplarını ve ilgi alanlarını içerir. Ayrıca kendi evinden yönetilen küçük bir işletmenin tek sahibi olduğu da söyleniyor.

Altın Tavuk olarak da bilinir zehirli örümcek, Taurus Builder, kötü amaçlı belgeler oluşturmak için yazılım gibi çeşitli araçlarla bağlantılı bir hizmet olarak kötü amaçlı yazılım (MaaS) sağlayıcısıdır; ve ek yükler sunmak için kullanılan bir JavaScript indiricisi olan More_eggs.

Tehdit aktörünün siber cephaneliği, aşağıdakiler gibi diğer önde gelen siber suç grupları tarafından kullanılmaya başlandı: Kobalt Grubu (aka Cobalt Gang), Evilnum ve FIN6’nın toplu olarak toplam 1,5 milyar dolarlık zarara neden olduğu tahmin ediliyor.

Geçmiş More_eggs kampanyaları, bazıları 2017 yılına kadar uzanandahil oldu yemleme kancası iş profesyonelleri LinkedIn’de, tehdit aktörlerine kurbanın makinesi üzerinde uzaktan kontrol sağlayan, bilgi toplamak veya daha fazla kötü amaçlı yazılım dağıtmak için ondan yararlanan sahte iş teklifleriyle.

Geçen yıl, bir nevi tersine dönerek, aynı taktikler, bir enfeksiyon vektörü olarak kötü amaçlı yazılımlarla dolu özgeçmişleri olan kurumsal işe alım yöneticilerini vurmak için kullanıldı.

Frapster etkinliğinin en eski belgelenmiş kaydı, Trend Micro’nun Mayıs 2015’e kadar uzanıyor. tarif bireyi “yalnız bir suçlu” ve bir lüks araba tutkunu olarak.

eSentire araştırmacıları Joe Stewart ve Keegan Keplinger, “Yeraltı forumu, sosyal medya ve Jabber hesapları için birden çok takma ad kullanan ‘Chuck’ ve Moldovalı olduğunu iddia eden tehdit aktörü, kendilerini gizlemek için büyük çaba sarf etti.” dedi.

“Ayrıca Golden Chickens kötü amaçlı yazılımını gizlemek, onu çoğu AV şirketi tarafından algılanamaz hale getirmek ve müşterileri Golden Chickens’ı YALNIZCA hedefli saldırılar için kullanmakla sınırlamak için büyük çaba sarf ettiler.”

eSentire, Chuck’ın Exploit.in yeraltı forumunda badbullzvenom hesabını işleten iki tehdit aktöründen biri olduğundan şüphelenildiğini ve diğer tarafın muhtemelen Moldova veya Romanya’da bulunduğunu belirtti.

Kanadalı siber güvenlik şirketi, e-ticaret şirketlerini hedef alan yeni bir saldırı kampanyasını daha da ortaya çıkardığını ve işe alım uzmanlarını özgeçmiş gibi görünen bir web sitesinden hileli bir Windows kısayol dosyası indirmeleri için kandırdığını söyledi.

VenomLNK adlı bir kötü amaçlı yazılım olan kısayol, More_eggs veya TerraLoader’ı bırakmak için bir ilk erişim vektörü görevi görür; bu da daha sonra TerraRecon (kurban profili oluşturma için), TerraStealer (bilgi hırsızlığı için) ve TerraCrypt (kurban profili için) gibi farklı modülleri dağıtmak için bir kanal görevi görür. fidye yazılımı gaspı).

Araştırmacılar, kuruluşları potansiyel kimlik avı girişimlerine karşı tetikte olmaya çağırarak, “Kötü amaçlı yazılım paketi hala aktif olarak geliştiriliyor ve diğer tehdit aktörlerine satılıyor ve satılıyor.”