Finansal olarak motive olmuş bir tehdit aktörü kör kartal Kolombiya ve Ekvador’daki kuruluşları hedef alan saldırılarının bir parçası olarak rafine bir araç seti ve ayrıntılı bir enfeksiyon zinciri ile yeniden ortaya çıktı.

Kontrol Noktaları son araştırma öldürme zincirini etkinleştirmek için sofistike araçların ve hükümet temalı yemlerin kullanımı da dahil olmak üzere İspanyolca konuşan grubun taktikleri ve teknikleri hakkında yeni bilgiler sunuyor.

APT-C-36 adı altında da izlenen Blind Eagle, dar coğrafi odağı ve en az 2018’den beri Güney Amerika ülkelerine ayrım gözetmeyen saldırılar başlatmasıyla dikkat çekiyor.

Blind Eagle’ın operasyonları, Eylül 2021’de Trend Micro tarafından belgelendi ve Ekvador, İspanya ve Panama’daki hedeflere daha az odaklanarak, öncelikle BitRAT olarak bilinen bir emtia kötü amaçlı yazılımı dağıtmak için tasarlanmış Kolombiyalı kuruluşları hedefleyen bir hedefli kimlik avı kampanyasını ortaya çıkardı.

Saldırı zincirleri, tıklandığında, nihai hedefi kurbanın banka hesaplarına erişim elde etmek olan Quasar RAT adlı açık kaynaklı bir truva atının konuşlandırılmasına yol açan bubi tuzaklı bir bağlantı içeren kimlik avı e-postalarıyla başlar.

Hedeflenen bankalardan bazıları Banco AV Villas, Banco Caja Social, Banco de Bogotá, Banco Popular, Bancoomeva, BBVA, Colpatria, Davivienda ve TransUnion’dan oluşuyor.

E-posta alıcısı Kolombiya dışındaysa, saldırı dizisi durdurulur ve kurban Kolombiya sınır kontrol kurumu Migración Colombia’nın resmi web sitesine yönlendirilir.

Hem Kolombiya hem de Ekvador’u öne çıkaran ilgili bir kampanya, Ekvador’un İç Gelir Servisi (SRI) kılığına giriyor ve diğer ülkelerden gelen talepleri filtrelemek için benzer bir coğrafi engelleme teknolojisinden yararlanıyor.

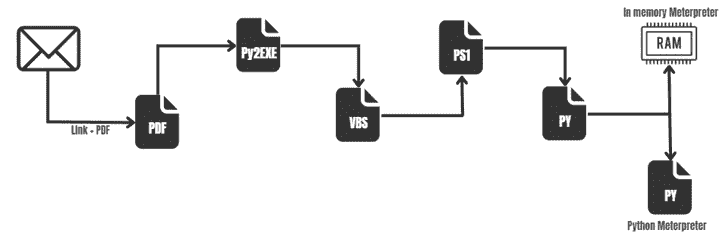

Bu saldırı, bir RAT kötü amaçlı yazılımı bırakmak yerine, meşru olanı kötüye kullanan daha karmaşık, çok aşamalı bir süreç kullanır. mshta.exe ikili sonuçta iki Python betiğini indirmek için bir HTML dosyasının içine gömülü VBScript’i çalıştırmak için.

İkisinden ilki olan ByAV2.py, bir bellek içi yükleyici çalıştırmak üzere tasarlanmış bir bellek içi yükleyicidir. Meterpreter verisi DLL formatında. mp.py aynı zamanda bir Meterpreter yapısıdır, yalnızca Python’da programlanmıştır, bu da tehdit aktörünün ana bilgisayara arka kapı erişimini sürdürmek için bunlardan birini yedek bir yöntem olarak kullanıyor olabileceğini gösterir.

Araştırmacılar, “Kör Kartal, APT grupları arasında garip bir kuştur” dedi. “Araç setine ve olağan operasyonlarına bakılırsa, casusluktan çok siber suçlar ve parasal kazançla daha çok ilgileniyor.”

Gelişme, Qualys’in bilinmeyen bir saldırganın, BitRAT’ın konuşlandırılmasıyla sonuçlanan kimlik avı e-postaları oluşturmak için Kolombiya’daki bir kooperatif bankasından çalınan kişisel bilgileri kullandığını açıklamasından günler sonra geldi.