Popüler yazılımları arayan kullanıcılar, Raccoon Stealer ve Vidar gibi kötü amaçlı yazılım dağıtan truva atı değiştirilmiş varyantları sunmak için Google Ads’ü kötüye kullanan yeni bir kötü amaçlı reklam kampanyası tarafından hedefleniyor.

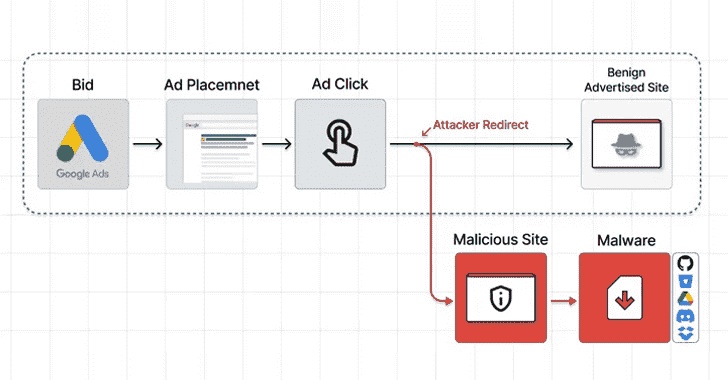

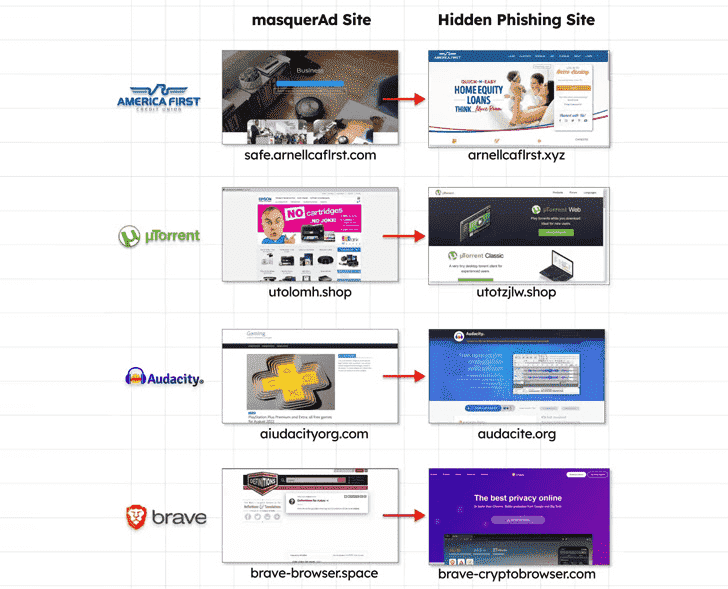

Etkinlik, belirli anahtar kelimeler için yapılan aramaları ele geçirerek kötü amaçlı reklamlar biçiminde Google arama sonuçlarının en üstünde görünen, yazım yanlışı yapılmış alan adlarına sahip, görünüşte güvenilir web sitelerinden yararlanır.

Bu tür saldırıların nihai amacı, kandırmak şüphesiz kullanıcılar kötü amaçlı programları veya potansiyel olarak istenmeyen uygulamaları indirmeye.

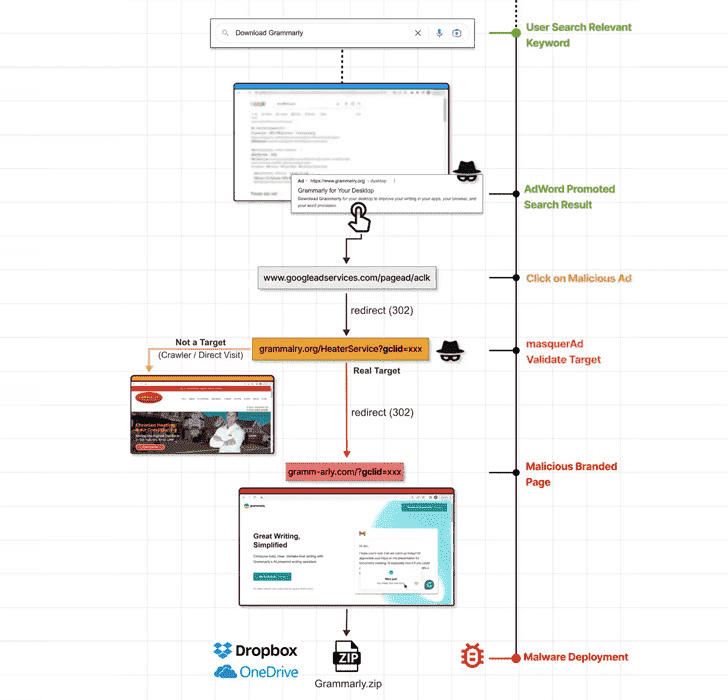

Guardio Labs tarafından ifşa edilen bir kampanyada, tehdit aktörlerinin, arama motorunda tanıtılan ve tıklandığında ziyaretçileri Dropbox veya OneDrive’da barındırılan truva atlı bir ZIP arşivi içeren bir kimlik avı sayfasına yönlendiren zararsız sitelerden oluşan bir ağ oluşturduğu gözlemlendi.

Araştırmacı Nati Tal, “Bu ‘kılık değiştirmiş’ siteler, hedeflenen ziyaretçiler (gerçekten tanıtılan arama sonucuna tıklayanlar) tarafından ziyaret edildiği anda, sunucu onları hemen hileli siteye ve oradan da kötü niyetli yüke yönlendiriyor” dedi. söz konusu.

Taklit edilen yazılımlar arasında AnyDesk, Dashlane, Grammarly, Malwarebytes, Microsoft Visual Studio, MSI Afterburner, Slack ve Zoom ve diğerleri bulunur.

Kampanyaya MasquerAds adını veren Guardio Labs, etkinliğin büyük bir bölümünü Vermux adı altında izlediği bir tehdit aktörüne atfediyor ve rakibin “çok sayıda markayı kötüye kullandığını ve gelişmeye devam ettiğini” belirtiyor.

Vermux operasyonu, kripto para madencilerini ve Vidar bilgi hırsızını çoğaltmak için AnyDesk ve MSI Afterburner aramalarına göre uyarlanmış masquerAds sitelerini kullanarak Kanada ve ABD’deki kullanıcıları seçti.

Geliştirme, kullanıcıları hileli yazılım yüklemeye teşvik etmek için meşru yazılımları taklit eden yazım hatalarına sahip etki alanlarının sürekli kullanımına işaret ediyor. Android ve Windows uygulamaları.

Ayrıca, Google Ads platformunun kötü amaçlı yazılım dağıtmak için ilk kez kullanılmasından da çok uzak. Microsoft geçen ay, daha sonra Royal fidye yazılımını düşürmek için kullanılan BATLOADER’ı dağıtmak için reklam hizmetinden yararlanan bir saldırı kampanyasını açıkladı.

BATLOADER bir yana, kötü niyetli aktörler kötü amaçlı IcedID kötü amaçlı yazılımını Adobe, Brave, Discord, LibreOffice, Mozilla Thunderbird ve TeamViewer gibi iyi bilinen uygulamaların klonlanmış web sayfaları aracılığıyla dağıtmak için kötü amaçlı reklam teknikleri de kullandı.

Trend Micro, “IcedID, Cobalt Strike ve diğer kötü amaçlı yazılımlar dahil olmak üzere diğer yükleri sağlama yeteneğine sahip kayda değer bir kötü amaçlı yazılım ailesidir.” söz konusu geçen hafta. “IcedID, saldırganların veri hırsızlığı ve felce uğratan fidye yazılımı gibi toplam sistem güvenliğinin aşılmasına yol açan son derece etkili takip saldırıları gerçekleştirmesini sağlar.”

Bulgular aynı zamanda ABD Federal Soruşturma Bürosu’nun (FBI) uyardı “siber suçlular, markaları taklit etmek ve kullanıcıları fidye yazılımı barındıran ve oturum açma kimlik bilgilerini ve diğer finansal bilgileri çalan kötü amaçlı sitelere yönlendirmek için arama motoru reklam hizmetlerini kullanıyor.”