Volexity’nin yeni bulgularına göre, Lazarus Group tehdit aktörünün AppleJeus kötü amaçlı yazılımının daha önce belgelenmemiş bir sürümünü sunmak için sahte kripto para birimi uygulamalarından yararlandığı gözlemlendi.

Araştırmacılar Callum Roxan, Paul Rascagneres ve Robert Jan Mora, “Bu faaliyet, özellikle kötü amaçlı Microsoft Office belgeleri yoluyla AppleJeus kötü amaçlı yazılımının bir çeşidine sahip kripto para birimi kullanıcılarını ve kuruluşları hedef alan bir kampanyayı içeriyor.” söz konusu.

Kuzey Kore hükümetinin istihbarat toplamak, saldırılar düzenlemek ve yaptırımların vurduğu ulus için yasa dışı gelir elde etmek için düzenlenen kötü niyetli siber faaliyetleri kullanarak üç yönlü bir yaklaşım benimsediği biliniyor. Tehditler adı altında toplu olarak izlenir. Lazarus Grubu (aka Gizli Kobra veya Çinko).

ABD istihbarat teşkilatları tarafından yayınlanan 2021 Yıllık Tehdit Değerlendirmesi’ne göre, “Kuzey Kore, muhtemelen nükleer ve füze programları gibi hükümet önceliklerini finanse etmek için potansiyel olarak yüz milyonlarca doları çalarak, dünya çapında finans kurumlarına ve kripto para borsalarına karşı siber hırsızlık gerçekleştirdi.”

Bu Nisan ayının başlarında, Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Windows ve macOS için truva atı haline getirilmiş kripto uygulamaları aracılığıyla kripto para borsalarını ve ticaret şirketlerini hedefleyen TraderTraitor adlı bir etkinlik kümesi konusunda uyarıda bulundu.

TraderTraitor saldırıları, Manuscrypt uzaktan erişim truva atının konuşlandırılmasıyla sonuçlanırken, yeni etkinlik, meşru HaasOnline platformunun bir kopyası olan BloxHolder adlı sözde bir kripto ticaret web sitesini AppleJeus’u bir yükleyici dosyası aracılığıyla teslim etmek için kullanıyor.

İlk olarak 2018’de Kaspersky tarafından belgelenen AppleJeus, virüslü sistem (ör. MAC adresi, bilgisayar adı ve işletim sistemi sürümü) hakkında bilgi toplamak ve bir komut ve kontrol (C2) sunucusundan kabuk kodu indirmek için tasarlanmıştır.

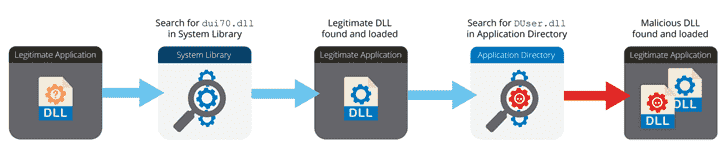

Saldırı zincirinin, Ekim 2022’de, düşmanın MSI yükleyici dosyalarından OpenDrive’dan uzaktan barındırılan bir yükü, bir PNG görüntüsü indirmek için makroları kullanan bubi tuzaklı bir Microsoft Excel belgesine geçmesiyle hafif bir sapmaya uğradığı söyleniyor.

Volexy, anahtarın arkasındaki fikrin güvenlik ürünleri tarafından statik algılamayı azaltacağını söyledi ve görüntü dosyasını (“Background.png”) OpenDrive bağlantısından alamadığını, ancak kodlanmış bir yük de dahil olmak üzere üç dosya yerleştirdiğini belirtti. daha sonra güvenliği ihlal edilmiş ana bilgisayarda ayıklanır ve başlatılır.

Araştırmacılar, “Lazarus Group, kampanyalarına ve taktiklerine devam eden ilgiye rağmen, kripto para birimi kullanıcılarını hedefleme çabalarına devam ediyor.”