Chromium tabanlı web tarayıcıları için kötü amaçlı bir uzantının, uzun süredir devam eden bir Windows bilgi hırsızı aracılığıyla dağıtıldığı gözlemlendi. ViperSoftX.

Çek merkezli siber güvenlik şirketi, web sitesi ziyaretlerine erişmesine, kimlik bilgilerini ve pano verilerini çalmasına ve hatta bir ortadaki düşman (AiTM) saldırısı aracılığıyla kripto para birimi adreslerini takas etmesine olanak tanıyan bağımsız özellikleri sayesinde, haydut tarayıcı eklentisi VenomSoftX olarak adlandırdı. .

ViperSoftX, hangi ilk ortaya çıktı Şubat 2020’de, Fortinet JavaScript tabanlı uzaktan erişim truva atı ve kripto para hırsızı olarak. Kötü amaçlı yazılımın bilgi toplama hedeflerini ilerletmek için bir tarayıcı uzantısı kullanması, Sophos tehdit analisti tarafından belgelendi. Colin Cowie bu senenin başlarında.

Avast araştırmacısı Jan Rubín, “Bu çok aşamalı hırsız, başka türlü masum görünen büyük günlük dosyalarının ortasında tek bir satırda küçük PowerShell betikleri olarak gizlenen ilginç gizleme yetenekleri sergiliyor.” söz konusu teknik bir yazıda.

“ViperSoftX, kripto para birimlerini çalmaya, pano takasına, virüslü makinede parmak izi almaya ve ayrıca keyfi ek yükleri indirmeye ve yürütmeye veya komutları yürütmeye odaklanır.”

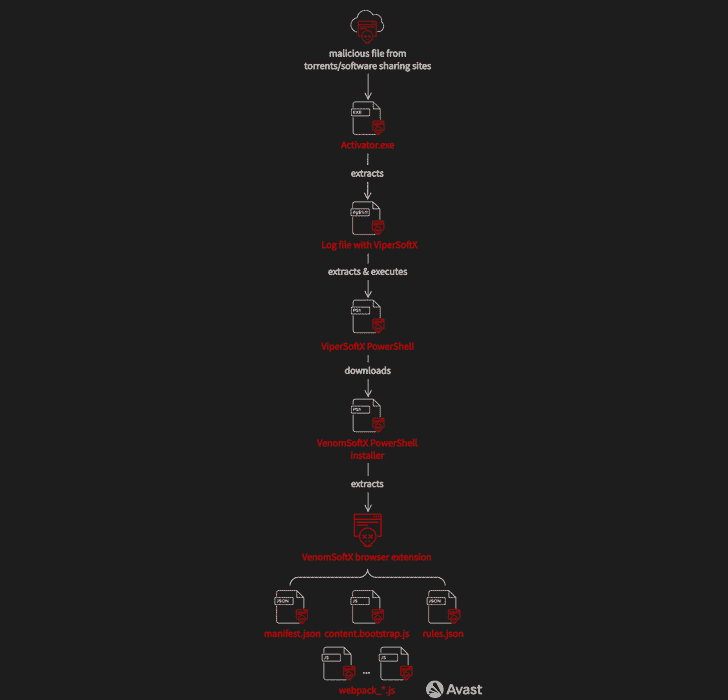

ViperSoftX’i yaymak için kullanılan dağıtım vektörü, genellikle dosya paylaşım sitelerinde barındırılan Adobe Illustrator ve Microsoft Office için kırılmış yazılım aracılığıyla elde edilir.

İndirilen yürütülebilir dosya, ana bilgisayarda kalıcılığı ayarlayan ve ViperSoftX PowerShell betiğini barındıran ek dosyalarla birlikte, kırılmış yazılımın temiz bir sürümüyle birlikte gelir.

Kötü amaçlı yazılımın daha yeni çeşitleri, uzak bir sunucudan alınan VenomSoftX eklentisini Google Chrome, Microsoft Edge, Opera, Brave ve Vivaldi gibi Chromium tabanlı tarayıcılara da yükleyebilir.

Bu, tarayıcı uygulamaları için LNK dosyalarını arayarak ve kısayolları ” ile değiştirerek elde edilir.–yükleme uzantısı” paketlenmemiş uzantının depolandığı yolu gösteren komut satırı anahtarı.

Rubín, “Uzantı, kendisini Google E-Tablolar gibi iyi bilinen ve yaygın tarayıcı uzantıları olarak gizlemeye çalışıyor” dedi. “Gerçekte, VenomSoftX, kullanıcının virüslü tarayıcıdan ziyaret ettiği her web sitesine tam erişim izinleriyle, şüphelenmeyen kurbana dağıtılan başka bir bilgi hırsızıdır.”

–load-extension taktiğinin, ChromeLoader (aka Choziosi Loader veya ChromeBack) olarak adlandırılan başka bir tarayıcı tabanlı bilgi hırsızı tarafından da kullanılmaya başlandığını belirtmekte fayda var.

VenomSoftX, ViperSoftX gibi, kurbanlarından kripto para birimleri çalmak için de düzenlenir. Ancak, fon transferlerini saldırganın kontrolündeki bir cüzdana yeniden yönlendirmek için bir kesme işlevi gören ikincisinden farklı olarak, VenomSoftX, dijital varlıkları boşaltmak için kripto borsalarına yönelik API isteklerini kurcalar.

Uzantının hedeflediği hizmetler arasında Blockchain.com, Binance, Coinbase, Gate.io ve Kucoin yer alıyor.

Geliştirme, geleneksel pano takasına yönelik yeni bir yükseliş düzeyine işaret ederken, cüzdan adresi çok daha temel bir düzeyde değiştirildiği için herhangi bir acil şüphe uyandırmıyor.

Avast, 2022’nin başından bu yana 93.000’den fazla enfeksiyon tespit ettiğini ve engellediğini ve etkilenen kullanıcıların çoğunun Hindistan, ABD, İtalya, Brezilya, Birleşik Krallık, Kanada, Fransa, Pakistan ve Güney Afrika’da olduğunu söyledi.

Örneklerdeki sabit kodlu cüzdan adreslerinin analizi, operasyonun yazarlarına çeşitli kripto para birimlerinde 8 Kasım 2022 itibarıyla toplam yaklaşık 130.421 $ netleştirdiğini ortaya koyuyor. Toplu parasal kazanç o zamandan beri 104.500 dolara düştü.

Rubín, “Blockchainler/defterlerdeki işlemler doğası gereği geri alınamaz olduğundan, kullanıcı daha sonra ödemelerin işlem geçmişini kontrol ettiğinde artık çok geçtir” dedi.