Microsoft, hedef ortamları ihlal etmek için kamuya açıklanan sıfırıncı gün güvenlik açıklarından giderek daha fazla yararlanan ulus devlet ve suç aktörleri arasında bir artış konusunda uyarıyor.

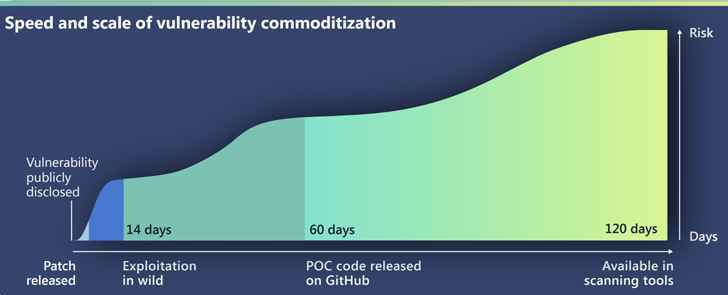

114 sayfalık teknoloji devi Dijital Savunma Raporu“bir güvenlik açığının duyurulması ile bu güvenlik açığının metalaştırılması arasındaki sürede bir azalma gözlemlediğini” ve kuruluşların bu tür istismarları zamanında düzeltmesini zorunlu hale getirdiğini söyledi.

Bu aynı zamanda ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) Nisan 2022’de verdiği ve kötü aktörlerin küresel olarak geniş hedeflere karşı yeni açıklanan yazılım hatalarını “agresif bir şekilde” hedeflediğini tespit eden bir tavsiye ile de desteklemektedir.

Microsoft, bir kusurun kamuya açıklanmasından sonra bir açıktan yararlanmanın ortalama olarak yalnızca 14 gün sürdüğünü belirterek, sıfırıncı gün saldırılarının başlangıçta kapsam olarak sınırlı olmasına rağmen, diğer tehdit aktörleri tarafından hızla benimsenme eğiliminde olduğunu belirtti. yamalar yüklenmeden önce gelişigüzel inceleme olaylarına yol açar.

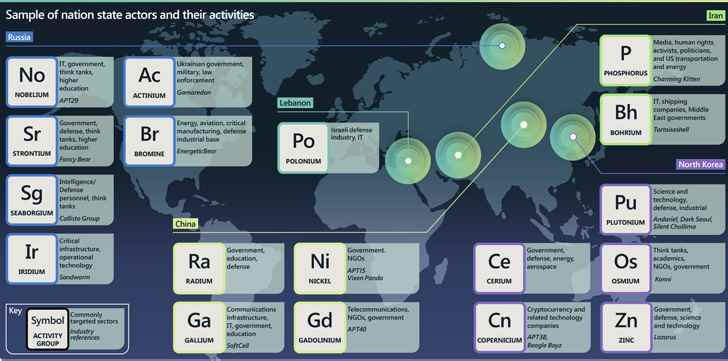

Ayrıca Çin devlet destekli grupları, sıfırıncı gün açıklarını keşfetme ve geliştirmede “özellikle yetkin” olmakla suçladı.

Bu, Çin Siber Uzay İdaresi’nin (CAC) Eylül 2021’de güvenlik kusurlarının ürün geliştiricilerle paylaşılmadan önce hükümete bildirilmesini gerektiren yeni bir güvenlik açığı raporlama düzenlemesini yürürlüğe koymasıyla daha da arttı.

Redmond ayrıca, yasanın hükümet destekli unsurların rapor edilen hataları depolamasına ve silahlandırmasına izin verebileceğini ve bunun da Çin’in ekonomik ve askeri çıkarlarını ilerletmek için tasarlanmış casusluk faaliyetlerinde sıfır gün kullanımının artmasıyla sonuçlanabileceğini söyledi.

Diğer muhalif gruplar tarafından yakalanmadan önce Çinli aktörler tarafından ilk kez yararlanılan güvenlik açıklarından bazıları şunlardır:

- CVE-2021-35211 (CVSS puanı: 10.0) – SolarWinds Serv-U Yönetilen Dosya Aktarım Sunucusu ve DEV-0322 tarafından kullanılan Serv-U Güvenli FTP yazılımında bir uzaktan kod yürütme hatası.

- CVE-2021-40539 (CVSS puanı: 9.8) – Zoho ManageEngine ADSelfService Plus’ta DEV-0322 (TiltedTemple) tarafından kullanılan bir kimlik doğrulama atlama hatası.

- CVE-2021-44077 (CVSS puanı: 9.8) – Zoho ManageEngine ServiceDesk Plus’ta DEV-0322 (TiltedTemple) tarafından kullanılan, kimliği doğrulanmamış bir uzaktan kod yürütme hatası.

- CVE-2021-42321 (CVSS puanı: 8.8) – Microsoft Exchange Server’da, 16-17 Ekim 2021’de Tianfu Cup hack yarışması sırasında ortaya çıktıktan üç gün sonra istismar edilen bir uzaktan kod yürütme hatası.

- CVE-2022-26134 (CVSS puanı: 9.8) – Atlassian Confluence’da, 2 Haziran’da kusurun açıklanmasından günler önce Çin’e bağlı bir aktör tarafından isimsiz bir ABD kuruluşuna karşı kullanılmış olması muhtemel bir Nesne-Grafik Navigasyon Dili (OGNL) enjeksiyon hatası.

Bulgular ayrıca CISA’nın bir liste yayınlamasından neredeyse bir ay sonra geldi. en önemli güvenlik açıkları 2020’den beri Çin merkezli aktörler tarafından fikri mülkiyeti çalmak ve hassas ağlara erişim geliştirmek için silahlandırılmıştır.

Şirket, “Sıfır gün güvenlik açıkları, ilk kullanım için özellikle etkili bir araçtır ve bir kez kamuya açıklandığında, güvenlik açıkları diğer ulus devletler ve suç aktörleri tarafından hızla yeniden kullanılabilir” dedi.