Raccoon Stealer tekrar haberlere döndü. ABD’li yetkililer, bu programın arkasındaki kötü amaçlı yazılım aktörlerinden biri olan Mark Sokolovsky’yi tutukladı. Temmuz 2022’de, birkaç ay kapalı kaldıktan sonra, bir Raccoon Stealer V2 viral oldu. Geçen hafta, Adalet Bakanlığı’nın basın açıklaması, kötü amaçlı yazılımın 50 milyon kimlik bilgisi topladığını belirtti.

Bu makale, en son bilgi hırsızı sürümü için hızlı bir kılavuz sağlayacaktır.

Rakun bilgi hırsızı V2 nedir?

rakun hırsızı virüslü bir bilgisayardan çeşitli verileri çalan bir tür kötü amaçlı yazılımdır. Oldukça basit bir kötü amaçlı yazılımdır, ancak bilgisayar korsanları, Raccoon’u mükemmel hizmet ve basit gezinme ile popüler hale getirdi.

2019’da Raccoon bilgi hırsızı en çok tartışılan kötü amaçlı yazılımlardan biriydi. Siber suçlular, haftada 75 dolar ve ayda 200 dolar karşılığında bu basit ama çok yönlü bilgi hırsızını MaaS olarak sattı. Kötü amaçlı yazılım, bir dizi sisteme saldırmada başarılı oldu. Ancak Mart 2022’de tehdit yazarları faaliyetlerini durdurdu.

Bu kötü amaçlı yazılımın güncellenmiş bir sürümü Temmuz 2022’de piyasaya sürüldü. Sonuç olarak, Raccoon Stealer V2 viral hale geldi ve yeni bir ad kazandı – RecordBreaker.

|

| ANY.RUN Sandbox’ta Raccoon v2’nin taktikleri ve teknikleri |

Rakun hırsızı V2 nasıl analiz edilir

|

Yürütme süreci |

Raccoon kötü amaçlı yazılımı ne yapar? |

|

WinAPI kitaplıklarını indirir |

kernel32.dll’yi kullanır!LoadLibraryW |

|

WinAPI işlevlerinin adreslerini alır |

kernel32.dll’yi kullanır!GetProcAddress |

|

Dizeler ve C2 sunucuları şifrelemesi |

RC4 veya XOR algoritması ile şifreler, hiç şifreleme olmayabilir veya farklı seçeneklerin kombinasyonu olabilir |

|

Kilitlenme tetikleyicileri |

BDT ülkeleri yerel ayarı, muteks |

|

Sistem/LocalSystem düzeyinde ayrıcalık kontrolü |

StringSid’i L “S-1-5-18” ile karşılaştıran Advapi32.dll!GetTokenInformation ve Advapi32.dll!ConvertSidToStringSidW’yi kullanır |

|

süreç numaralandırma |

İşlemleri ve kernel32.dll!Process32First / kernel32.dll!Process32Next yakalamak için TlHelp32 API’sini (kernel32.dll!CreateToolhelp32Snapshot) kullanır. |

|

C2 sunucularına bağlanma |

Bir dize oluşturur: Sonra bir POST isteği gönderir |

|

Kullanıcı ve sistem verilerinin toplanması |

|

|

Toplanan verilerin gönderilmesi |

C2’ye POST istekleri. |

|

C2’den cevap alma |

C2 “alındı” mesajını gönderir |

|

Bitirme işlemleri |

Ekran görüntüsü alır, kalan tahsis edilmiş kaynakları serbest bırakır, kitaplıkları kaldırır ve işini bitirir |

Birden fazla Raccoon hırsızı V2 örneğini triyajladık, tipik davranış etkinliklerini topladık ve yürütme sürecini kısaca tanımladık.

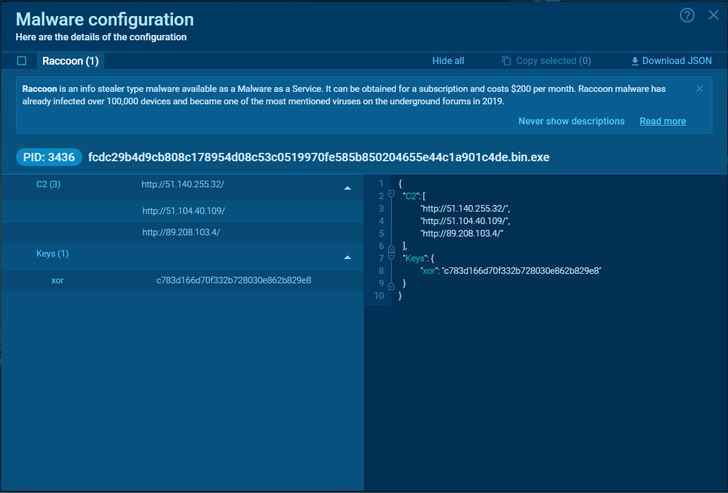

Daha derin ve daha ayrıntılı okuyun Rakun hırsızı 2.0 kötü amaçlı yazılım analizi. Makalede, tüm adımları takip edebilir ve bilgi hırsızının davranışının tam bir resmini elde edebilirsiniz. Bu kapsamlı araştırmanın yanı sıra, kötü amaçlı yazılım yapılandırmasını kendi başınıza çıkarma şansınız olur – Raccoon hırsızının Python betiğini kopyalayın ve C&C sunucularını ve anahtarlarını çıkarmak için bellek dökümlerini açın.

|

| Raccoon v2 kötü amaçlı yazılım yapılandırması |

Kötü amaçlı yazılım nerede analiz edilir

Kötü amaçlı dosyaları ve bağlantıları analiz etmek ister misiniz? Hızlı ve kolay bir çözüm var: içinde hazır konfigürasyonları alın. ANY.RUN çevrimiçi kötü amaçlı yazılım korumalı alanı ve şüpheli dosyaların içini ve dışını araştırın. Etkileşimli bir yaklaşım kullanarak herhangi bir kötü amaçlı yazılımı kırmaya çalışın:

İş e-posta adresinizi kullanarak [email protected] adresinde “HACKERNEWS” promosyon kodunu yazın ve 14 günlük ANY.RUN premium üyeliğini ücretsiz kazanın!

ANY.RUN korumalı alanı, kötü amaçlı yazılımları hızla analiz etmenize, araştırma sürecinde kolayca gezinmenize, karmaşık kötü amaçlı yazılımları bile algılamanıza ve ayrıntılı raporlar almanıza olanak tanır. Akıllı araçları kullanın ve kötü amaçlı yazılımları başarıyla avlayın.