İki yaygın sunucu türünü hedef alan on milyonlarca kimlik bilgisi tabanlı saldırı, RockYou2021 listesi olarak bilinen, sızdırılmış kimlik bilgilerinin bir listesini oluşturan parolaların küçük bir kısmına indirgendi.

Güvenlik açığı yönetimi şirketi Rapid7, bal küpleri ağı aracılığıyla, 12 aylık bir süre boyunca bu sunucuların güvenliğini aşmaya yönelik her girişimi kaydetti ve teşebbüs edilen kimlik bilgisi saldırılarının 512.000 izinle sonuçlandığını tespit etti. Bu parolaların neredeyse tamamı (%99,97) ortak bir parola listesine (8.4 milyar giriş içeren RockYou2021 dosyası) dahil edilmiştir; bu, saldırganların veya Rapid7’nin bal küplerine saldıran tehdit aktörlerinin alt kümesinin ortak bir oyun kitabına bağlı kaldıklarını gösterir.

Rapid7 araştırma direktörü Tod Beardsley, tüm saldırıların örtüşmesinin, saldırganların kolay yolu seçtiklerini de gösterdiğini söylüyor.

“Artık kanıtlanabilir ve kanıtlanabilir bir şekilde, hiç kimsenin -saldırganların %0’ının- İnternet üzerinden odaklanmamış, hedeflenmemiş saldırılar söz konusu olduğunda yaratıcı olmaya çalışmadığını biliyoruz” diyor. “Dolayısıyla, bu tür fırsatçı saldırılardan kaçınmak çok kolay ve modern parola yöneticileri ve yapılandırma kontrolleriyle bu tehdidi masadan tamamen kaldırmak çok az çaba gerektiriyor.”

Her yıl güvenlik firmaları, kullanıcıların kötü şifreler seçmeye devam ettiğini öne süren araştırmalar sunar. Örneğin Ekim 2021’de İsrail, Tel Aviv’de bir siber güvenlik araştırmacısı, pedal çevirirken kablosuz ağların %70’inin parolalarını kurtarabildiğini keşfetti, çünkü genellikle parola olarak bir cep telefonu numarası kullanıyorlardı. 2019’da internete sızan şifrelerin bir değerlendirmesi, en üstteki şifrenin “123456”, ardından “123456789” ve “qwerty” olduğunu buldu, ancak bu sızıntıların şifre politikaları olmayan eski veya nadiren kullanılan hesapları içerip içermediği net değil.

Ancak bu durumda, Rapid7 araştırmacıları, savunuculardan ziyade saldırganlar tarafından kullanılan ortak şifrelere odaklandı, bu nedenle analiz, saldırganların kaba kuvvet saldırılarındaki tahminlerine uygulanır. Siber güvenlik firması ESET tarafından yapılan bir analize göre, parola tahmini 2021’de en popüler saldırı yöntemi haline geldi.

Rapid7 raporunda, “Uzaktan çalışma ve bulut altyapılarının giderek daha fazla benimsenmesiyle, kurumsal bilgi sistemlerine internet üzerinden erişen kişilerin sayısı hızla arttı” dedi. “Güvenlikteki pek çok şeyde olduğu gibi, kolaylık ve karmaşıklığın eklenmesi, bu sistemleri koruma görevini çok daha zor hale getirdi.”

Bir Yıl, Yarım Milyon Şifre

Rapid7’nin araştırması 10 Eylül 2021 ile 9 Eylül 2022 arasında Uzak Masaüstü Protokolü (RDP) ve Güvenli Kabuk (SSH) balküplerinden toplanan kimlik bilgilerini kullanarak şirketin balküplerine bağlanmak için on milyonlarca girişimi tespit etti. Rapid7’ye göre, saldırıların büyük çoğunluğu SSH balküplerine erişim sağlamaya çalıştı ve 500.000’den fazla benzersiz parolanın %97’si sahte SSH sunucularını hedef aldı. Hem SSH hem de RDP’yi hedefleyen saldırılar, yaklaşık 216.000 benzersiz kaynak IP adresinden geldi.

Yarım milyon şifre, RockYou21 veri setindeki permütasyonların yüzde 100’ünden daha azını temsil ediyor.

Beardsley, “Gördüğümüz trafik, bunların temelde özel bir yapılandırmaya sahip olmayan kullanıma hazır saldırılar olduğunu gösteriyor” diyor. “Başka bir deyişle, stok parola setinin ötesine geçen herhangi bir özelleştirme olsaydı, bunu bu örneklerde görürdük.”

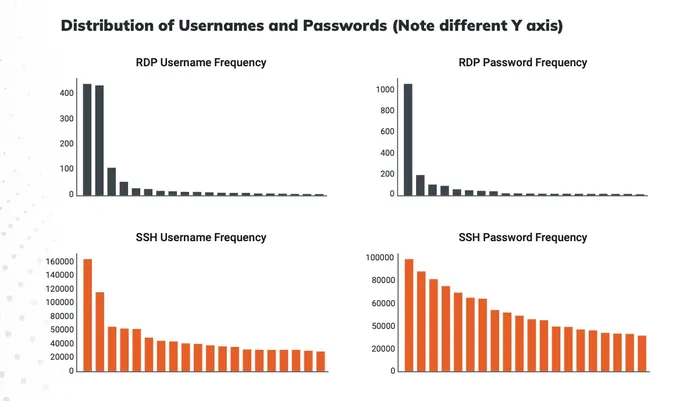

Veriler, kullanıcıların zayıf parolalar seçip seçmediği hakkında çok az şey söylese de, seçim, saldırganların saldırılarında en basit yolu izlediğini gösteriyor. Verilerden de anlaşılacağı gibi, saldırganlar RockYou2021 listesindeki her girişi değil, çok daha küçük bir sayıyı deniyorlar. Ayrıca, yalnızca bir avuç parola ve kullanıcı adı en yaygın olanıdır ve parolaların dağıtımına hakimdir.

En iyi RDP kullanıcı adları “administrator”, “user” ve “admin” iken, en iyi SSH kullanıcı adları “root”, “admin” ve “nproc” şeklindedir. “Yönetici”, “parola”, “123456” ve parola olmadığını belirten boş bir dize gibi hatalı parolalar, saldırganlar tarafından denenen en popüler parolalardır.

Saldırganlar, Kullanıcıların “Lame” Parolalar Kullandığını Düşünüyor

Rapid7’den Beardsley, çalışmanın kullanıcılar tarafından zayıf şifre oluşturmayı yansıtmadığını, bunun yerine saldırganların hedeflerine karşı kötü seçilmiş birkaç şifreyi denemenin değerli bir tahmin oyunu olduğuna inandıklarını söylüyor.

“Saldırganların bu topal şifre listelerinde ne kadar başarılı olduklarını tam olarak söyleyemeyiz, ancak temel ekonomi bize bu saldırılardan en azından bir miktar değer elde etmeleri gerektiğini söylüyor, aksi takdirde milyonlarca deneme görmezdik. yıl” diyor. “Şüpheliyim ki, bu botları her kim çalıştırıyorsa, bu saldırıları esasen çok düşük maliyetle gerçekleştiriyor ve bu tür bir saldırıyı sadece ara sıra galibiyetlerle yürütmek için yeterince değerli.”

Kuruluşlar, varsayılan ve kolayca tahmin edilebilir parolalar için sistemleri sürekli olarak izlemelidir; bu, RockYou2021 çalınan kimlik bilgilerinin açıkta kalan ve dahili sistemlere karşı çalıştırılması anlamına gelir. Rapid7 ayrıca, harici SSH ve RDP sunucularının yanı sıra kolay değiştirilebilen parolalara sahip olmayabilecek Nesnelerin İnterneti sistemlerine özel dikkat gösterilmesini önerir.

Beardsley, ayrıca şirketlerin güçlü ve benzersiz parola oluşturmayı kolaylaştırmak için çalışanlarına parola yöneticilerini kullanmayı öğretmesi gerektiğini söylüyor.

“Bir şifre yöneticisi kullanarak, tamamen rasgele bir şifre oluşturabilirsiniz – kesinlikle RockYou setinde olmayan bir şifre – ve sunduğunuz her hizmet için farklı bir şifreniz olur” diyor. “Her şey tehdidin farkında olmaya bağlıdır, ancak bu engeli bir kez aştığınızda, kurban olmaktan kaçınmak kolaydır.”