Emotet kötü amaçlı yazılım dağıtım botnetinin arkasındaki tehdit grubu, hizmet olarak kötü amaçlı yazılım teklifini, yayından kaldırmaları engellemek için daha karmaşık karşı önlemlerle yeniden canlandırdı.

VMware’in Tehdit Analizi Birimi’nden 2022 başlarında birkaç yeni Emotet kampanyasından toplanan verilere dayanan 10 Ekim’de 68 sayfalık bir analize göre, grup 2021 kolluk kuvvetlerinin grubun altyapısını kaldırmasından dersler aldı. Bu, daha karmaşık ve incelikli yürütme zincirleri oluşturmayı, yapılandırmalarını gizlemeyi ve komuta ve kontrol (C2) altyapısını güçlendirmeyi içerir. Ek olarak, grup kısa süre önce kredi kartı çalma işlevselliğini ve bir ağ üzerinden yanlamasına yayılma yeteneklerini geliştirmek için sekiz modülden ikisini güncelledi.

Genel olarak, araştırma, Emotet’in savunucuların kötü amaçlı yazılıma uyum sağlamasını ve engellemesini zorlaştırmak için sürekli değiştiğini gösteriyor, VMware’de küresel güvenlik teknolojisi uzmanı Chad Skipper bir basın brifinginde belirtti.

“ifade [has] kötü amaçlı yazılım dağıtıcısı rolünü benimseyerek, daha çok ilk enfeksiyon için tekniğini geliştirmeye ve kullanıcıları belgeleri açmaya ve bağlantıları tıklamaya ikna eden spam e-posta dalgalarına güvenmeye odaklandı” dedi.

bu emotet’in analizi Ocak 2021’de uluslararası kolluk kuvvetleri tarafından bir yayından kaldırmanın ardından hizmet olarak kötü amaçlı yazılım grubunun dirilişini tamamlıyor. Yayından kaldırmadan sadece bir ay önce Check Point Software Technologies, şirketlerin %7’sinin botnet’ten etkilendiğini tahmin etmişti. Kolluk kuvvetleri altyapının kontrolünü ele geçirdi ve Emotet’in enfeksiyon ve yük taşıma yeteneklerini bozdu.

Ancak 2021’in sonlarında, Emotet ve Conti’nin güncellenmiş sürümleri başka bir grup olan Trickbot tarafından dağıtılmaya başlandı ve bir zamanlar feshedilmiş olan kötü amaçlı yazılım ağını yeniden başlattı ve onu ölümden geri getirdi.

Farklı güvenlik firması isimlendirmelerine bağlı olarak genellikle Mumya Örümcek, MealyBug veya TA542 olarak adlandırılan Emotet’in arkasındaki grup, kullanıcıları kötü niyetli bağlantıları tıklamaya veya kötü amaçlı belgeleri açmaya ikna etmek için genellikle spam e-posta iletileri ve özel hazırlanmış ileti dalgaları kullanır. Güvenliği ihlal edilmiş makinelere erişim daha sonra ilgili gruplara satılır ve bunlar daha sonra verileri çalan, fidye yazılımı yükleyen veya erişimden para kazanmanın başka yollarını bulan ilgili gruplara satılır.

VMware’in TAU grubu, saldırıları farklı dalgalar halinde sınıflandırmak, saldırganın C2 altyapısını haritalamak ve saldırganın faaliyetlerine ilişkin içgörü elde etmek için teslim edilen kötü amaçlı yazılımları tersine mühendislik yapmak için spam mesajlarından, URL’lerden ve kötü amaçlı eklerden toplanan verileri analiz etti.

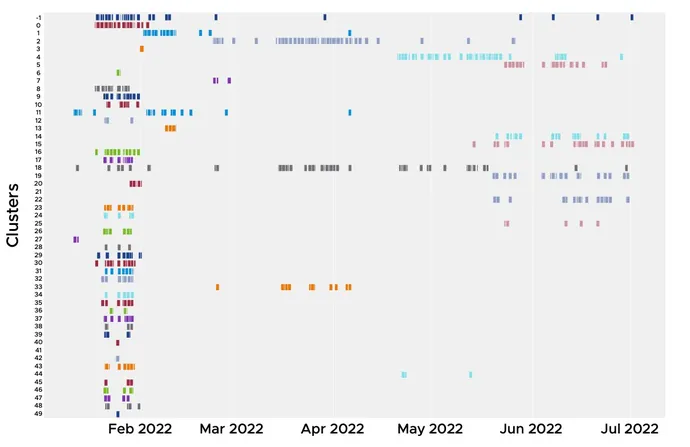

Raporda VMware tarafından analiz edilen iki dalganın her ikisi de sistemlere bulaşmak için kötü amaçlı bir Excel belgesi kullandı; birinci ve daha küçük dalga XL4 makrosunu kullanırken, ikinci dalga bunu PowerShell ile eşleştirdi. Araştırmacılar, enfeksiyonun benzersiz görünmesini sağlamak için yapılan varyantlar olan 139 benzersiz program zinciri ve 20.955 benzersiz başlatma zinciri bularak saldırıları ilk başlatma varyasyonlarına ve yürütme akışlarına dönüştürdüler.

“Yeni bir benzerlik metriğine göre, [the research group] Kötü amaçlı yazılımın teslim şeklini değiştiren bir dizi ilk enfeksiyon dalgasıyla Emotet saldırılarının çeşitli aşamalarını tanımlayabildi.” VMware analizinde belirtti.

Diğer son güncellemeler arasında, kredi kartı bilgilerini çalmak için Google’ın Chrome tarayıcılarını hedefleyen bir modül ve bilgisayar korsanları için yaygın bir teknik olan Sunucu İleti Bloğu (SMB) protokolünü kullanarak enfeksiyonu diğer bilgisayarlara yayan ikinci bir modül yer alıyor.

Raporda, tehdit aktörlerinin C2 altyapılarının ayrıntılarını gizlemeye çalışmak için önemli analiz karşıtı önlemler de kullandıkları belirtildi. Emotet’in kurtarma sonrası sürümü, aralarında yalnızca tek bir ortak IP adresine sahip olan ve VMware’in Epoch 4 ve Epoch 5 olarak adlandırdığı iki ana altyapı grubuna sahiptir. Ayrıca, analiz edilen örneklerin %80’i dört farklı zincirden birine ait olmasına rağmen, kötü amaçlı yazılım 139 farklı program zincirinden herhangi biri kullanılarak çalıştırılabilir.

Raporda, en popüler zincirin “Excel ve regsvr32.exe’nin yürütülmesini içeren üç aşamalı basit bir saldırı” olduğu belirtildi. “İkinci en popüler zincir, birinciyle aynı saldırı zincirini gösterir, ancak ek bir aşamaya sahiptir.”

VMware, saldırganların altyapısının, %18’i Amerika Birleşik Devletleri’nde bulunan 328 farklı IP adresine yol açtığını ve Almanya ve Fransa’nın da önemli bir paya sahip olduğunu buldu. Ancak modülleri, güncellemeleri ve diğer yükleri barındıran sunucular, en büyük pay (%26) Hindistan’da barındırılan farklı bir IP adresi kümesinden geldi.

“[T]Raporda, Emotet modüllerini barındıran sunucuların IP adresleri, ilk Emotet yük yapılandırmasından çıkarılan IP adreslerinden farklı olabilir.[M]Yapılandırmadan çıkarılan IP adreslerinin çoğu, Emotet modüllerini barındıran gerçek sunucuları proxy yapmak için kullanılan meşru sunucular olabilir.”