BazaCall geri arama kimlik avı yönteminin arkasındaki operatörler, hedeflenen ağlarda kötü amaçlı yazılım dağıtmak için güncellenmiş sosyal mühendislik taktikleriyle gelişmeye devam etti.

Plan, sonunda finansal dolandırıcılık veya fidye yazılımı, siber güvenlik şirketi Trellix gibi sonraki aşama yüklerinin teslimi için bir giriş noktası görevi görür. söz konusu Geçen hafta yayınlanan bir raporda.

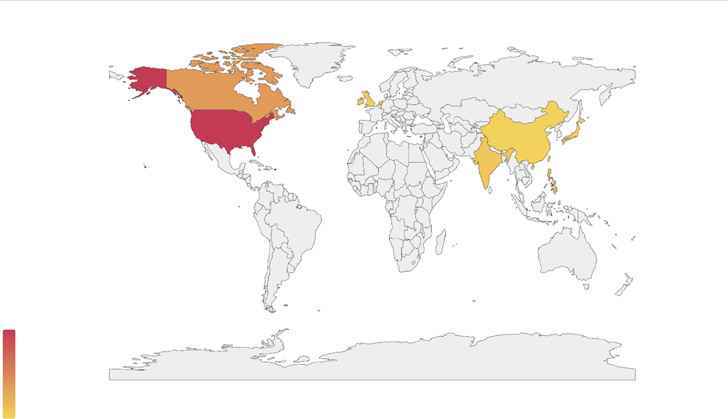

En son saldırı dalgalarının birincil hedefleri arasında ABD, Kanada, Çin, Hindistan, Japonya, Tayvan, Filipinler ve İngiltere yer alıyor.

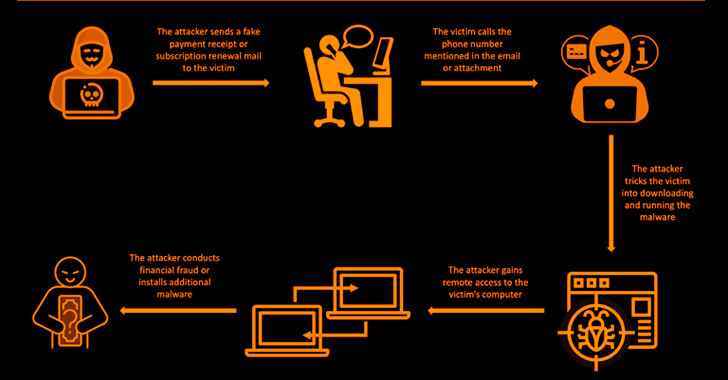

BazarCall olarak da adlandırılan BazaCall, potansiyel kurbanları sahte e-posta mesajlarında belirtilen bir telefon numarasını aramaya yönlendirerek BazarBackdoor (diğer adıyla BazarLoader) kötü amaçlı yazılımını dağıtma şeklindeki yeni yaklaşımıyla ilk kez 2020’de popülerlik kazandı.

Bu e-posta tuzakları, alıcıları örneğin bir antivirüs hizmeti için deneme aboneliğinin yenilenmesi hakkında bilgilendirerek yanlış bir aciliyet duygusu yaratmayı amaçlıyor. Mesajlar ayrıca, planı iptal etmek için destek masalarıyla iletişime geçmelerini veya yazılımın premium sürümü için otomatik olarak ücretlendirilme riskini almalarını istiyor.

Saldırıların nihai amacı, sözde aboneliği sonlandırma veya makineyi kötü amaçlı yazılımlardan arındırmak için bir güvenlik çözümü kurma kisvesi altında uç noktaya uzaktan erişim sağlayarak, takip eden etkinliklerin yolunu etkin bir şekilde açmaktır.

Operatörler tarafından benimsenen bir başka taktik, PayPal temalı kampanyalarda olaya müdahale eden kişiler gibi görünmeyi ve arayanı, hesaplarına dünyanın dört bir yanındaki rastgele konumlara yayılmış sekiz veya daha fazla cihazdan erişildiğini düşündürerek kandırmayı içerir.

Kullanılan senaryodan bağımsız olarak, kurbandan belirli bir URL başlatması istenir – diğer dosyaların yanı sıra meşru ScreenConnect uzak masaüstü yazılımını da bırakan kötü amaçlı bir yürütülebilir dosyayı indirmek ve yürütmek için tasarlanmış özel olarak hazırlanmış bir web sitesi.

Başarılı bir kalıcı erişimin ardından, saldırgan, kurbanlardan kişisel bilgilerini doldurmalarını ve geri ödemeyi tamamlamak için banka hesaplarında oturum açmalarını isteyen sahte iptal formları açar, ancak gerçekte parayı dolandırıcıya göndermekle kandırılır.

Geliştirme, Conti fidye yazılımı kartelinden en az üç farklı yan kuruluş grubunun kurumsal ağları ihlal etmek için ilk izinsiz giriş vektörü olarak geri arama kimlik avı tekniğini benimsemesiyle ortaya çıktı.

Conti ile bağları burada bitmiyor. BazarArka Kapıolarak bilinen bir siber suç grubunun oluşturulmasıdır. hile botutarafından devralınan Conti Bu yılın başlarında, Rusya’nın Ukrayna’ya yönelik saldırısında Rusya’ya bağlılığı nedeniyle Mayıs-Haziran 2022’de kapanmasından önce.