Güvenlik araştırmacıları, etkilenen sistemlerde uzaktan kod yürütülmesini sağlamak için gerçek dünya saldırılarında kötü niyetli aktörler tarafından istismar edilen tam yama uygulanmış Microsoft Exchange sunucularındaki daha önce açıklanmayan kusurlar konusunda uyarıyorlar.

Bu, Ağustos 2022’de güvenlik izleme ve olay müdahale çabalarının bir parçası olarak eksiklikleri keşfeden Vietnamlı siber güvenlik şirketi GTSC’ye göre.

Resmi olarak henüz CVE tanımlayıcıları atanmamış olan iki güvenlik açığı izlenen Zero Day Initiative tarafından ZDI-CAN-18333 (CVSS puanı: 8.8) ve ZDI-CAN-18802 (CVSS puanı: 6.3).

GTSC, kusurların başarılı bir şekilde kullanılmasının, kurbanın sistemlerinde bir dayanak elde etmek için kötüye kullanılabileceğini ve rakiplerin web kabuklarını düşürmesini ve güvenliği ihlal edilmiş ağ boyunca yanal hareketler gerçekleştirmesini sağladığını söyledi.

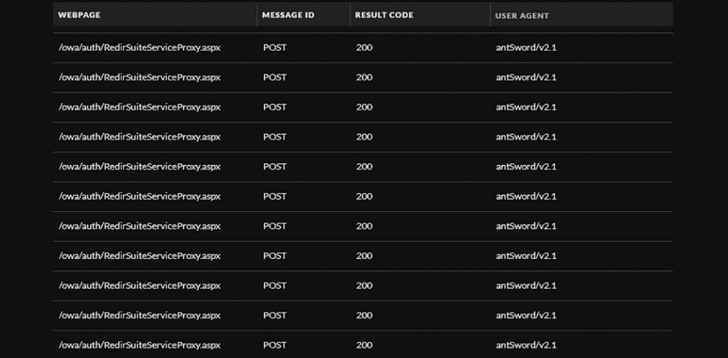

Şirket, “Çoğunlukla karıştırılmış web kabuklarının Exchange sunucularına düştüğünü tespit ettik” kayıt edilmiş. “Kullanıcı aracısını kullanarak, saldırganın, web kabuğu yönetimini destekleyen, Çin tabanlı etkin bir açık kaynak çapraz platform web sitesi yönetim aracı olan Antsword’ü kullandığını tespit ettik.”

IIS günlüklerindeki istismar isteklerinin, https://thehackernews.com/2021/11/hackers-exploiting-proxylogon-and.html Exchange Server güvenlik açıklarıyla aynı biçimde göründüğü söyleniyor ve GTSC, hedeflenen sunucuların zaten daha önce açılmış olduğunu belirtiyor. Mart 2021’de ortaya çıkan kusurlara karşı yamalandı.

Siber güvenlik şirketi, web kabuğunun basitleştirilmiş Çince (Windows Kodu sayfası 936).

Saldırılarda ayrıca, kalıcı uzaktan erişim sağlayabilen ve saldırganların daha fazla istismar için herhangi bir zamanda yeniden bağlantı kurmasına izin verebilen hafif bir arka kapı olan China Chopper web kabuğu da yer alıyor.

Şunu belirtmekte fayda var ki Çin Kıyıcı web kabuğu Ayrıca, geçen yıl ProxyShell güvenlik açıklarının yaygın bir şekilde sömürülmesine maruz kaldığında, Çin dışında faaliyet gösteren ve devlet destekli olduğundan şüphelenilen bir grup olan Hafnium tarafından da konuşlandırıldı.

GTSC tarafından gözlemlenen diğer sömürü sonrası faaliyetler, kötü amaçlı DLL’lerin belleğe eklenmesini, WMI komut satırını kullanarak virüslü sunucularda ek yüklerin bırakılmasını ve yürütülmesini içerir (WMIC) Yarar.

Şirket, en az birden fazla kuruluşun sıfır gün kusurlarından yararlanan bir saldırı kampanyasının kurbanı olduğunu söyledi. Hatalarla ilgili ek ayrıntılar, aktif sömürü ışığında saklandı.

Daha fazla yorum için Microsoft’a ulaştık ve haber alırsak hikayeyi güncelleyeceğiz.

Bu arada, geçici çözümler olarak, aşağıdakileri kullanarak istekleri engellemek için güvenlik ihlali göstergeleri içeren bir kural eklemeniz önerilir. URL Yeniden Yazma Kuralı modülü IIS sunucuları için –

- FrontEnd’de Otomatik Bulma’da, URL Yeniden Yazma sekmesini seçin ve ardından İstek Engelleme’yi seçin.

- URL Yoluna “.*autodiscover.json.*@.*Powershell.*” dizesini ekleyin ve

- Koşul girişi: REQUEST_URI öğesini seçin

Güvenlik araştırmacısı Kevin Beaumont, bir dizi tweet’te, “Bir bal küpü de dahil olmak üzere, önemli sayıda Exchange sunucusunun arka kapıya kapatıldığını doğrulayabilirim” diyerek, “yine yönetici arayüzüne proxy’nin bir varyantı gibi görünüyor” dedi.

Beaumont, “Microsoft Exchange’i şirket içinde çalıştırmıyorsanız ve Outlook Web App’in internete dönük olması durumunda, etkilenmezsiniz” söz konusu.