APT28 olarak bilinen Rus devlet destekli tehdit aktörünün, kötü amaçlı yazılım dağıtmak için sahte Microsoft PowerPoint belgelerinde fare hareketini kullanan yeni bir kod yürütme yönteminden yararlandığı bulundu.

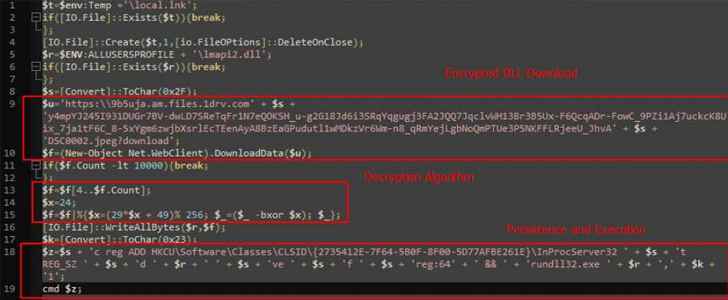

Siber güvenlik firması Cluster25, “kullanıcı sunum modunu başlattığında ve fareyi hareket ettirdiğinde tetiklenecek şekilde tasarlanmıştır” tekniği. söz konusu teknik bir raporda. “Kod yürütme, OneDrive’dan bir damlalık indiren ve yürüten bir PowerShell betiği çalıştırır.”

Görünüşte zararsız bir görüntü dosyası olan dropper, ek bilgi almak için Microsoft Graph API ve OneDrive için komut ve kontrol (C2) iletişimlerini kullanan Graphite olarak bilinen bir kötü amaçlı yazılımın bir türevi olan bir takip yükü için bir yol işlevi görür. yükler.

Saldırı, Ekonomik İşbirliği ve Kalkınma Teşkilatı ile potansiyel olarak bağlantılı bir şablonu kullanan bir cazibe belgesi kullanıyor (OECD), Paris merkezli hükümetler arası bir kuruluştur.

Cluster25, saldırılarda kullanılan URL’lerin ağustos ve eylül aylarında aktif göründüğünü göz önünde bulundurarak saldırıların devam edebileceğini, ancak bilgisayar korsanlarının daha önce Ocak ve Şubat ayları arasında kampanyanın temelini atmış olabileceğini kaydetti.

Operasyonun potansiyel hedefleri arasında muhtemelen Avrupa ve Doğu Avrupa’nın savunma ve devlet sektörlerinde faaliyet gösteren kuruluşlar ve bireyler yer alıyor, şirket, jeopolitik hedeflerin ve toplanan eserlerin bir analizine atıfta bulunarak ekledi.

Bu, muhalif kolektifin Graphite’i ilk kullanışı değil. Ocak 2022’de Trellix, arka kapıyı kapatmak için MSHTML uzaktan kod yürütme güvenlik açığından (CVE-2021-40444) yararlanan benzer bir saldırı zincirini açıkladı.

Bu gelişme, APT28’in (diğer adıyla Fantezi Ayı) teknik ticari zanaatını geliştirmeye ve yöntemlerini, bir kez uygulanabilir olduğu düşünülen kullanım yolları (örneğin, makrolar) karlı olmaktan çıktıkça maksimum etki için geliştirmeye devam ettiğinin bir işaretidir.