Kinsing gibi kötü niyetli aktörler, kripto para madenciliği kötü amaçlı yazılımları sunmak için Oracle WebLogic Server’daki hem yakın zamanda açıklanan hem de daha eski güvenlik açıklarından yararlanıyor.

Siber güvenlik şirketi Trend Micro söyledi bulundu Güvenlik-Geliştirilmiş Linux gibi işletim sistemi (OS) güvenlik özelliklerini devre dışı bırakma yeteneklerine sahip Python komut dosyalarını bırakma güvenlik açığından yararlanan finansal olarak motive edilmiş grup (SELinux), ve diğerleri.

arkasındaki operatörler Kinsing kötü amaçlı yazılım güvenlik açığı bulunan sunucuları bir botnet’e dahil etmek için tarama geçmişine sahip olmak, redis, tuz yığınıLog4Shell, Spring4Shell ve Atlassian Confluence kusuru (CVE-2022-26134).

Kinsing aktörleri, konteyner ortamlarına karşı kampanyalara da dahil oldular. yanlış yapılandırılmış açık Docker Daemon API bağlantı noktaları bir kripto madencisi başlatmak ve ardından kötü amaçlı yazılımı diğer kapsayıcılara ve ana bilgisayarlara yaymak.

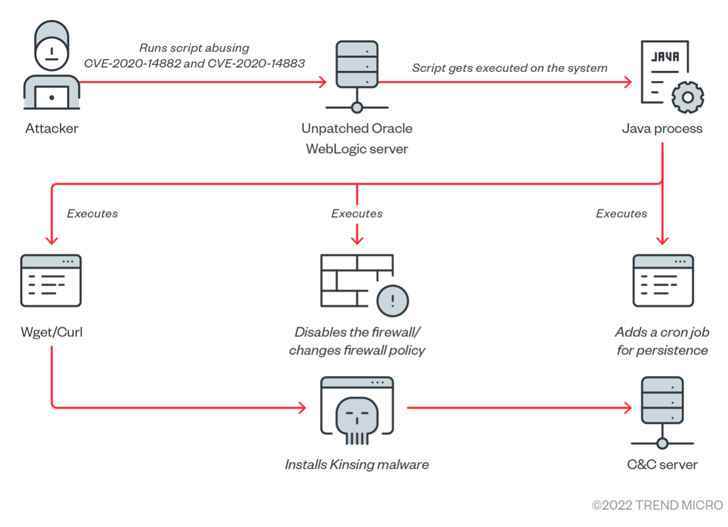

En son saldırı dalgası, aktörün silahlanmasını gerektiriyor CVE-2020-14882 (CVSS puanı: 9.8), yama uygulanmamış sunuculara karşı, sunucunun kontrolünü ele geçirmek ve kötü amaçlı yükleri bırakmak için iki yıllık bir uzaktan kod yürütme (RCE) hatası.

Güvenlik açığının geçmişte birden fazla botnet tarafından Monero madencilerini ve Tsunami arka kapısını virüslü Linux sistemlerinde dağıtmak için kullanıldığını belirtmekte fayda var.

Bir dizi eylemden sorumlu olan bir kabuk betiğinin konuşlandırılmasıyla, kusurun başarılı bir şekilde kullanılması başarılı oldu: /var/log/syslog sistem günlüğü, Alibaba ve Tencent’in güvenlik özelliklerini ve bulut hizmeti aracılarını kapatma ve rakip madenci süreçlerini öldürme.

Kabuk betiği daha sonra Kinsing kötü amaçlı yazılımını uzak bir sunucudan indirmeye devam ederken, aynı zamanda cron işi aracılığıyla kalıcılığı sağlamak için adımlar atıyor.

Trend Micro, “Bu güvenlik açığından başarıyla yararlanılması, saldırganların etkilenen sistemlerde çok sayıda kötü amaçlı etkinlik gerçekleştirmesine olanak tanıyan RCE’ye yol açabilir” dedi. “Bu, kötü amaçlı yazılım yürütmeye kadar değişebilir. […] kritik verilerin çalınmasına ve hatta güvenliği ihlal edilmiş bir makinenin tam kontrolüne kadar.”

TeamTNT oyuncuları yeni saldırılarla geri dönüyor

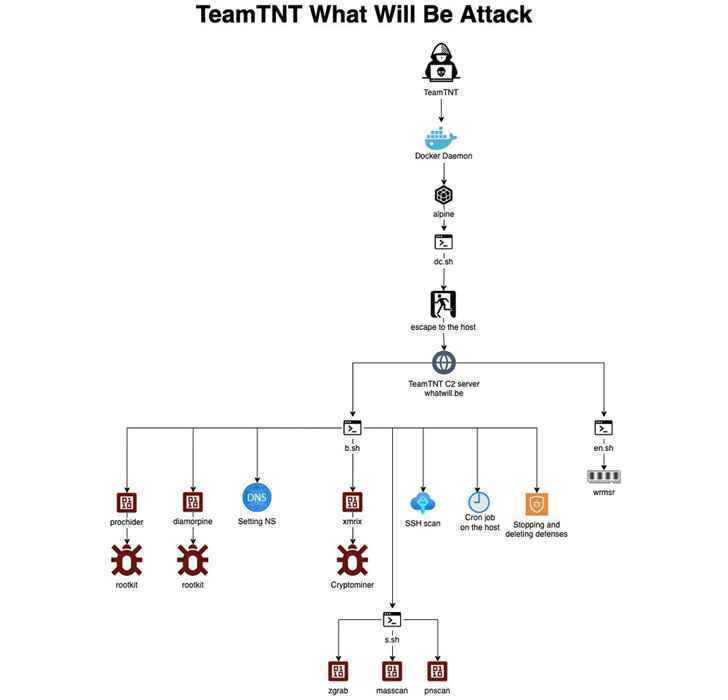

Geliştirme, Aqua Security araştırmacılarının, Kasım 2021’de gönüllü olarak dükkanı kapatan TeamTNT adlı başka bir “canlı” kripto hırsızlığı grubuyla bağlantılı üç yeni saldırı belirlemesiyle geldi.

Aqua Security araştırmacısı Assaf Morag, “TeamTNT, yanlış yapılandırılmış bir Docker Daemon’u tarıyor ve bir C2 sunucusuna bir kabuk betiği (k.sh) indirmek için bir komut satırı ile bir vanilya kapsayıcı görüntüsü olan alpine’i dağıtıyor.” söz konusu.

Saldırı zinciriyle ilgili dikkate değer olan şey, kırılmak üzere tasarlanmış gibi görünmesidir. SECP256K1 şifrelemeBaşarılı olursa, oyuncuya herhangi bir kripto para cüzdanının anahtarlarını hesaplama yeteneği verebilir. Başka bir deyişle, amaç, ECDLP çözücüyü çalıştırmak ve anahtarı almak için hedeflerinin yüksek ancak yasa dışı hesaplama gücünden yararlanmaktır.

Grup tarafından gerçekleştirilen diğer iki saldırı, açıkta kalan Redis sunucuları ve bozuk para madencilerini ve Tsunami ikili dosyalarını dağıtmak için yanlış yapılandırılmış Docker API’leri.

TeamTNT’nin Docker REST API’lerini hedeflemesi, geçtiğimiz yıl boyunca iyi belgelenmiştir. Ama bir operasyonel güvenlik hatası Trend Micro tarafından tespit edilen iki saldırgan tarafından kontrol edilen DockerHub hesabıyla ilişkili kimlik bilgileri ortaya çıkarıldı.

Alpineos ve sandeep078 hesaplarının rootkit’ler, Kubernetes istismar kitleri, kimlik bilgileri hırsızları, XMRig Monero madencileri ve hatta Kinsing kötü amaçlı yazılımı gibi çeşitli kötü amaçlı yükleri dağıtmak için kullanıldığı söyleniyor.

Trend Micro’dan Nitesh Surana, “Alpineo hesabı, balküplerimizdeki istismar girişimlerinde Eylül ortasından Ekim 2021’in başlarına kadar üç kez kullanıldı ve dağıtımların IP adreslerini Almanya’daki konumlarına kadar takip ettik.” söz konusu.

“Tehdit aktörleri DockerHub kayıt defterindeki hesaplarına giriş yapmış ve muhtemelen çıkış yapmayı unutmuşlardır.” Alternatif olarak, “tehdit aktörleri, alpineoların kimlik bilgilerini kullanarak DockerHub hesaplarına giriş yaptı.”

Trend Micro, kötü niyetli alpineos görüntüsünün 150.000’den fazla kez indirildiğini ve Docker’ı bu hesaplar hakkında bilgilendirdiğini söyledi.

Ayrıca kuruluşlara, ortadaki düşman (AiTM) saldırılarını azaltmak için açıkta kalan REST API’sini TLS ile yapılandırmalarını ve ayrıca kimlik bilgileri depolarını ve yardımcılar kullanıcı kimlik bilgilerini barındırmak için.