MooBot olarak bilinen Mirai botnet’in bir çeşidi, savunmasız D-Link cihazlarını birden fazla istismardan yararlanarak hizmet reddi botları ordusuna dahil ediyor.

Palo Alto Networks Unit 42, “Cihazların güvenliği ihlal edilirse, bu cihazları dağıtılmış hizmet reddi (DDoS) saldırıları gibi başka saldırılar gerçekleştirmek için kullanabilecek saldırganlar tarafından tamamen kontrol edilecektir.” söz konusu Salı raporunda.

İlk olarak Qihoo 360’ın Netlab ekibi tarafından Eylül 2019’da açıklanan MooBot, daha önce ağını genişletmek için LILIN dijital video kaydedicilerini ve Hikvision video gözetim ürünlerini hedef almıştı.

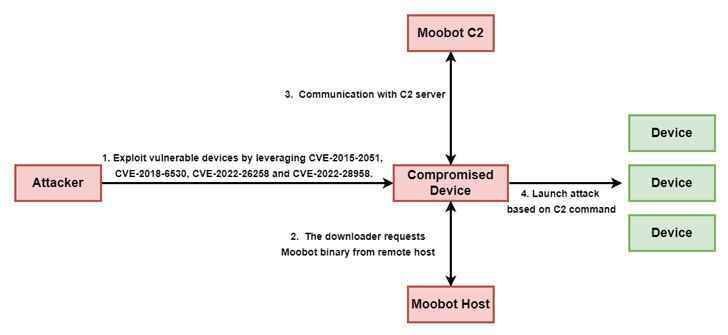

Birim 42 tarafından Ağustos 2022’nin başlarında keşfedilen en son saldırı dalgasında, D-Link cihazlarındaki hem eski hem de yeni dört farklı kusur, MooBot örneklerinin konuşlandırılmasının yolunu açtı. Bunlar şunları içerir –

- CVE-2015-2051 (CVSS puanı: 10.0) – D-Link HNAP SOAPAction Üstbilgi Komut Yürütme Güvenlik Açığı

- CVE-2018-6530 (CVSS puanı: 9.8) – D-Link SOAP Arayüzü Uzaktan Kod Yürütme Güvenlik Açığı

- CVE-2022-26258 (CVSS puanı: 9.8) – D-Link Uzaktan Komut Yürütme Güvenlik Açığı ve

- CVE-2022-28958 (CVSS puanı: 9.8) – D-Link Uzaktan Komut Yürütme Güvenlik Açığı

Yukarıda belirtilen kusurların başarılı bir şekilde kullanılması, uzaktan kod yürütülmesine ve uzak bir ana bilgisayardan bir MooBot yükünün alınmasına ve ardından belirli bir IP adresine bir DDoS saldırısı başlatmak için bir komut ve kontrol (C2) sunucusundan gelen talimatların ayrıştırılmasına ve Port numarası.

D-Link cihazlarının müşterilerinin, potansiyel tehditleri azaltmak için şirket tarafından yayınlanan yamaları ve yükseltmeleri uygulamaları şiddetle tavsiye edilir.

“Kırılganlıklar […] düşük saldırı karmaşıklığına sahip, ancak uzaktan kod yürütülmesine yol açabilecek kritik güvenlik etkisine sahipler” dedi. DDoS.”