Müşteri etkileşim platformu Twilio Pazartesi günü, “sofistike” bir tehdit aktörünün, personelini “sınırlı sayıda” hesap hakkında bilgi edinmesini amaçlayan SMS tabanlı bir kimlik avı kampanyası kullanarak “yetkisiz erişim” elde ettiğini açıkladı.

Şirket, sosyal mühendislik saldırısının çalışan kimlik bilgilerini çalmaya yönelik olduğunu ve henüz kimliği belirlenemeyen rakibi “iyi organize edilmiş” ve “eylemlerinde yöntemsel” olarak nitelendirdiğini söyledi. Olay 4 Ağustos’ta ortaya çıktı.

“Çalışan tabanımıza yönelik bu geniş tabanlı saldırı, bazı çalışanları kimlik bilgilerini sağlama konusunda kandırmayı başardı.” söz konusu bir bildirimde. “Saldırganlar daha sonra, belirli müşteri verilerine erişebildikleri bazı dahili sistemlerimize erişmek için çalınan kimlik bilgilerini kullandılar.”

İletişim devi var 268.000 aktif müşteri hesabıAirbnb, Box, Dell, DoorDash, eBay, Glassdoor, Lyft, Salesforce, Stripe, Twitter, Uber, VMware, Yelp ve Zendesk gibi şirketleri müşterileri arasında sayar. Ayrıca popüler iki faktörlü kimlik doğrulama (2FA) hizmetine de sahiptir. Authy.

Saldırıyla ilgili soruşturmasını sürdüren Twilio, doğrudan etkilenen müşterilerle çalıştığını kaydetti. Saldırının ölçeğini, güvenliği ihlal edilen çalışan hesaplarının sayısını veya ne tür verilere erişilmiş olabileceğini açıklamadı.

Hem e-posta hem de SMS’den yararlanan kimlik avı düzenlerinin, kurbanları hassas bilgilerini vermeye zorlamak için agresif korkutma taktiklerine dayandığı bilinmektedir. Bu bir istisna değildir.

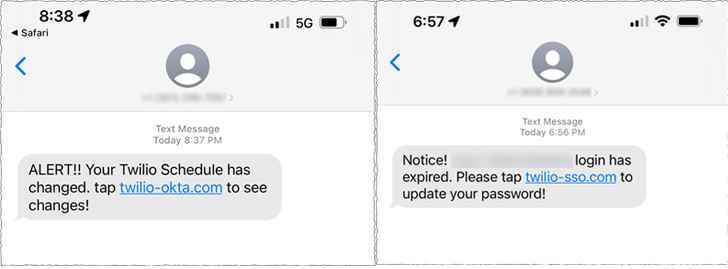

SMS mesajlarının, BT departmanından geliyormuş gibi görünerek hem mevcut hem de eski çalışanlara gönderildiği ve kötü niyetli bağlantılara tıklamaları için parola süre sonu bildirimleriyle cezbedildiği söyleniyor.

URL’ler “Twilio”, “Okta” ve “TOA” (tek oturum açmanın kısaltması) başarı şansını artırmak ve kurbanları şirketin oturum açma sayfasını taklit eden sahte bir web sitesine yönlendirdi. İhlal edilen hesapların 2FA korumalarıyla güvence altına alınıp alınmadığı hemen belli değil.

Twilio, mesajların ABD taşıyıcı ağlarından geldiğini ve kampanyada kullanılan plan ve saldırı altyapısını kapatmak için telekom hizmeti ve barındırma sağlayıcılarıyla birlikte çalıştığını söyledi. Ancak kaldırma çabaları, saldırganların diğer taşıyıcılara ve barındırma sağlayıcılarına geçiş yapmasıyla dengelendi.

“Ayrıca, tehdit aktörleri, kaynaklardan gelen çalışan adlarını telefon numaralarıyla eşleştirmek için karmaşık yeteneklere sahip görünüyordu” dedi.

San Francisco merkezli şirket, saldırıyı azaltmak için güvenliği ihlal edilmiş çalışan hesaplarına erişimi iptal etti ve önleyici bir önlem olarak ek teknik önlemleri incelediğini ekledi.

Mızraklı kimlik avı, işletmelerin karşı karşıya olduğu büyük bir tehdit olmaya devam ederken, açıklama geldi. Geçen ay, 620 milyon dolarlık Axie Infinity hackinin, eski çalışanlarından birinin LinkedIn’de sahte bir iş teklifiyle kandırılmasının sonucu olduğu ortaya çıktı.